Μια προηγουμένως άγνωστη κερκόπορτα Android με το όνομα «Xamalicious» έχει μολύνει περίπου 338.300

συσκευές

μέσω κακόβουλων εφαρμογών στο Google Play, το επίσημο κατάστημα εφαρμογών του Android.

McAfee, μέλος της App Defense Alliance,

ανακάλυψε 14 μολυσμένες εφαρμογές

στο Google Play, με τρία να έχουν 100.000 εγκαταστάσεις το καθένα.

Παρόλο που οι εφαρμογές έχουν αφαιρεθεί από το Google Play, οι χρήστες που τις εγκατέστησαν από τα μέσα του 2020 ενδέχεται να εξακολουθούν να φέρουν ενεργές μολύνσεις Xamalicious στα τηλέφωνά τους, που απαιτούν μη αυτόματες σαρώσεις και εκκαθάριση.

Οι πιο δημοφιλείς από τις εφαρμογές Xamalicious είναι οι ακόλουθες:

-

Βασικό ωροσκόπιο για Android

– 100.000 εγκαταστάσεις -

3D Skin Editor για PE

Minecraft

– 100.000 εγκαταστάσεις -

Logo Maker Pro

– 100.000 εγκαταστάσεις -

Επαναληπτικό αυτόματο κλικ

– 10.000 εγκαταστάσεις -

Υπολογιστής Εύκολης Καταμέτρησης Θερμίδων

– 10.000 εγκαταστάσεις -

Κουκκίδες: Σύνδεση μίας γραμμής

– 10.000 εγκαταστάσεις -

Επέκταση έντασης

ήχου

– 5.000 εγκαταστάσεις

Επίσης, ένα ξεχωριστό σύνολο 12 κακόβουλων εφαρμογών που φέρουν την απειλή Xamalicious, για τις οποίες δεν υπάρχουν διαθέσιμα στατιστικά στοιχεία λήψης, διανέμονται σε ανεπίσημα καταστήματα εφαρμογών τρίτων, μολύνοντας τους χρήστες μέσω αρχείων APK (πακέτο Android) με δυνατότητα λήψης.

Εφαρμογή παιχνιδιού Xamalicious στο Google Play

Πηγή: McAfee

Σύμφωνα με τα δεδομένα τηλεμετρίας της McAfee, οι περισσότερες μολύνσεις εγκαταστάθηκαν σε συσκευές στις

Ηνωμένες Πολιτείες

, τη Γερμανία, την Ισπανία, το Ηνωμένο Βασίλειο, την Αυστραλία, τη Βραζιλία, το Μεξικό και την Αργεντινή.

Η κερκόπορτα Xamalicious Android

Το Xamalicious είναι ένα backdoor Android που βασίζεται σε .NET, ενσωματωμένο (με τη μορφή “Core.dll” και “GoogleService.dll”) σε εφαρμογές που αναπτύχθηκαν χρησιμοποιώντας το πλαίσιο Xamarin ανοιχτού κώδικα, καθιστώντας την ανάλυση του κώδικά του πιο δύσκολη.

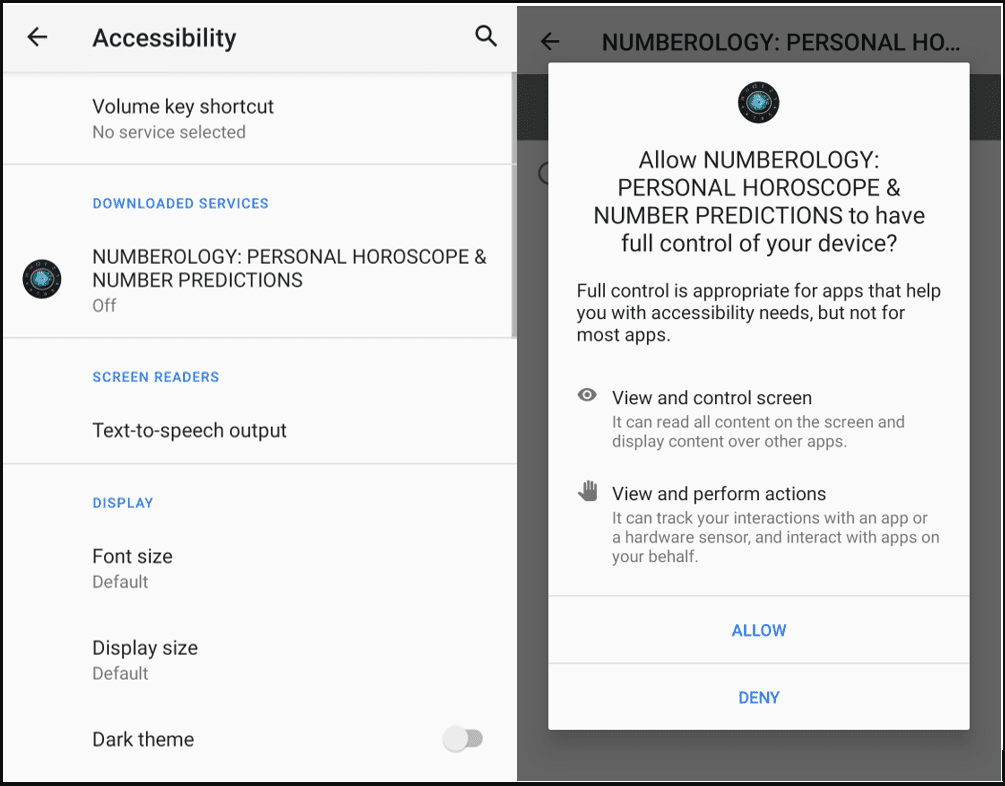

Κατά την εγκατάσταση, ζητά πρόσβαση στην Υπηρεσία Προσβασιμότητας, επιτρέποντάς της να εκτελεί προνομιακές ενέργειες όπως χειρονομίες πλοήγησης, να αποκρύπτει στοιχεία στην οθόνη και να εκχωρεί πρόσθετα δικαιώματα στον εαυτό του.

Παραπλάνηση των χρηστών ώστε να εγκρίνουν την άδεια προσβασιμότητας

Πηγή: McAfee

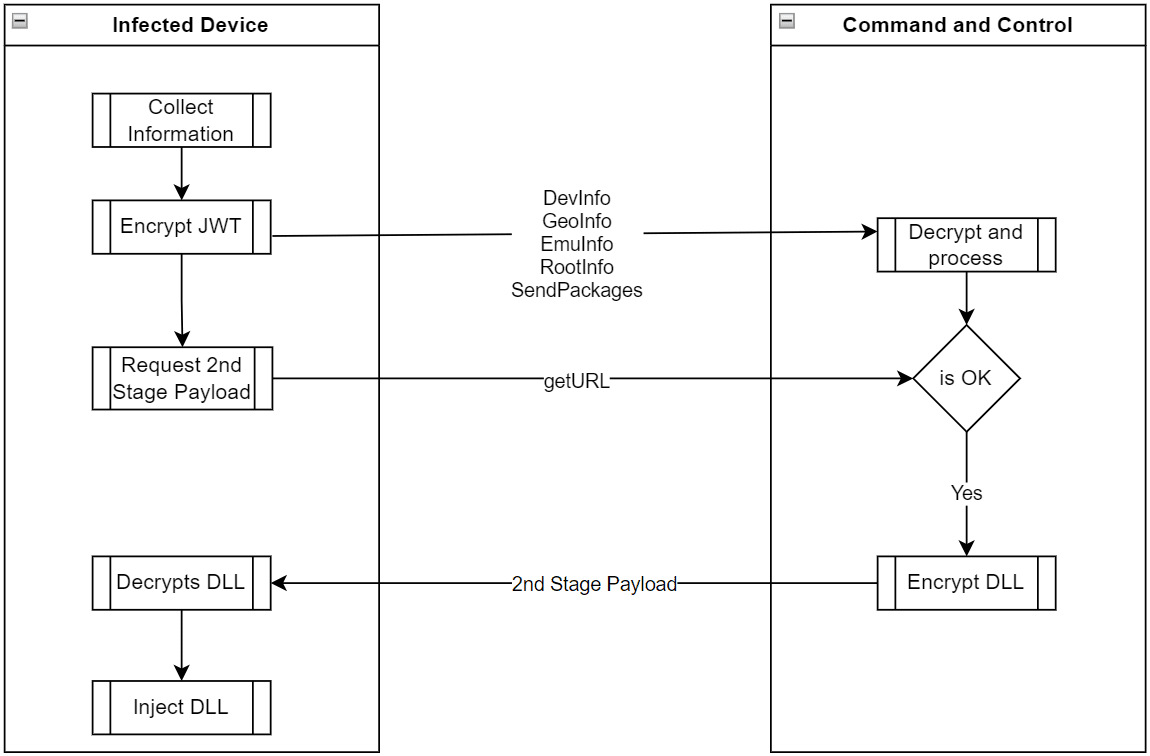

Μετά την εγκατάσταση, επικοινωνεί με τον διακομιστή C2 (εντολών και ελέγχου) για να ανακτήσει το ωφέλιμο φορτίο DLL δεύτερου σταδίου (‘cache.bin’), εάν πληρούνται συγκεκριμένες προϋποθέσεις γεωγραφικής, δικτύου, διαμόρφωσης συσκευής και κατάστασης ρίζας.

Ανταλλαγή δεδομένων με τον διακομιστή C2

Πηγή: McAfee

Το κακόβουλο λογισμικό είναι σε θέση να εκτελέσει τις ακόλουθες εντολές:

-

DevInfo

: Συλλέγει πληροφορίες συσκευής και υλικού, όπως αναγνωριστικό Android, επωνυμία, CPU, μοντέλο, έκδοση λειτουργικού συστήματος, γλώσσα, κατάσταση επιλογών προγραμματιστή, λεπτομέρειες SIM και υλικολογισμικό. -

GeoInfo

: Καθορίζει τη γεωγραφική θέση της συσκευής χρησιμοποιώντας τη διεύθυνση IP της, συλλέγοντας το όνομα ISP, τον οργανισμό, τις υπηρεσίες και μια βαθμολογία απάτης για τον εντοπισμό μη γνήσιων χρηστών. -

EmuInfo

: Εμφανίζει τις ιδιότητες adb για να εξακριβώσει εάν ο πελάτης είναι πραγματική συσκευή ή εξομοιωτής, ελέγχοντας την CPU, τη μνήμη, τους αισθητήρες, τη διαμόρφωση USB και την κατάσταση του ADB. -

RootInfo

: Προσδιορίζει εάν η συσκευή είναι ριζωμένη χρησιμοποιώντας διάφορες μεθόδους και παρέχει την κατάσταση rooting. -

Πακέτα

: Εμφανίζει όλες τις εφαρμογές συστήματος και τρίτων που είναι εγκατεστημένες στη συσκευή χρησιμοποιώντας εντολές συστήματος. -

Προσιτότητα

: Αναφέρει την κατάσταση των αδειών υπηρεσιών προσβασιμότητας. -

GetURL

: Ζητάει το ωφέλιμο φορτίο δεύτερου σταδίου από τον διακομιστή C2 παρέχοντας το αναγνωριστικό Android και λαμβάνει την κατάσταση και ενδεχομένως ένα κρυπτογραφημένο DLL συγκροτήματος.

Η McAfee βρήκε επίσης συνδέσμους μεταξύ του Xamalicious και μιας εφαρμογής απάτης διαφημίσεων που ονομάζεται «Cash Magnet», η οποία κάνει αυτόματα κλικ σε διαφημίσεις και εγκαθιστά adware στη συσκευή του θύματος για να δημιουργήσει έσοδα για τους χειριστές της.

Ως εκ τούτου, είναι πιθανό το Xamalicious να εκτελεί επίσης απάτες διαφημίσεων σε μολυσμένες συσκευές, μειώνοντας την απόδοση του επεξεργαστή και το εύρος ζώνης δικτύου.

Παρόλο που το Google Play δεν έχει ανοσία σε μεταφορτώσεις κακόβουλου λογισμικού, πρωτοβουλίες όπως το App Defense Alliance στοχεύουν στον εντοπισμό και την κατάργηση νέων απειλών που εμφανίζονται στο κατάστημα εφαρμογών, κάτι που δεν συμβαίνει σε ανεπίσημες και αν

επα

ρκώς ελεγχόμενες πλατφόρμες.

Οι χρήστες Android θα πρέπει να αποφεύγουν τη λήψη εφαρμογών από πηγές τρίτων, να περιορίζονται σε βασικές εφαρμογές, να διαβάζουν διεξοδικά τις κριτικές χρηστών πριν από την εγκατάσταση και να πραγματοποιούν έναν ολοκληρωμένο έλεγχο ιστορικού στον προγραμματιστή/εκδότη της εφαρμογής για να περιορίσουν τις μολύνσεις από κακόβουλο λογισμικό στις κινητές συσκευές τους.

VIA:

bleepingcomputer.com