Τέσσερα ελαττώματα μηδενικής ημέρας αξιοποιούνται καθώς οι μονάδες iPhone φορτώνονται με λογισμικό κατασκοπείας

ArsTechnica

, οι ερευνητές παρουσίασαν σήμερα στοιχεία που δείχνουν ότι σε διάστημα τεσσάρων ετών έως και χιλιάδες μονάδες iPhone δέχθηκαν επίθεση από λογισμικό υποκλοπής spyware. Αυτά τα iPhone ανήκαν σε υπαλλήλους της εταιρείας ασφαλείας Kaspersky στη Μόσχα. Οι επιτιθέμενοι μπόρεσαν να αποκτήσουν ένα επίπεδο πρόσβασης που δεν είχε ξαναδεί και όλα έγιναν με την εκμετάλλευση μιας ευπάθειας σε ένα χαρακτηριστικό υλικού που δεν ήταν εξοικειωμένοι πολλοί εκτός της Apple και η εταιρεία σχεδίασης ημιαγωγών Arm Holdings.

φωτογραφίες

, δεδομένα γεωγραφικής θέσης και άλλες ευαίσθητες πληροφορίες σε διακομιστές που ελέγχονται από τους εισβολείς. Ενώ η επανεκκίνηση ενός iPhone θα απάλλασσε τη

συσκευή

από τη μόλυνση, οι εισβολείς θα έστελναν ένα νέο κείμενο φορτωμένο με λογισμικό υποκλοπής spyware στην ίδια συσκευή και θα το μολύνουν ξανά κάθε φορά που επανεκκινούνταν.

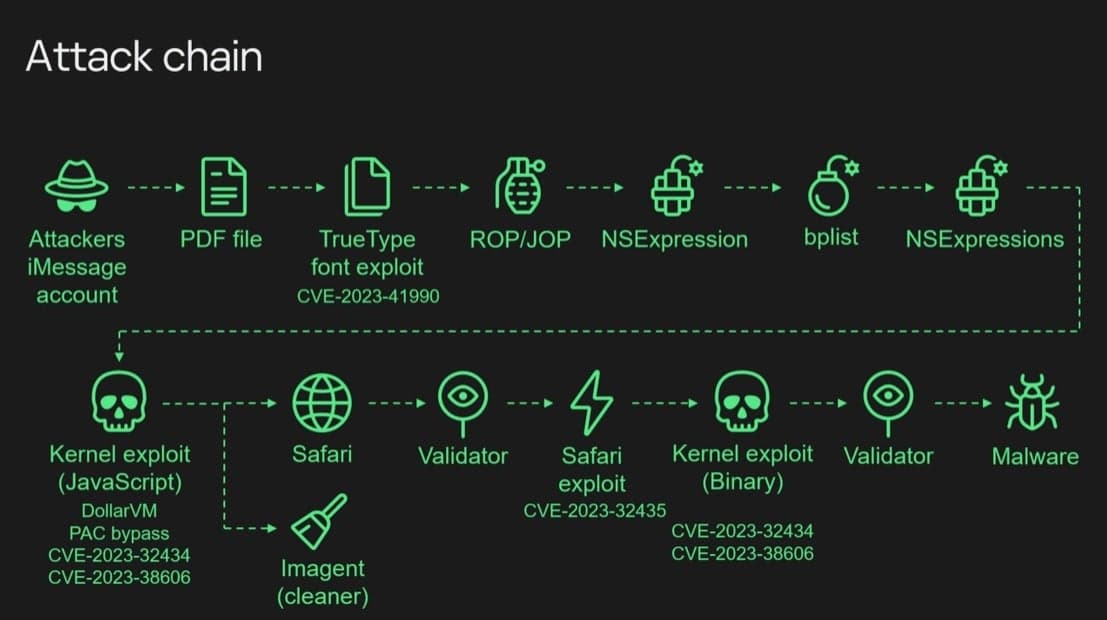

Η αλυσίδα εκμετάλλευσης Triangulation

Σε ένα email, ο ερευνητής της Kaspersky Boris Larin έγραψε: “Η πολυπλοκότητα του exploit και η αφάνεια του χαρακτηριστικού υποδηλώνουν ότι οι εισβολείς είχαν προηγμένες τεχνικές δυνατότητες. Η ανάλυσή μας δεν αποκάλυψε πώς αντιλήφθηκαν αυτό το χαρακτηριστικό, αλλά διερευνούμε όλες τις πιθανότητες, συμπεριλαμβανομένων των τυχαίων γνωστοποίηση σε προηγούμενες εκδόσεις υλικολογισμικού ή πηγαίου κώδικα. Μπορεί επίσης να το βρήκαν μέσω της αντίστροφης μηχανικής υλικού.”

Το κακόβουλο λογισμικό και η καμπάνια που οδήγησε στην εγκατάστασή του ονομάστηκαν «Triangulation» και περιείχαν τέσσερις ευπάθειες μηδενικής ημέρας, πράγμα που σημαίνει ότι οι εισβολείς γνώριζαν αυτά τα τρωτά σημεία πριν το κάνει η Apple. Η Apple έκτοτε επιδιορθώνει τα ελαττώματα που καταγράφηκαν ως:

- CVE-2023-32434

- CVE-2023-32435

- CVE-2023-38606

- CVE-2023-41990

Το προαναφερθέν μυστικό υλικό στη ρίζα αυτού του ζητήματος και οι τέσσερις αδυναμίες μηδενικής ημέρας όχι μόνο επηρέασαν τα μοντέλα iPhone, αλλά επηρέασαν επίσης τα iPad, τα iPod, τα Mac, τις

Apple TV

και τα Apple

Watches

. Η Apple επιδιορθώνει τα τρωτά σημεία σε όλες τις προαναφερθείσες συσκευές.

Όσο για το ποιος ήταν πίσω από την επίθεση, ορισμένοι κατηγορούν την Υπηρεσία Εθνικής

Ασφάλεια

ς των ΗΠΑ (NSA). Η Ομοσπονδιακή Υπηρεσία Ασφαλείας της Ρωσίας λέει ότι η επίθεση προήλθε από την NSA που συνεργάζεται με την Apple, αν και η Kaspersky είπε ότι δεν έχει στοιχεία ότι εμπλέκονται και οι δύο.

VIA:

phonearena.com