Μια κρίσιμη ευπάθεια εκτέλεσης απομακρυσμένου κώδικα προ-έλεγχος Apache OFBiz αξιοποιείται ενεργά με χρήση εκμεταλλεύσεων δημόσιας απόδειξης έννοιας (PoC).

Το Apache OFBiz (Open For

Business

) είναι ένα ανοιχτού κώδικα σύστημα προγραμμα

τι

σμού πόρων για επιχειρήσεις που πολλές επιχειρήσεις χρησιμοποιούν για τη διαχείριση αποθεμάτων και παραγγελιών ηλεκτρονικού εμπορίου, τις λειτουργίες ανθρώπινων πόρων και τη λογιστική.

Το OFBiz είναι μέρος του Atlassian JIRA, ενός εμπορικού λογισμικού διαχείρισης έργων και παρακολούθησης ζητημάτων που χρησιμοποιείται από περισσότερες από 120.000 εταιρείες παγκοσμίως. Επομένως, τυχόν ελαττώματα στο έργο ανοιχτού κώδικα κληρονομούνται από το προϊόν της Atlassian.

Αυτό το ελάττωμα παράκαμψης ελέγχου ταυτότητας παρακολουθείται ως

CVE-2023-49070

και διορθώθηκε στην έκδοση 18.12.10 του OFBiz, που κυκλοφόρησε στις 5 Δεκεμβρίου

2023

.

Το

πρόβλημα

δυνητικά επέτρεψε στους εισβολείς να αυξήσουν τα προνόμιά τους χωρίς έλεγχο ταυτότητας, να εκτελούν αυθαίρετη εκτέλεση κώδικα και να έχουν πρόσβαση σε ευαίσθητες πληροφορίες.

Κατά τη διερεύνηση της επιδιόρθωσης του Apache, που ήταν να

αφαιρέστε τον κώδικα XML-RPC

από τους ερευνητές του OFBiz, SonicWall

ανακαλύφθηκε

ότι η βασική αιτία για το CVE-2023-49070 ήταν ακόμα παρούσα.

Αυτή η ημιτελής επιδιόρθωση επέτρεψε στους εισβολείς να εκμεταλλευτούν το

σφάλμα

σε μια πλήρως επιδιορθωμένη έκδοση του λογισμικού.

Εκμεταλλεύονται ενεργά σε επιθέσεις

Σε μια δημοσίευση που δημοσιεύτηκε χθες, οι ερευνητές της SonicWall αποδεικνύουν ότι είναι δυνατό να παρακαμφθεί η επιδιόρθωση του Apache για την ευπάθεια CVE-2023-49070 όταν χρησιμοποιούνται συγκεκριμένοι συνδυασμοί διαπιστευτηρίων.

“Ανακαλύφθηκε κατά την έρευνα της βασικής αιτίας για το CVE-2023-49070 που είχε αποκαλυφθεί προηγουμένως”, εξηγεί

Η έκθεση της SonicWall

.

“Η ασφάλεια

μέτρα

που ελήφθη στην ενημέρωση κώδικα CVE-2023-49070 άφησε το βασικό ζήτημα ανέπαφο και επομένως η παράκαμψη ελέγχου ταυτότητας εξακολουθούσε να υπάρχει.”

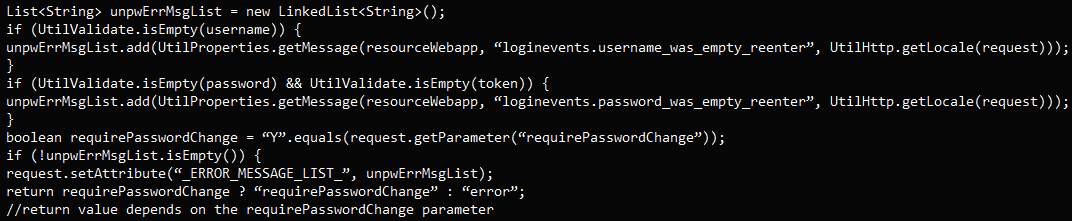

Αυτή η παράκαμψη ενημέρωσης κώδικα προκαλείται από εσφαλμένη λογική στο χειρισμό κενών ή ειδικών παραμέτρων όπως “requirePasswordChange=Y.”

Ευάλωτη λογική λειτουργία ελέγχου ταυτότητας

(SonicWall)

Η SonicWall ανέφερε τα ευρήματά της στην ομάδα του Apache, η οποία επέλυσε γρήγορα το ελάττωμα, το οποίο κατηγοριοποίησαν ως πρόβλημα πλαστογράφησης αιτημάτων από την πλευρά του διακομιστή (SSRF).

Ανατέθηκε το νέο ζήτημα παράκαμψης

CVE-2023-51467

και αντιμετωπίστηκε στην έκδοση 18.12.11 του OFBiz, που κυκλοφόρησε στις 26 Δεκεμβρίου 2023.

Ωστόσο, πολλοί δεν έχουν αναβαθμιστεί σε αυτήν την πιο πρόσφατη έκδοση ακόμα, και η αφθονία των δημόσιων εκμεταλλεύσεων PoC για το RCE προέγκρισης καθιστά το ελάττωμα εύκολο στόχο για τους χάκερ.

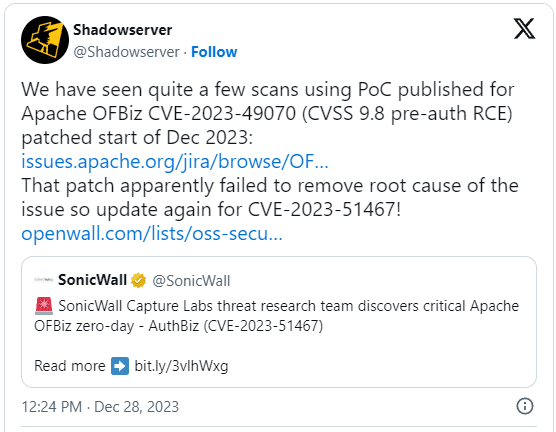

Η υπηρεσία παρακολούθησης απειλών «Shadowserver» ανέφερε σήμερα ότι έχει εντοπίσει αρκετές σαρώσεις που αξιοποιούν δημόσια PoC, προσπαθώντας να εκμεταλλευτούν το CVE-2023-49070.

“Όλο τον Δεκέμβριο παρατηρήσαμε σαρώσεις χρησιμοποιώντας ένα PoC που έχει δημοσιευτεί για το CVE-2023-49070, επομένως αναμένετε παρόμοια για το CVE-2023-51467”, προειδοποίησε ο Διευθύνων Σύμβουλος του ShadowServer, Piotr Kijewski.

Ο Kijewski είπε στο BleepingComputer ότι γίνονται τρέχουσες προσπάθειες εκμετάλλευσης για την εύρεση ευάλωτων διακομιστών αναγκάζοντάς τους να συνδεθούν σε μια διεύθυνση URL oast.online.

Οι ερευνητές είπαν περαιτέρω ότι όσοι σαρώνουν ευάλωτους διακομιστές ενδιαφέρονται ιδιαίτερα να βρουν ευάλωτους διακομιστές Confluence.

Οι διακομιστές συρροής είναι ένας δημοφιλής στόχος για τους παράγοντες απειλών, καθώς συνήθως διατηρούν ευαίσθητα δεδομένα που μπορούν να χρησιμοποιηθούν για να διαδοθούν πλευρικά σε περαιτέρω εσωτερικές υπηρεσίες ή για εκβιασμό.

Για να ελαχιστοποιηθεί ο κίνδυνος, συνιστάται στους χρήστες του Apache OFBiz

αναβάθμιση στην έκδοση 18.12.11

όσο το δυνατόν συντομότερα.

//platform.twitter.com/widgets.js

VIA:

bleepingcomputer.com