Το κακόβουλο λογισμικό SeroXen RAT χρησιμοποιείται όλο και περισσότερο για τη στόχευση παικτών

Related Posts

Ένας κρυφός trojan απομακρυσμένης πρόσβασης (RAT) με το όνομα «SeroXen» έχει πρόσφατα αποκτήσει δημοτικότητα καθώς οι εγκληματίες του κυβερνοχώρου αρχίζουν να το χρησιμοποιούν για τα χαμηλά ποσοστά ανίχνευσης και τις ισχυρές δυνατότητές του.

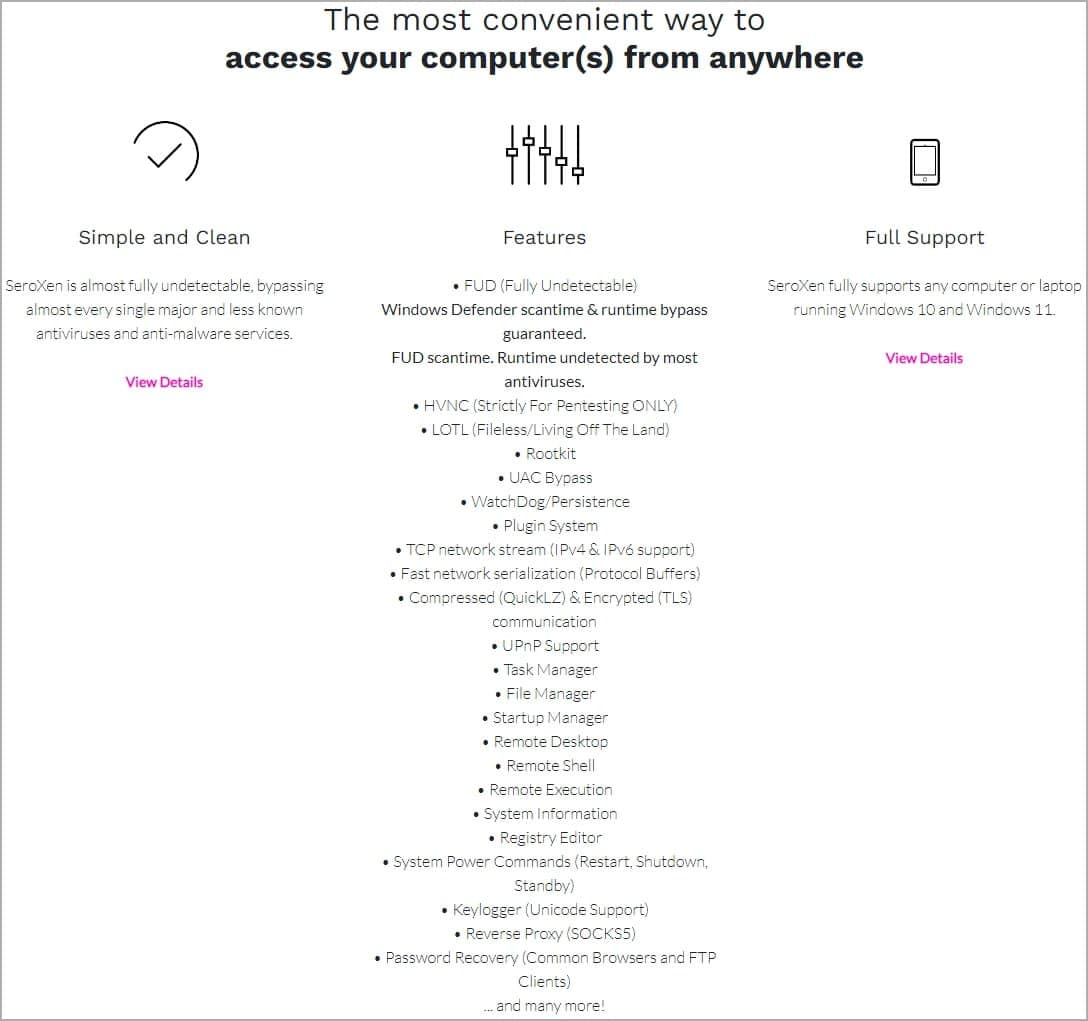

Η AT&T αναφέρει ότι το κακόβουλο λογισμικό πωλείται υπό το πρόσχημα ενός νόμιμου εργαλείου απομακρυσμένης πρόσβασης για τα Windows 11 και 10 για 15 $/μήνα ή με μια απλή πληρωμή άδειας χρήσης “εφ’ όρου ζωής” 60 $.

Λειτουργίες που αναφέρονται στον ιστότοπο SeroXen

(BleepingComputer)

Ενώ διατίθεται στην αγορά ως νόμιμο πρόγραμμα, το

Συστήματα φωτοβολίδων

Η πλατφόρμα cyber intel έδειξε ότι το SeroXen προωθείται ως trojan απομακρυσμένης πρόσβασης σε φόρουμ hacking. Δεν είναι σαφές εάν αυτοί που το προωθούν στα φόρουμ είναι οι προγραμματιστές ή οι σκιεροί μεταπωλητές.

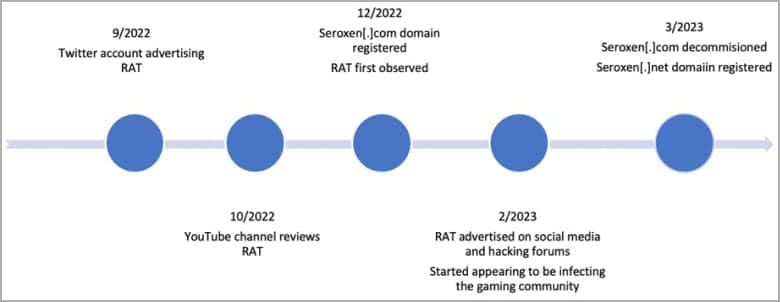

Ωστόσο, το χαμηλό κόστος του προγράμματος απομακρυσμένης πρόσβασης το καθιστά πολύ προσιτό σε παράγοντες απειλών, με την AT&T να παρατηρεί εκατοντάδες δείγματα από τη δημιουργία του, τον Σεπτέμβριο του 2022, με τη δραστηριότητα να αυξάνεται πρόσφατα.

Τα περισσότερα θύματα του SeroXen ανήκουν στην κοινότητα του gaming, αλλά καθώς αυξάνεται η δημοτικότητα του εργαλείου, το εύρος στόχευσης θα μπορούσε να διευρυνθεί και να συμπεριλάβει μεγάλες εταιρείες και οργανισμούς.

Χρονοδιάγραμμα της προωθητικής δραστηριότητας της SeroXen

(AT&T)

Δομικά στοιχεία ανοιχτού κώδικα

Το SeroXen βασίζεται σε διάφορα έργα ανοιχτού κώδικα, όπως το Quasar RAT, το rootkit r77 και το εργαλείο γραμμής εντολών NirCmd.

“Ο προγραμματιστής του SeroXen βρήκε έναν τρομερό συνδυασμό δωρεάν πόρων για την ανάπτυξη ενός δύσκολου ανιχνεύσιμου RAT σε στατική και δυναμική ανάλυση.”

σχολιάζει η AT&T στην έκθεση

.

«Η χρήση ενός περίτεχνου RAT ανοιχτού κώδικα όπως το Quasar, με σχεδόν μια δεκαετία από την πρώτη του εμφάνιση, αποτελεί πλεονεκτικό θεμέλιο για το RAT […] ενώ ο συνδυασμός NirCMD και r77-rootkit είναι λογικές προσθήκες στη μίξη, καθώς κάνουν το εργαλείο πιο άπιαστο και πιο δύσκολο να εντοπιστεί.”

Το Quasar RAT, το οποίο χρησιμοποιεί το SeroXen ως βάση του, είναι ένα ελαφρύ εργαλείο απομακρυσμένης διαχείρισης που κυκλοφόρησε για πρώτη φορά το 2014. Η τελευταία του έκδοση, 1.41, διαθέτει αντίστροφο διακομιστή μεσολάβησης, απομακρυσμένο κέλυφος, απομακρυσμένη επιφάνεια εργασίας, επικοινωνία TLS και σύστημα διαχείρισης αρχείων και είναι ελεύθερα

διαθέσιμο μέσω του GitHub

.

Το rootkit r77 (Ring 3) είναι ένα

rootkit ανοιχτού κώδικα

που προσφέρει επιμονή χωρίς αρχεία, αγκίστρωση παιδικής διαδικασίας, ενσωμάτωση κακόβουλου λογισμικού, έγχυση διαδικασίας στη μνήμη και διαφυγή ιών.

Το NirCmd είναι ένα

δωρεάν λογισμικό

που εκτελεί απλές εργασίες διαχείρισης συστήματος Windows και περιφερειακών από τη γραμμή εντολών.

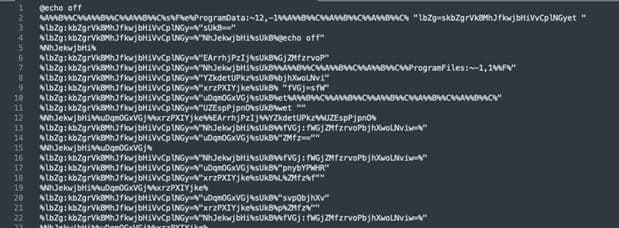

Επιθέσεις SeroXen

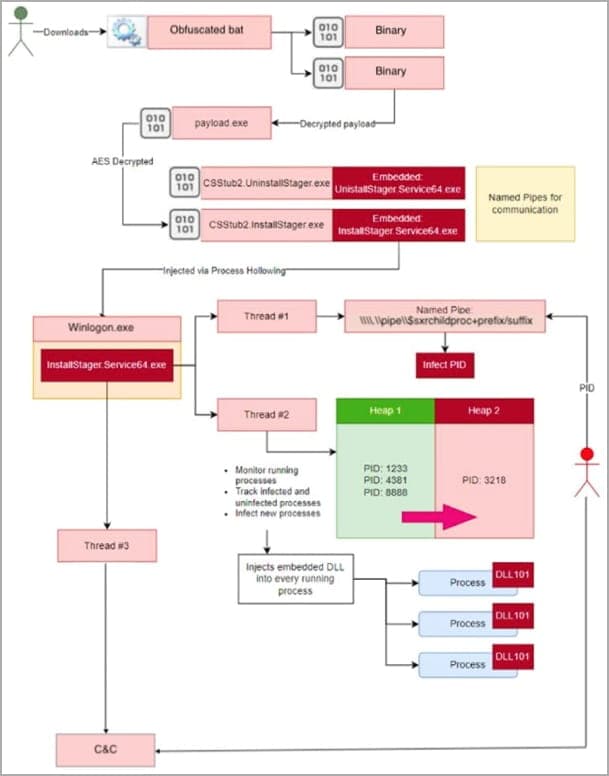

Η AT&T έχει δει επιθέσεις που σπρώχνουν το SeroXen μέσω ηλεκτρονικού ταχυδρομείου ηλεκτρονικού ψαρέματος ή καναλιών Discord, όπου οι εγκληματίες του κυβερνοχώρου διανέμουν αρχεία ZIP που περιέχουν πολύ ασαφή αρχεία δέσμης.

Θολωμένο αρχείο δέσμης

(AT&T)

Το αρχείο δέσμης εξάγει δύο δυαδικά αρχεία από το κωδικοποιημένο κείμενο του base64 και τα φορτώνει στη μνήμη χρησιμοποιώντας ανάκλαση .NET.

Το μόνο αρχείο που αγγίζει το δίσκο είναι μια τροποποιημένη έκδοση του msconfig.exe, η οποία απαιτείται για την εκτέλεση κακόβουλου λογισμικού και αποθηκεύεται προσωρινά στον βραχύβιο κατάλογο “C:Windows System32” (προσέξτε τον επιπλέον χώρο) που διαγράφεται μόλις εγκατασταθεί το πρόγραμμα.

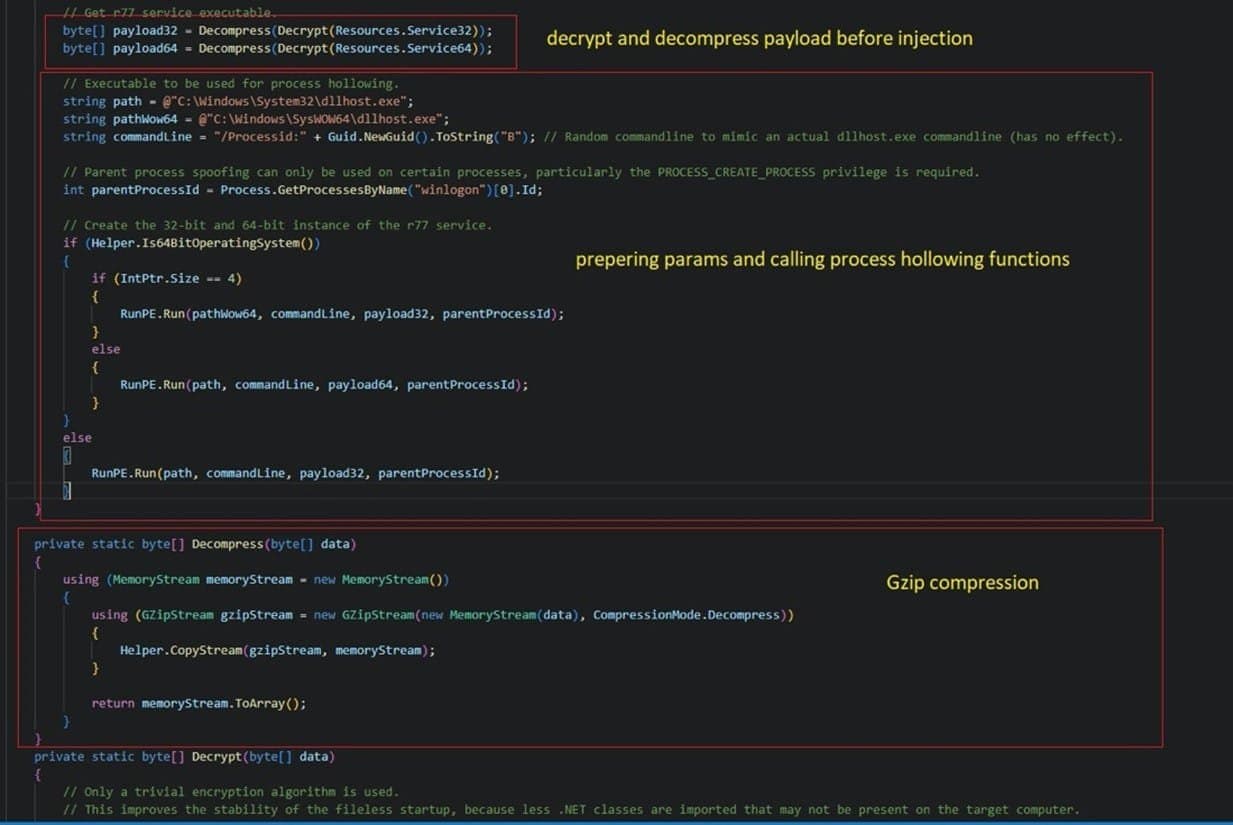

Αυτό το αρχείο δέσμης αναπτύσσει τελικά ένα ωφέλιμο φορτίο που ονομάζεται “InstallStager.exe”, μια παραλλαγή του rootkit r77.

Το rootkit αποθηκεύεται σε ασαφή μορφή στο μητρώο των Windows και αργότερα ενεργοποιείται χρησιμοποιώντας το PowerShell μέσω του Task Scheduler, εισάγοντάς το στο “winlogon.exe”.

Έγχυση του ωφέλιμου φορτίου στη μνήμη

(AT&T)

Το rootkit r77 εγχέει το SeroXen RAT στη μνήμη του συστήματος, διασφαλίζοντας ότι παραμένει απαρατήρητο και παρέχει πλέον απομακρυσμένη πρόσβαση στη συσκευή.

Μόλις εκκινηθεί το κακόβουλο λογισμικό απομακρυσμένης πρόσβασης, δημιουργεί επικοινωνία με τον διακομιστή εντολών και ελέγχου και περιμένει τις εντολές που εκδίδονται από τους εισβολείς.

Η διαδικασία εκτέλεσης του SeroXen

(AT&T)

Οι αναλυτές διαπίστωσαν ότι το SeroXen χρησιμοποιεί το ίδιο πιστοποιητικό TLS με το QuasarRAT και διαθέτει τις περισσότερες από τις δυνατότητες του αρχικού έργου, συμπεριλαμβανομένης της υποστήριξης ροής δικτύου TCP, της αποτελεσματικής σειριοποίησης δικτύου και της συμπίεσης QuickLZ.

Η AT&T φοβάται ότι η αυξανόμενη δημοτικότητα του SeroXen θα προσελκύσει χάκερ που ενδιαφέρονται να στοχεύσουν μεγάλους οργανισμούς αντί να επικεντρωθούν σε παίκτες και έχει δημοσιεύσει δείκτες συμβιβασμού για χρήση από υπερασπιστές δικτύου.