Πολλές οικογένειες κακόβουλων προγραμμάτων κλοπής πληροφοριών καταχρώνται ένα μη τεκμηριωμένο τελικό σημείο Google OAuth με το όνομα “MultiLogin” για να επαναφέρουν τα cookie ελέγχου ταυτότητας που έχουν λήξει και να συνδεθούν στους λογαριασμούς των χρηστών, ακόμη και αν έχει γίνει επαναφορά του κωδικού πρόσβασης ενός λογαριασμού.

Τα cookie περιόδου λειτουργίας είναι ένας ειδικός τύπος cookie προγράμματος περιήγησης που περιέχει πληροφορίες ελέγχου ταυτότητας, επιτρέποντας σε ένα άτομο να συνδέεται αυτόματα σε ιστότοπους και υπηρεσίες χωρίς να εισάγει τα διαπιστευτήριά του.

Αυτοί οι τύποι cookies προορίζονται να έχουν περιορισμένη διάρκεια ζωής, επομένως δεν μπορούν να χρησιμοποιηθούν επ’ αόριστον από τους φορείς απειλών για να συνδεθούν σε λογαριασμούς σε περίπτωση κλοπής.

Στα τέλη Νοεμβρίου 2023, η BleepingComputer ανέφερε για δύο υποκλοπές πληροφοριών, τους Lumma και Rhadamanthys, οι οποίοι ισχυρίστηκαν ότι μπορούσαν να επαναφέρουν τα ληγμένα cookie ελέγχου ταυτότητας της Google που είχαν κλαπεί σε επιθέσεις.

Αυτά τα cookie θα επιτρέψουν στους εγκληματίες του κυβερνοχώρου να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση στους λογαριασμούς Google ακόμη και μετά την αποσύνδεση των νόμιμων κατόχων, την επαναφορά των κωδικών πρόσβασής τους ή τη λήξη της συνεδρίας τους.

Η BleepingComputer έχει επικοινωνήσει με την Google πολλές φορές μέσα σε ένα μήνα με ερωτήσεις σχετικά με αυτές τις αξιώσεις και πώς σχεδιάζει να μετριάσει το πρόβλημα, αλλά δεν λάβαμε ποτέ απάντηση.

Αξιοποίηση τελικού σημείου Google OAuth

Μια έκθεση που δημοσιεύθηκε σήμερα από ερευνητές του CloudSEK ρίχνει περισσότερο φως στο πώς λειτουργεί αυτό το μηδενικό exploit και δίνει μια τρομερή εικόνα σχετικά με την κλίμακα της εκμετάλλευσής του.

Η εκμετάλλευση αποκαλύφθηκε για πρώτη φορά από έναν ηθοποιό απειλών με το όνομα PRISMA στις 20 Οκτωβρίου 2023, ο οποίος δημοσίευσε στο Telegram ότι ανακάλυψε έναν τρόπο επαναφοράς των cookie ελέγχου ταυτότητας της Google που είχαν λήξει.

Μετά την αντίστροφη μηχανική του exploit, το CloudSEK ανακάλυψε ότι χρησιμοποιεί ένα μη τεκμηριωμένο τελικό σημείο Google OAuth με το όνομα “MultiLogin”, το οποίο προορίζεται για συγχρονισμό λογαριασμών σε διάφορες υπηρεσίες Google αποδεχόμενος ένα διάνυσμα αναγνωριστικών λογαριασμών και διακριτικών ταυτότητας.

“Αυτό το αίτημα χρησιμοποιείται για τον ορισμό λογαριασμών chrome στο πρόγραμμα περιήγησης στα cookie ελέγχου ταυτότητας Google για πολλούς ιστότοπους της Google (π.χ. youtube)”, εξηγεί ένα

περιγραφή του τερματικού σημείου API

στον πηγαίο κώδικα του Google Chrome.

“Αυτό το αίτημα είναι μέρος του Gaia Auth API και ενεργοποιείται κάθε φορά που οι λογαριασμοί στα cookies δεν είναι συνεπείς με τους λογαριασμούς στο πρόγραμμα περιήγησης”, εξηγεί περαιτέρω μια μεταβλητή στον πηγαίο κώδικα.

Το CloudSEK λέει ότι το κακόβουλο λογισμικό κλοπής πληροφοριών που κάνει κατάχρηση αυτού του τελικού σημείου εξάγει διακριτικά και αναγνωριστικά λογαριασμού προφίλ Chrome που είναι συνδεδεμένα σε έναν λογαριασμό Google. Αυτές οι κλεμμένες πληροφορίες περιέχουν δύο κρίσιμα κομμάτια δεδομένων: υπηρεσία (GAIA ID) και encrypted_token.

Τα κρυπτογραφημένα διακριτικά αποκρυπτογραφούνται χρησιμοποιώντας μια κρυπτογράφηση που είναι αποθηκευμένη στο αρχείο «Τοπική κατάσταση» του Chrome. Αυτό το ίδιο κλειδί κρυπτογράφησης χρησιμοποιείται επίσης για την αποκρυπτογράφηση αποθηκευμένων κωδικών πρόσβασης στο πρόγραμμα περιήγησης.

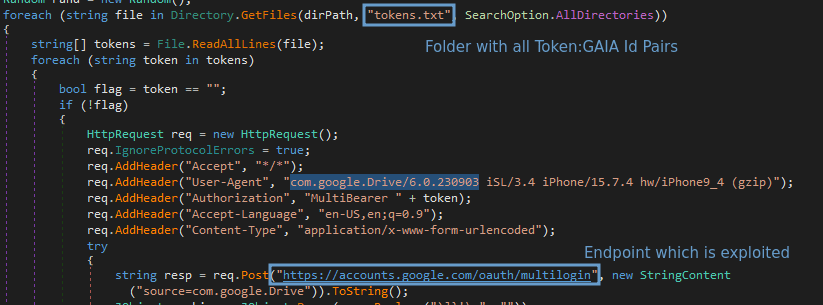

Χρησιμοποιώντας το κλεμμένο διακριτικό: GAIA ζευγαρώνει με το τελικό σημείο MultiLogin, οι παράγοντες απειλών μπορούν να αναδημιουργήσουν cookie της υπηρεσίας Google που έχουν λήξει και να διατηρούν μόνιμη πρόσβαση σε παραβιασμένους λογαριασμούς.

Χρησιμοποιώντας το token:Ζεύγη GAIA διαβάζονται από ένα αρχείο κειμένου για τη δημιουργία αιτημάτων στο MultiLogin

Πηγή: CloudSEK

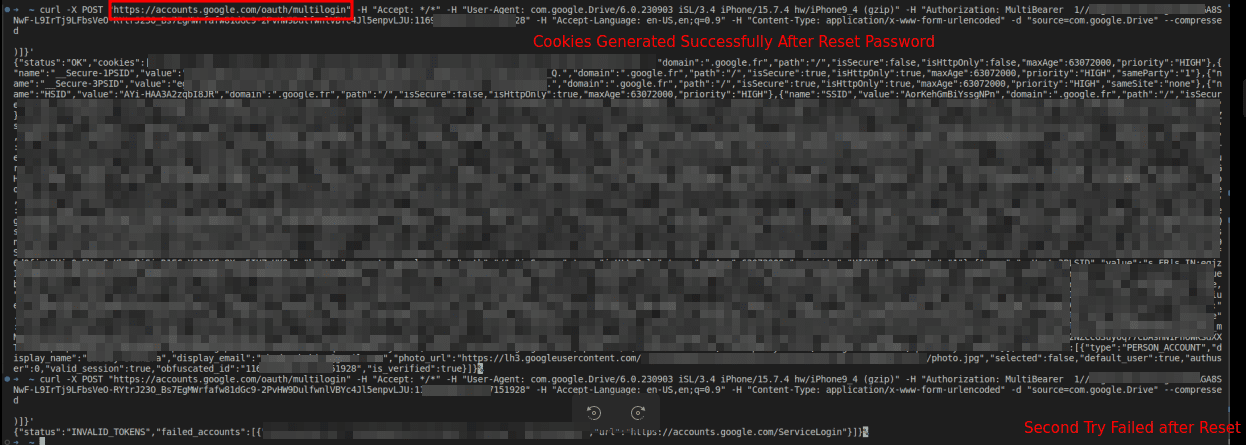

Σε μια συζήτηση με τον ερευνητή του CloudSek, Pavan Karthick, ο BleepingComputer ενημερώθηκε ότι αναμόρφωσαν το exploit και ήταν σε θέση να το χρησιμοποιήσουν για την αναγέννηση των cookie ελέγχου ταυτότητας της Google που είχαν λήξει, όπως φαίνεται παρακάτω.

Επιτυχής αναγέννηση cookie μετά από επαναφορά κωδικού πρόσβασης

Πηγή: CloudSEK

Ωστόσο, η Karthick εξήγησε ότι το cookie ελέγχου ταυτότητας μπορεί να αναδημιουργηθεί μόνο μία φορά εάν ένας χρήστης επαναφέρει τον κωδικό πρόσβασής του στο Google. Διαφορετικά, μπορεί να αναδημιουργηθεί πολλές φορές, παρέχοντας μόνιμη πρόσβαση στον λογαριασμό.

Οι προγραμματιστές κακόβουλου λογισμικού σπεύδουν να προσθέσουν εκμετάλλευση

Ο Lumma stealer υιοθέτησε για πρώτη φορά το exploit στις 14 Νοεμβρίου, οι προγραμματιστές του οποίου εφάρμοσαν τεχνικές blackboxing όπως η κρυπτογράφηση του ζεύγους token:GAIA με ιδιωτικά κλειδιά για να κρύψουν τον μηχανισμό από τους ανταγωνιστές και να αποτρέψουν την αναπαραγωγή του χαρακτηριστικού.

Ωστόσο, άλλοι μπόρεσαν να αντιγράψουν το χαρακτηριστικό ή να ενσωματώσουν το exploit του PRISMA στους κλέφτες τους, με τον Rhadamanthys να είναι ο πρώτος που ακολούθησε στις 17 Νοεμβρίου.

Από τότε, πολλοί άλλοι κλέφτες πληροφοριών έχουν υιοθετήσει το exploit, συμπεριλαμβανομένων των Stealc την 1η Δεκεμβρίου, Medusa στις 11 Δεκεμβρίου, RisePro στις 12 Δεκεμβρίου και Whitesnake στις 26 Δεκεμβρίου.

Έτσι, τουλάχιστον έξι κλέφτες πληροφοριών διεκδικούν αυτήν τη στιγμή τη δυνατότητα να αναπαράγουν τα cookie Google χρησιμοποιώντας αυτό το τελικό σημείο API.

Η εταιρεία πληροφοριών απειλών Hudson Rock δημοσίευσε επίσης το ακόλουθο βίντεο στο YouTube, όπου ένας κυβερνοεγκληματίας δείχνει πώς λειτουργεί η εκμετάλλευση αποκατάστασης cookie.

Μια μεταγενέστερη κυκλοφορία από τη Lumma ενημέρωσε το exploit για να εξουδετερώσει τους μετριασμούς της Google, υποδηλώνοντας ότι ο τεχνολογικός γίγαντας γνωρίζει για το ελάττωμα zero-day που εκμεταλλεύεται ενεργά.

Συγκεκριμένα, η Lumma στράφηκε στη χρήση διακομιστή μεσολάβησης SOCKS για να αποφύγει τα μέτρα εντοπισμού κατάχρησης της Google και εφάρμοσε κρυπτογραφημένη επικοινωνία μεταξύ του κακόβουλου λογισμικού και του τελικού σημείου MultiLogin.

Ωστόσο, δεδομένου ότι η Google δεν έχει επιβεβαιώσει την κατάχρηση του τελικού σημείου MultiLogin, η κατάσταση της εκμετάλλευσης και οι προσπάθειες μετριασμού της παραμένουν ασαφή προς το παρόν.

VIA:

bleepingcomputer.com