Το Terminator antivirus killer είναι ένα μεταμφιεσμένο ευάλωτο πρόγραμμα οδήγησης των Windows

Related Posts

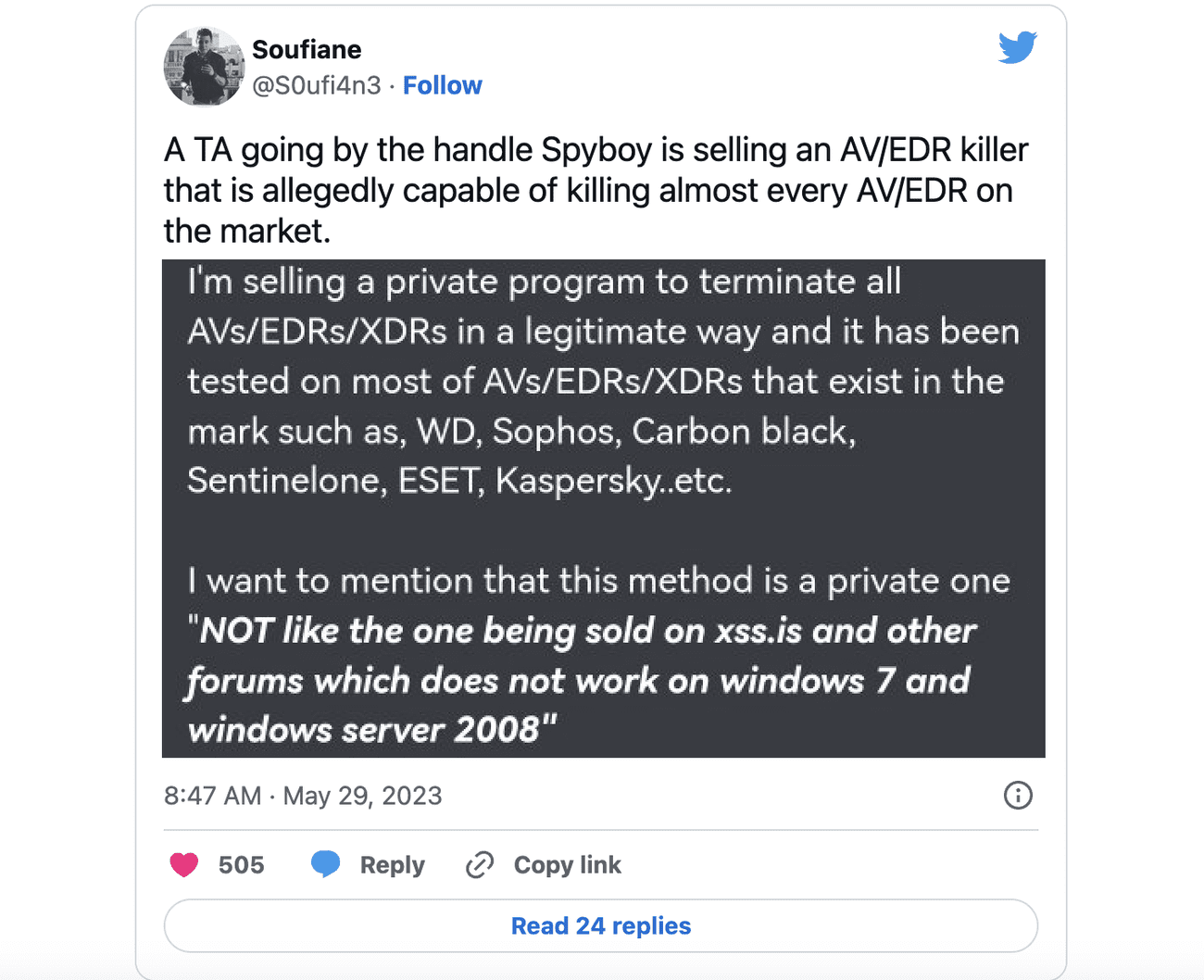

Ένας ηθοποιός απειλών γνωστός ως Spyboy προωθεί ένα εργαλείο που ονομάζεται “Terminator” σε ένα ρωσόφωνο φόρουμ πειρατείας που φέρεται να μπορεί να τερματίσει οποιαδήποτε πλατφόρμα προστασίας από ιούς, XDR και EDR. Ωστόσο, το CrowdStrike λέει ότι είναι απλώς μια φανταχτερή επίθεση με το Bring Your Own Vulnerable Driver (BYOVD).

Ο Terminator είναι

δήθεν ικανός

παράκαμψη 24 διαφορετικών λύσεων ασφαλείας προστασίας από ιούς (AV), Ανίχνευσης και Απόκρισης Τελικού Σημείου (EDR) και Εκτεταμένης Ανίχνευσης και Απόκρισης (XDR), συμπεριλαμβανομένου του Windows Defender, σε συσκευές με Windows 7 και νεότερες εκδόσεις,

Το Spyboy πουλά το λογισμικό σε τιμές που κυμαίνονται από 300 $ για μία παράκαμψη έως 3.000 $ για μια παράκαμψη all-in-one.

«Τα ακόλουθα EDR δεν μπορούν να πωληθούν μόνα τους: SentinelOne, Sophos, CrowdStrike, Carbon Black, Cortex, Cylance», λέει ο ηθοποιός των απειλών, με μια αποποίηση ότι «Δεν επιτρέπονται τα Ransomware και τα ντουλάπια και δεν είμαι υπεύθυνος για τέτοιες ενέργειες».

Για να χρησιμοποιήσουν το Terminator, οι “πελάτες” απαιτούν δικαιώματα διαχειριστή στα στοχευμένα συστήματα Windows και πρέπει να εξαπατήσουν τον χρήστη ώστε να αποδεχτεί ένα αναδυόμενο παράθυρο ελέγχου λογαριασμού χρήστη (UAC) που θα εμφανίζεται κατά την εκτέλεση του εργαλείου.

Ωστόσο, ως μηχανικός CrowdStrike

αποκάλυψε

Σε μια ανάρτηση στο Reddit, το Terminator απλώς ρίχνει το νόμιμο, υπογεγραμμένο πρόγραμμα οδήγησης πυρήνα προστασίας από κακόβουλο λογισμικό Zemana με το όνομα zamguard64.sys ή zam64.sys στο φάκελο C:WindowsSystem32 με ένα τυχαίο όνομα μεταξύ 4 και 10 χαρακτήρων.

Αφού εγγραφεί το κακόβουλο πρόγραμμα οδήγησης στο δίσκο, το Terminator το φορτώνει για να χρησιμοποιήσει τα προνόμιά του σε επίπεδο πυρήνα για να εξουδετερώσει τις διαδικασίες λειτουργίας χρήστη του λογισμικού AV και EDR που εκτελούνται στη συσκευή.

Αν και δεν είναι σαφές πώς το πρόγραμμα Terminator διασυνδέεται με το πρόγραμμα οδήγησης, α

Το PoC exploit κυκλοφόρησε το 2021

που εκμεταλλεύεται ελαττώματα στο πρόγραμμα οδήγησης για την εκτέλεση εντολών με δικαιώματα πυρήνα των Windows, τα οποία θα μπορούσαν να χρησιμοποιηθούν για τον τερματισμό των διαδικασιών λογισμικού ασφαλείας που κανονικά προστατεύονται.

Αυτό το πρόγραμμα οδήγησης εντοπίζεται μόνο από έναν μόνο μηχανισμό σάρωσης κατά του κακόβουλου λογισμικού ως ευάλωτο πρόγραμμα οδήγησης αυτή τη στιγμή, σύμφωνα με

Σάρωση VirusTotal

.

Ευτυχώς, ο επικεφαλής έρευνας της Nextron Systems Florian Roth και ο ερευνητής απειλών Nasreddine Bencherchali έχουν ήδη μοιραστεί

YARA

και Σίγμα (

με κατακερματισμό

και

από όνομα

) κανόνες που μπορούν να βοηθήσουν τους υπερασπιστές να εντοπίσουν το ευάλωτο πρόγραμμα οδήγησης που χρησιμοποιείται από το εργαλείο Terminator.

Αυτή η τεχνική είναι διαδεδομένη μεταξύ των φορέων απειλών που τους αρέσει να εγκαθιστούν ευάλωτα προγράμματα οδήγησης των Windows μετά την κλιμάκωση των προνομίων για παράκαμψη λογισμικού ασφαλείας που εκτελείται σε παραβιασμένους υπολογιστές, εκτέλεση κακόβουλου κώδικα και παράδοση πρόσθετων κακόβουλων ωφέλιμων φορτίων.

Στις επιθέσεις Bring Your Own Vulnerable Driver (BYOVD), όπως είναι γνωστό, τα νόμιμα προγράμματα οδήγησης που είναι υπογεγραμμένα με έγκυρα πιστοποιητικά και μπορούν να εκτελούνται με δικαιώματα πυρήνα απορρίπτονται στις συσκευές των θυμάτων για να απενεργοποιήσουν τις λύσεις ασφαλείας και να καταλάβουν το σύστημα.

Μια ευρεία γκάμα ομάδων απειλών έχει χρησιμοποιήσει την τεχνική εδώ και χρόνια, που κυμαίνονται από συμμορίες ransomware με οικονομικά κίνητρα έως στολές hacking που υποστηρίζονται από το κράτος.

Πιο πρόσφατα, οι ερευνητές ασφαλείας του Sophos X-Ops εντόπισαν ένα νέο εργαλείο hacking με το όνομα AuKill που χρησιμοποιείται στη φύση για να απενεργοποιήσει το λογισμικό EDR με τη βοήθεια ενός ευάλωτου προγράμματος οδήγησης Process Explorer πριν από την ανάπτυξη ransomware σε επιθέσεις BYOVD.