Μια ομάδα

Το

ύρκων χάκερ με οικονομικά κίνητρα στοχεύει διακομιστές

Microsoft

SQL (MSSQL) παγκοσμίως για να κρυπτογραφήσει τα αρχεία των θυμάτων με ransomware Mimic (N3ww4v3).

Αυτές οι συνεχιζόμενες επιθέσεις παρακολουθούνται ως RE#TURGENCE και έχουν κατευθυνθεί σε στόχους στην Ευρωπαϊκή Ένωση, τις Ηνωμένες Πολιτείες και τη Λατινική Αμερική.

“Η αναλυόμενη καμπάνια απειλών φαίνεται να τελειώνει με έναν από τους δύο τρόπους, είτε με την πώληση “πρόσβασης” στον παραβιασμένο κεντρικό υπολογιστή ή την τελική παράδοση ωφέλιμων φορτίων ransomware”, η ομάδα της Securonix Threat Research που εντόπισε την καμπάνια

είπε

.

“Το χρονοδιάγραμμα για τα συμβάντα ήταν περίπου ένας μήνας από την αρχική πρόσβαση στην ανάπτυξη του ransomware MIMIC στον τομέα του θύματος.”

Διακομιστές MSSQL με μη ασφαλείς διαμορφώσεις

Οι παράγοντες απειλών παραβίασαν διακομιστές βάσης δεδομένων MSSQL που εκτέθηκαν στο διαδίκτυο σε επιθέσεις ωμής βίας. Στη συνέχεια, χρησιμοποίησαν τη διαδικασία xp_cmdshell που ήταν αποθηκευμένη στο σύστημα, η οποία τους επέτρεψε να δημιουργήσουν ένα κέλυφος εντολών των Windows με τα ίδια δικαιώματα ασφαλείας με τον λογαριασμό υπηρεσίας SQL Server.

Το xp_cmdshell είναι

Απενεργοποιημένη από προεπιλογή

επειδή οι κακόβουλοι φορείς το χρησιμοποιούν συχνά για να αυξήσουν τα προνόμιά τους και η χρήση του συχνά ενεργοποιεί εργαλεία ελέγχου ασφαλείας.

Στο επόμενο στάδιο, οι επιτιθέμενοι ανέπτυξαν ένα ωφέλιμο φορτίο Cobalt Strike με μεγάλη σύγχυση χρησιμοποιώντας μια ακολουθία σεναρίων PowerShell και τεχνικών αντανάκλασης στη μνήμη με τελικό στόχο να το εισάγουν στην ένεση στη διαδικασία SndVol.exe της εγγενούς διαδικασίας των Windows.

Επίσης, κατέβασαν και κυκλοφόρησαν την εφαρμογή απομακρυσμένης επιφάνειας εργασίας AnyDesk ως υπηρεσία και στη συνέχεια άρχισαν να συλλέγουν διαπιστευτήρια καθαρού κειμένου που εξήχθησαν χρησιμοποιώντας το Mimikatz.

Μετά τη σάρωση του τοπικού δικτύου και του τομέα των Windows χρησιμοποιώντας το βοηθητικό πρόγραμμα Advanced Port

Scanner

, χάκαραν άλλες συσκευές στο δίκτυο και, χρησιμοποιώντας διαπιστευτήρια που είχαν κλαπεί προηγουμένως, παραβίασαν τον ελεγκτή τομέα.

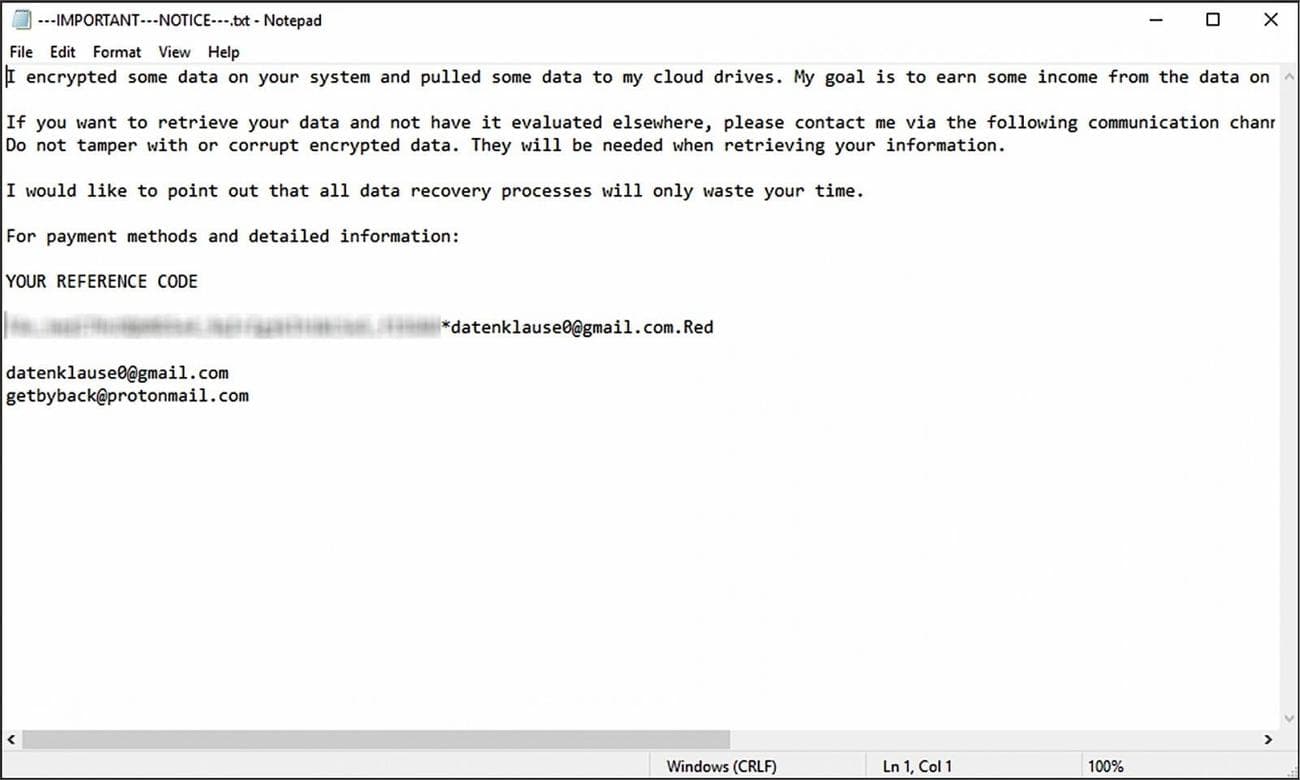

Μίμηση

σημείωσης λύτρων ransomware (Securonix)

Έπεσε μέσω του Anydesk

Στη συνέχεια ανέπτυξαν τα ωφέλιμα φορτία ransomware Mimic ως αρχεία που εξάγονται μόνοι τους μέσω του AnyDesk, αναζητώντας αρχεία για κρυπτογράφηση χρησιμοποιώντας τη νόμιμη εφαρμογή Everything, μια τεχνική που παρατηρήθηκε για πρώτη φορά τον Ιανουάριο του 2023.

“Το Mimic θα απορρίψει τα δυαδικά αρχεία Everything που χρησιμοποιούνται για την υποβοήθηση της διαδικασίας κρυπτογράφησης. Το dropper Mimic στην περίπτωσή μας “red25.exe”, έριξε όλα τα απαραίτητα αρχεία προκειμένου το κύριο ωφέλιμο φορτίο ransomware να ολοκληρώσει τους στόχους του”, δήλωσε η Securonix.

“Μόλις ολοκληρώθηκε η διαδικασία κρυπτογράφησης, η διαδικασία red.exe εκτέλεσε την ειδοποίηση κρυπτογράφησης/πληρωμής που αποθηκεύτηκε στη μονάδα δίσκου C: του θύματος ως “—ΣΗΜΑΝΤΙΚΟ—ΣΗΜΕΙΩΣΗ—.txt”.

Όπως ανακάλυψε το BleepingComputer, το

email

που χρησιμοποιείται στη σημείωση λύτρων (

) συνδέει επίσης αυτήν την ομάδα απειλών με επιθέσεις ransomware Phobos. Ο Φόβος εμφανίστηκε για πρώτη φορά το 2018 ως

ένα ransomware-ως-υπηρεσία

που προέρχεται από την οικογένεια ransomware Crysis.

Securonix

Εκθέτει μια άλλη εκστρατεία

στόχευση διακομιστών MSSQL πέρυσι (που παρακολουθούνται ως DB#JAMMER) χρησιμοποιώντας το ίδιο διάνυσμα επίθεσης αρχικής πρόσβασης ωμής βίας και αναπτύσσοντας το FreeWorld ransomware (άλλο όνομα για το Mimic ransomware).

VIA:

bleepingcomputer.com