Οι χάκερ εκμεταλλεύονται τα δύο τρωτά σημεία zero-day στο Ivanti Connect Secure που αποκαλύφθηκαν αυτή την εβδομάδα από τις αρχές Δεκεμβρίου για να αναπτύξουν πολλές οικογένειες προσαρμοσμένου κακόβουλου λογισμικού για σκοπούς κατασκοπείας.

Αναγνωρισμένα ως CVE-

2023

-46805 και CVE-2024-21887, τα ζητήματα ασφαλείας επιτρέπουν την παράκαμψη του ελέγχου ταυτότητας και την εισ

αγωγή

αυθαίρετων εντολών σε ευάλωτα συστήματα. Η Ivanti είπε ότι οι επιτιθέμενοι είχαν στόχο μικρό αριθμό πελατών της.

Μια αναφορά από

Mandiant

ο οποίος συνεργάζεται με τον Ιβάντι διερευνώντας το περιστατικό, σημειώνει ότι ο παράγοντας απειλής πίσω από τις επιθέσεις ασχολείται με την κατασκοπεία και επί του παρόντος παρακολουθείται εσωτερικά ως UNC5221.

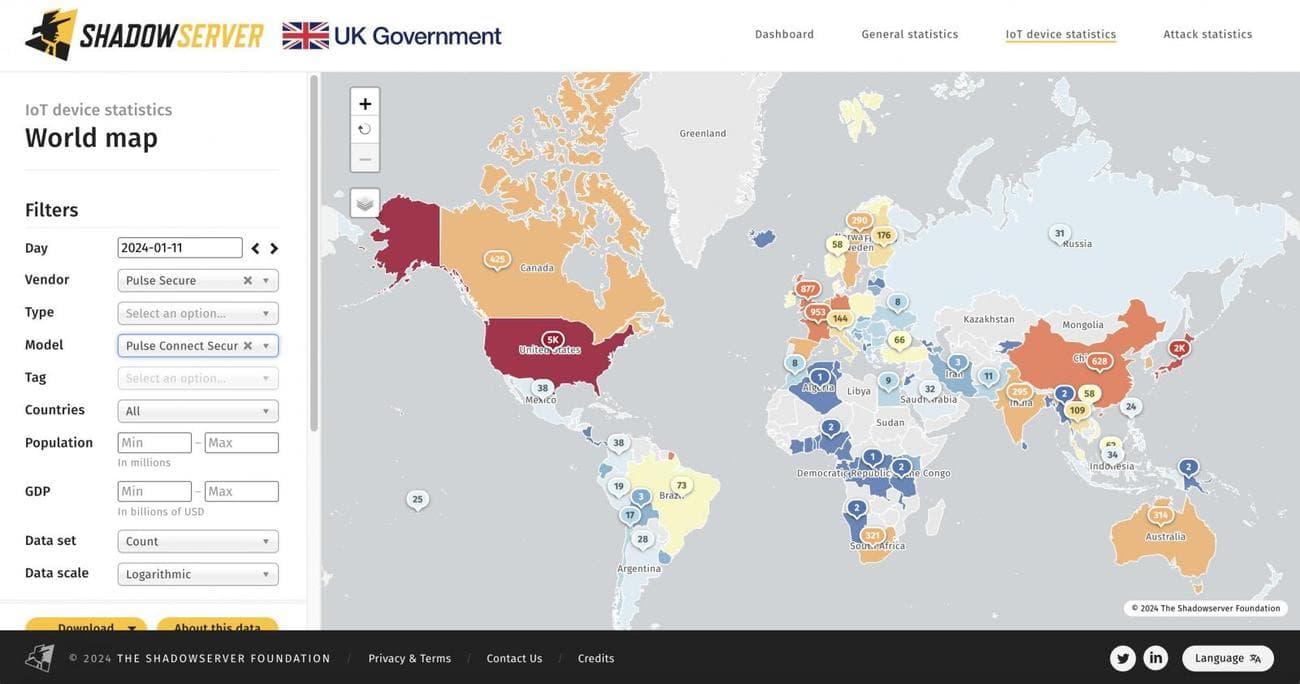

Σήμερα, η υπηρεσία παρακολούθησης απειλών Shadowserver διαθέτει

αναρτήθηκε στο Χ

ότι οι σαρωτές της ανιχνεύουν 17.100 συσκευές Invanti CS στον δημόσιο ιστό, οι περισσότερες από αυτές στις

Ηνωμένες Πολιτείες

.

Ωστόσο, δεν υπάρχει καμία ένδειξη για το πόσοι από αυτούς είναι ευάλωτοι.

Εξάπλωση της επιφάνειας επίθεσης

(Shadowserver)

Αναπτύχθηκε κακόβουλο λογισμικό

Η Mandiant διαπίστωσε ότι το UNC5221 χρησιμοποιεί ένα σύνολο εργαλείων κατά το στάδιο μετά τον συμβιβασμό που περιλαμβάνει πέντε προσαρμοσμένα κακόβουλα προγράμματα για τη φύτευση web shells, την εκτέλεση εντολών, την απόρριψη ωφέλιμου φορτίου και την κλοπή διαπιστευτηρίων.

Ακολουθεί μια περίληψη των εργαλείων που χρησιμοποιούνται στις επιθέσεις:

-

Zipline Passive Backdoor

: προσαρμοσμένο κακόβουλο λογισμικό που μπορεί να υποκλέψει την κυκλοφορία δικτύου, υποστηρίζει λειτουργίες μεταφόρτωσης/λήψης, δημιουργία αντίστροφων κελύφους, διακομιστές μεσολάβησης, διοχέτευση διακομιστών -

Thinspool Dropper

: προσαρμοσμένο σταγονόμετρο σεναρίου κελύφους που γράφει το κέλυφος web Lightwire στο Ivanti CS, διασφαλίζοντας την επιμονή -

Κέλυφος ιστού Wireire

: προσαρμοσμένο κέλυφος ιστού που βασίζεται σε Python που υποστηρίζει αυθαίρετη εκτέλεση αυθαίρετων εντολών και απόρριψη ωφέλιμου φορτίου -

Κέλυφος ιστού Lightwire

: προσαρμοσμένο κέλυφος ιστού Perl ενσωματωμένο σε ένα νόμιμο αρχείο, επιτρέποντας την αυθαίρετη εκτέλεση εντολών -

Θεριζοαλωνιστική μηχανή Warpwire

: προσαρμοσμένο εργαλείο που βασίζεται σε JavaScript για τη συλλογή διαπιστευτηρίων κατά τη σύνδεση, την αποστολή τους σε έναν διακομιστή εντολών και ελέγχου (C2) -

PySoxy Tunneler

: διευκολύνει τη δημιουργία σήραγγας κυκλοφορίας δικτύου για μυστικότητα -

BusyBox

: δυαδικό πολλαπλών κλήσεων που συνδυάζει πολλά βοηθητικά προγράμματα Unix που χρησιμοποιούνται σε διάφορες εργασίες συστήματος -

Βοηθητικό πρόγραμμα Thinspool

(sessionserver.pl): χρησιμοποιείται για την επαναπροσάρτηση του συστήματος αρχείων ως «ανάγνωση/εγγραφή» για την ενεργοποίηση της ανάπτυξης κακόβουλου λογισμικού

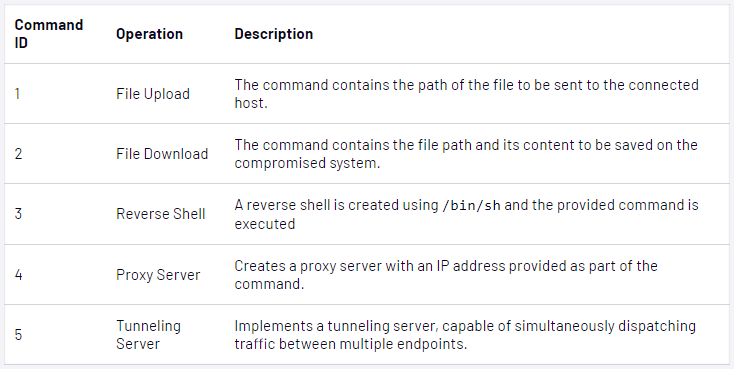

“Το ZIPLINE είναι η πιο αξιοσημείωτη από αυτές τις οικογένειες, είναι μια παθητική κερκόπορτα που πειράζει μια εξαγόμενη συνάρτηση accept() από το libsecure.so. Το ZIPLINE παρ

εμπ

οδίζει την εισερχόμενη κυκλοφορία δικτύου και υποστηρίζει μεταφορά αρχείων, αντίστροφο κέλυφος, δημιουργία σήραγγας και διακομιστή μεσολάβησης.”

δήλωσε ένας ερευνητής ασφάλειας της Mandiant

στο X (πρώην Twitter).

Εντολές που υποστηρίζονται από Zipline

(Mandiant)

Η Mandiant διαπίστωσε επίσης ότι οι επιτιθέμενοι χρησιμοποίησαν παραβιασμένες συσκευές VPN Cyberoam στο τέλος της ζωής τους ως διακομιστές C2, με τη θέση τους να ορίζεται στην ίδια περιοχή με τον στόχο, για να αποφύγουν τον εντοπισμό.

Το Volexity ανέφερε προηγουμένως ότι είδε σημάδια ότι οι επιθέσεις διεξήχθησαν από κινεζικούς φορείς απειλών που χρηματοδοτούνται από το κράτος. Ωστόσο, η αναφορά της Mandiant δεν αποδίδει ούτε παρέχει πληροφορίες σχετικά με την πιθανή προέλευση ή την υπαγωγή του παράγοντα απειλής.

Η εταιρεία Google λέει ότι δεν υπάρχουν αρκετά δεδομένα για να αξιολογηθεί με σιγουριά η προέλευση του UNC5221 και σημείωσε ότι η δραστηριότητά του δεν συνδέεται με καμία προηγούμενη γνωστή ομάδα απειλής.

Ακόμη και χωρίς αναφορά, η χρήση προσαρμοσμένου κακόβουλου λογισμικού που παρέχει συνεχή πρόσβαση υποδηλώνει ότι το “UNC5221 σκόπευε να διατηρήσει την παρουσία του σε ένα υποσύνολο στόχων υψηλής προτεραιότητας” ακόμη και μετά τη

διάθεση

μιας ενημέρωσης κώδικα.

Η Mandiant υποπτεύεται ότι το UNC5221 είναι μια προηγμένη επίμονη απειλή (APT) που στοχεύει σε στόχους υψηλής προτεραιότητας.

Υπενθυμίζεται στους διαχειριστές συστήματος ότι επί του παρόντος δεν υπάρχει ενημέρωση ασφαλείας που να αφορά τις δύο ημέρες μηδέν, αλλά ο Ivanti

παρέχει μετριασμούς

που θα πρέπει να εφαρμοστεί άμεσα.

VIA:

bleepingcomputer.com