Μια καμπάνια κακόβουλου λογισμικού κλοπής πληροφοριών Phemedrone εκμεταλλεύεται μια ευπάθεια του

Microsoft Defender

SmartScreen (CVE-2023-36025) για να παρακάμψει τα μηνύματα ασφαλείας των Windows κατά το άνοιγμα αρχείων URL.

Το Phemedrone είναι ένα νέο κακόβουλο λογισμικό ανοιχτού κώδικα για κλοπή πληροφοριών που συλλέγει δεδομένα που είναι αποθηκευμένα σε προγράμματα περιήγησης ιστού, πορτοφόλια

κρυπτο

νομισμάτων και λογισμικό όπως το Discord, το Steam και το Telegram. Αυτά τα δεδομένα στη συνέχεια αποστέλλονται πίσω στους εισβολείς για να χρησιμοποιηθούν σε άλλες κακόβουλες δραστηριότητες ή για να πωληθούν σε άλλους παράγοντες απειλής.

Το ελάττωμα του Microsoft Defender που αξιοποιήθηκε στην καμπάνια Phemedrone είναι το CVE-2023-36025, το οποίο επιδιορθώθηκε κατά τη διάρκεια της Τρίτης ενημέρωσης κώδικα του Νοεμβρίου 2023, όπου επισημάνθηκε ως ενεργή εκμετάλλευση σε επιθέσεις.

“Ο χρήστης θα πρέπει να κάνει κλικ σε μια ειδικά διαμορφωμένη συντόμευση Διαδικτύου (.URL) ή σε έναν υπερσύνδεσμο που δείχνει σε ένα αρχείο συντόμευσης Διαδικτύου για να παραβιαστεί από τον εισβολέα”, εξηγεί το

CVE-2023-36025

δελτίο ασφαλείας.

Αρχικά δεν κοινοποιήθηκαν πολλές λεπτομέρειες σχετικά με την εκμετάλλευση του CVE-2023-36025 στη φύση, αλλά τα proof-of-concept exploits που δημοσιεύτηκαν λίγο μετά αύξησαν τον κίνδυνο για μη επιδιορθωμένα συστήματα Windows.

Trend Micro’s

αναφέρουν ερευνητές

ότι η καμπάνια Phemedrone

δεν είναι

η μόνη οικογένεια κακόβουλου λογισμικού που έχουν δει να στοχεύει το συγκεκριμένο ελάττωμα στα Windows, ενώ άλλες περιπτώσεις αφορούν ransomware.

Παράκαμψη

της SmartScreen

Οι εισβολείς φιλοξενούν κακόβουλα αρχεία URL σε αξιόπιστες υπηρεσίες cloud όπως το Discord και το FireTransfer.io και συχνά τα συγκαλύπτουν χρησιμοποιώντας υπηρεσίες συντομεύσεων όπως το shorturl.at.

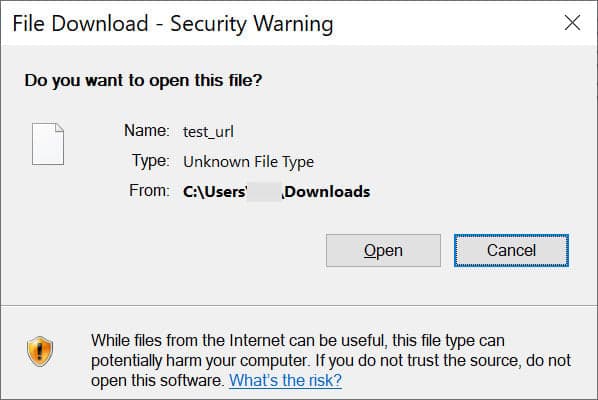

Συνήθως, όταν ανοίγετε αρχεία URL που έχουν ληφθεί από το διαδίκτυο ή αποστέλλονται μέσω email, το Windows SmartScreen θα εμφανίζει μια προειδοποίηση ότι το άνοιγμα του αρχείου μπορεί να βλάψει τον υπολογιστή.

Προτροπή SmartScreen κατά το άνοιγμα του αρχείου URL

Πηγή: BleepingComputer

Ωστόσο, όταν το θύμα εξαπατηθεί για να ανοίξει ένα από τα κακόβουλα αρχεία URL, εκμεταλλεύεται το ελάττωμα CVE-2023-36095 στο Windows SmartScreen, έτσι ώστε αυτό το μήνυμα να μην εμφανίζεται και η εντολή να εκτελείται αυτόματα.

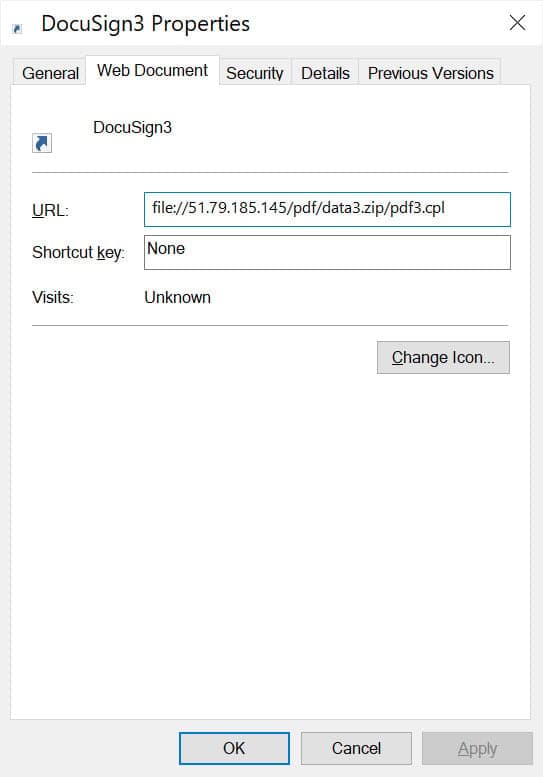

Το αρχείο URL κατεβάζει ένα αρχείο στοιχείου πίνακα ελέγχου (.cpl) από τον διακομιστή ελέγχου του εισβολέα και το εκτελεί, εκκινώντας ένα κακόβουλο ωφέλιμο φορτίο DLL μέσω του rundll32.exe.

Κακόβουλο αρχείο URL που χρησιμοποιείται στην καμπάνια Phemedrone

Πηγή: BleepingComputer

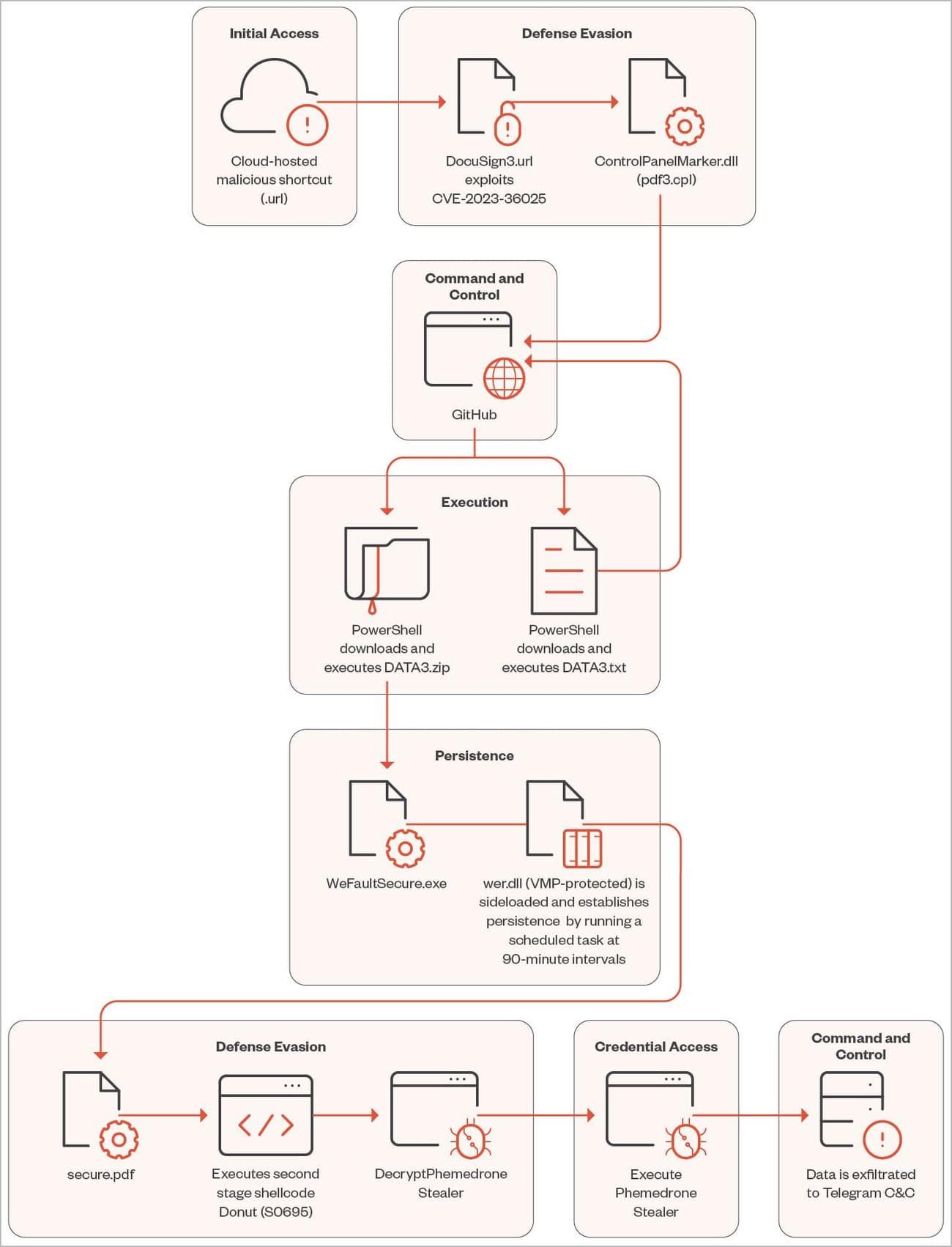

Το DLL είναι ένας φορτωτής PowerShell που ανακτά ένα αρχείο ZIP από ένα αποθετήριο GitHub που περιέχει το πρόγραμμα φόρτωσης δεύτερου σταδίου μεταμφιεσμένο σε αρχείο PDF (Secure.pdf), ένα νόμιμο δυαδικό αρχείο των Windows (WerFaultSecure.exe) και το “wer.dll” που χρησιμοποιείται σε πλευρική φόρτωση DLL και για να εδραιωθεί η επιμονή.

Διάγραμμα αλυσίδας μόλυνσης

Πηγή: Trend Micro

Μόλις εκκινηθεί στο παραβιασμένο σύστημα, το Phemedrone αρχικοποιεί τη διαμόρφωσή του, αποκρυπτογραφεί τα απαραίτητα στοιχεία και κλέβει δεδομένα από στοχευμένες εφαρμογές, χρησιμοποιώντας το Telegram για εξαγωγή δεδομένων.

Η Trend Micro αναφέρει ότι το Phemedrone στοχεύει τις ακόλουθες εφαρμογές/δεδομένα:

-

Προγράμματα περιήγησης Chromium

: Συγκεντρώνει κωδικούς πρόσβασης, cookie και αυτόματη συμπλήρωση από προγράμματα περιήγησης και εφαρμογές ασφαλείας όπως το LastPass, το KeePass, το Microsoft Authenticator και το Google Authenticator. -

Προγράμματα περιήγησης Gecko

: Εξάγει δεδομένα χρήστη από προγράμματα περιήγησης που βασίζονται σε Gecko, όπως ο Firefox. -

Κρυπτοπορτοφόλια

: Εξάγει δεδομένα από διάφορες εφαρμογές πορτοφολιών κρυπτογράφησης, συμπεριλαμβανομένων των Atom, Armory, Electrum και Exodus. -

Διχόνοια

: Αποκτά μη εξουσιοδοτημένη πρόσβαση εξάγοντας διακριτικά ελέγχου ταυτότητας. -

FileGrabber

: Συλλέγει αρχεία χρήστη από φακέλους όπως Documents και Desktop. -

FileZilla

: Καταγράφει λεπτομέρειες και διαπιστευτήρια FTP. -

Πληροφορίες συστήματος

: Συγκεντρώνει προδιαγραφές υλικού, γεωγραφική θέση, λεπτομέρειες λειτουργικού συστήματος και στιγμιότυπα οθόνης. -

Ατμός

: Έχει πρόσβαση σε αρχεία που σχετίζονται με την πλατφόρμα. -

Τηλεγράφημα

: Εξάγει δεδομένα χρήστη, εστιάζοντας στα αρχεία ελέγχου ταυτότητας στο φάκελο “tdata”.

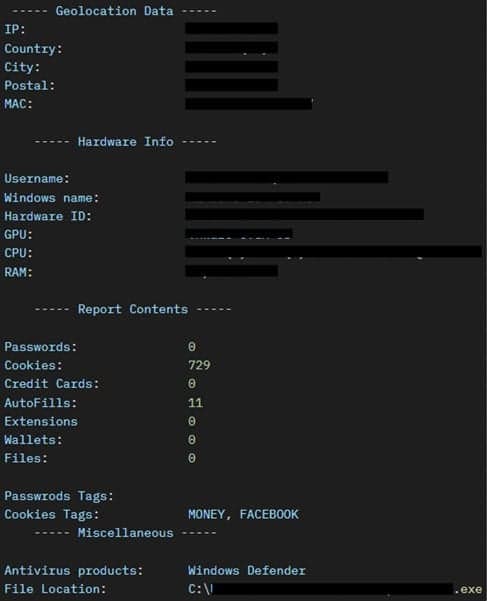

Αναφορά κλεμμένων δεδομένων

Πηγή: Trend Micro

Η Trend Micro δημοσίευσε την πλήρη λίστα δεικτών συμβιβασμού (IoC) για την πρόσφατα παρατηρηθείσα καμπάνια Phemedrone

εδώ

.

VIA:

bleepingcomputer.com