Οι ερευνητές ασφαλείας ανακάλυψαν ότι πάνω από 178.000 τείχη προστασίας επόμενης γενιάς SonicWall (NGFW) με τη διεπαφή διαχείρισης εκτεθειμένη στο διαδίκτυο είναι ευάλωτα σε επιθέσεις άρνησης υπηρεσίας (DoS) και πιθανών επιθέσεων απομακρυσμένης εκτέλεσης κώδικα (RCE).

Αυτές οι συσκευές επηρεάζονται από δύο ελαττώματα ασφαλείας DoS

που

παρακολουθούνται ως CVE-2022-22274 και

CVE-2023-0656

το πρώτο επιτρέπει επίσης στους εισβολείς να αποκτήσουν απομακρυσμένη εκτέλεση κώδικα.

“Χρησιμοποιώντας δεδομένα πηγής BinaryEdge, σαρώσαμε τείχη προστασίας SonicWall με διεπαφές διαχείρισης εκτεθειμένες στο διαδίκτυο και διαπιστώσαμε ότι το 76% (178.637 από 233.984) είναι ευάλωτο σε ένα ή και στα δύο ζητήματα.”

είπε

Jon Williams, Ανώτερος Μηχανικός Ασφαλείας στο Bishop Fox.

Αν και τα δύο τρωτά σημεία είναι ουσιαστικά τα ίδια καθώς προκαλούνται από την επαναχρησιμοποίηση του ίδιου ευάλωτου μοτίβου κώδικα, είναι εκμεταλλεύσιμα σε διαφορετικές διαδρομές URI HTTP, σύμφωνα με τον Bishop Fox, ο οποίος ανακάλυψε αυτήν την τεράστια επιφάνεια επίθεσης.

«Η αρχική μας έρευνα επιβεβαίωσε τον ισχυρισμό του προμηθευτή ότι δεν υπήρχε διαθέσιμη εκμετάλλευση· ωστόσο, μόλις εντοπίσαμε τον ευάλωτο κώδικα, ανακαλύψαμε ότι ήταν το ίδιο ζήτημα που ανακοινώθηκε ένα χρόνο αργότερα με το CVE-2023-0656», είπε ο Williams.

“Διαπιστώσαμε ότι το CVE-2022-22274 προκλήθηκε από το ίδιο ευάλωτο μοτίβο κώδικα σε διαφορετικό μέρος και το exploit λειτούργησε σε τρεις επιπλέον διαδρομές URI.”

Ακόμα κι αν οι εισβολείς δεν μπορούν να εκτελέσουν κώδικα σε μια στοχευμένη συσκευή, μπορούν να εκμεταλλευτούν ευπάθειες για να την εξαναγκάσουν σε λειτουργία συντήρησης, απαιτώντας παρέμβαση από τους διαχειριστές για την αποκατάσταση της τυπικής λειτουργικότητας.

Έτσι, ακόμα κι αν δεν έχει καθοριστεί εάν είναι δυνατή η απομακρυσμένη εκτέλεση κώδικα, οι κακοί παράγοντες θα μπορούσαν να αξιοποιήσουν αυτές τις ευπάθειες για να απενεργοποιήσουν τα τείχη προστασίας άκρων και την πρόσβαση VPN που παρέχουν στα εταιρικά δίκτυα.

Περισσότερο

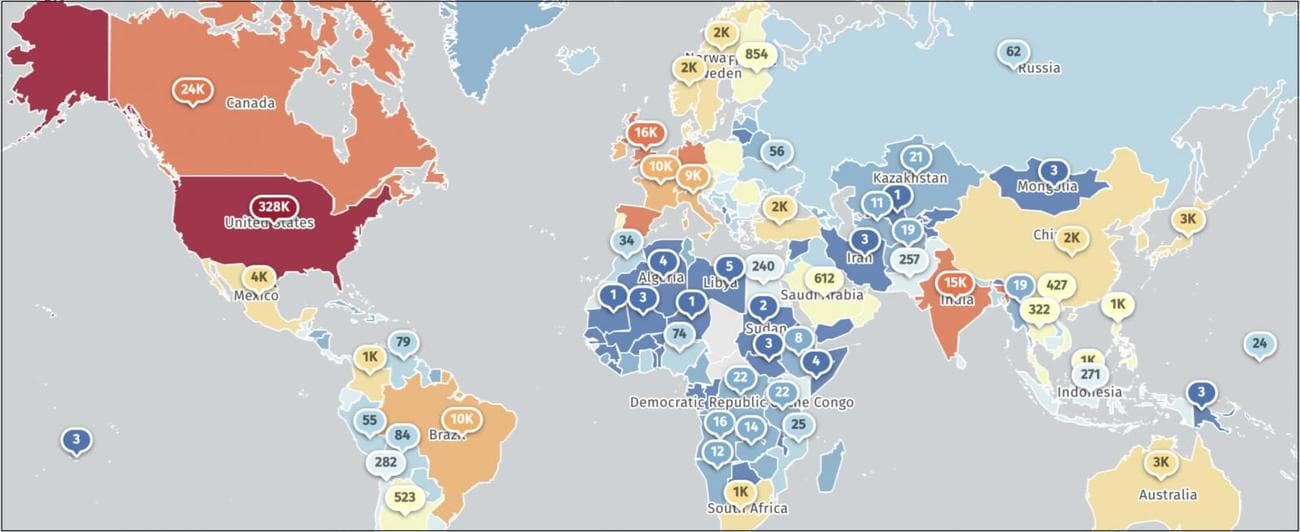

από 500.000 τείχη προστασίας SonicWall

επί του παρόντος εκτίθενται στο διαδίκτυο, με

πάνω από 328.000

στις Ηνωμένες Πολιτείες, σύμφωνα με στοιχεία της πλατφόρμας παρακολούθησης απειλών Shadowserver.

Τείχη προστασίας SonicWall που εκτίθενται στο Διαδίκτυο (ShadowServer)

Ενώ η Ομάδα Αντιμετώπισης Συμβάντος

Ασφάλεια

ς Προϊόντων της SonicWall (PSIRT) λέει ότι δεν γνωρίζει ότι αυτά τα τρωτά σημεία έχουν εκμεταλλευτεί στην άγρια φύση, τουλάχιστον μία εκμετάλλευση απόδειξης της ιδέας (PoC) είναι διαθέσιμη στο διαδίκτυο για το CVE-2022-22274.

“Η SSD Labs είχε δημοσιεύσει μια τεχνική εγγραφή του σφάλματος με μια απόδειξη της ιδέας, σημειώνοντας δύο διαδρομές URI όπου θα μπορούσε να ενεργοποιηθεί το σφάλμα”, είπε ο Williams.

Συνιστάται στους διαχειριστές να διασφαλίσουν ότι η διεπαφή διαχείρισης των συσκευών SonicWall NGFW δεν εκτίθεται στο διαδίκτυο και να αναβαθμίσουν στις πιο πρόσφατες εκδόσεις υλικολογισμικού το συντομότερο δυνατό.

Οι συσκευές της SonicWall είχαν στο παρελθόν στοχοποιηθεί σε επιθέσεις κυβερνοκατασκοπείας και από πολλές συμμορίες ransomware, συμπεριλαμβανομένων των HelloKitty και FiveHands).

Για παράδειγμα, τον περασμένο Μάρτιο, το SonicWall PSIRT και το Mandiant αποκάλυψαν ότι ύποπτοι Κινέζοι χάκερ εγκατέστησαν προσαρμοσμένο κακόβουλο λογισμικό σε μη επιδιορθωμένες συσκευές SonicWall Secure

Mobile

Access (SMA) για μακροπρόθεσμη επιμονή σε καμπάνιες κυβερνοκατασκοπείας.

Οι πελάτες προειδοποιήθηκαν επίσης τον Ιούλιο να επιδιορθώσουν επειγόντως πολλαπλά σφάλματα παράκαμψης κρίσιμου ελέγχου ταυτότητας στα προϊόντα διαχείρισης τείχους προστασίας GMS και αναφοράς δικτύου

Analytics

της εταιρείας.

Η λίστα πελατών της SonicWall περιλαμβάνει περισσότερες από 500.000 επιχειρήσεις από περισσότερες από 215 χώρες και περιοχές, συμπεριλαμβανομένων κρατικών υπηρεσιών και ορισμένων από τις μεγαλύτερες

εταιρείες

παγκοσμίως.

VIA:

bleepingcomputer.com