Πολλοί κλέφτες πληροφοριών για την πλατφόρμα macOS έχουν αποδείξει την ικανότητα αποφυγής ανίχνευσης ακόμη και όταν οι εταιρείες ασφαλείας ακολουθούν και αναφέρουν συχνά νέες παραλλαγές.

Μια αναφορά από το SentinelOne επισημαίνει το πρόβλημα μέσω τριών αξιοσημείωτων παραδειγμάτων κακόβουλου λογισμικού που μπορούν να αποφύγουν το ενσωματωμένο σύστημα προστασίας από κακόβουλο λογισμικό του macOS, το XProtect.

Το

XProtect λειτουργεί στο παρασκήνιο κατά τη σάρωση ληφθέντων αρχείων και εφαρμογών για γνωστές υπογραφές κακόβουλου λογισμικού.

Παρά το γεγονός ότι η

Apple

ενημερώνει συνεχώς τη βάση δεδομένων κακόβουλου λογισμικού του εργαλείου, το SentinelOne λέει ότι οι κλέφτες πληροφοριών το παρακάμπτουν σχεδόν αμέσως χάρη στη γρήγορη απόκριση των δημιουργών κακόβουλου λογισμικού.

Αποφυγή XProtect

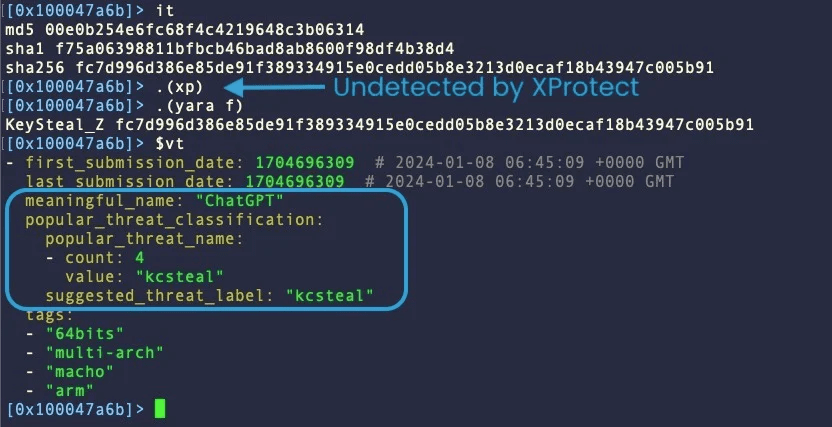

Το πρώτο παράδειγμα στο

Η αναφορά του SentinelOne

είναι το KeySteal, ένα κακόβουλο λογισμικό που τεκμηριώθηκε για πρώτη φορά το 2021, το οποίο έχει εξελιχθεί σημαντικά από τότε.

Επί του παρόντος, διανέμεται ως δυαδικό Mach-O που έχει δημιουργηθεί με Xcode, με το όνομα «UnixProject» ή «

ChatGPT

» και επιχειρεί να εδραιώσει την επιμονή και να υποκλέψει πληροφορίες Keychain.

Το Keychain είναι το εγγενές σύστημα διαχείρισης κωδικών πρόσβασης του macOS που λειτουργεί ως ασφαλής αποθήκευση για διαπιστευτήρια, ιδιωτικά κλειδιά, πιστοποιητικά και σημειώσεις.

Το KeySteal μεταμφιέζεται σε εφαρμογή ChatGPT

(SentinelOne)

Η Apple ενημέρωσε τελευταία φορά την υπογραφή της για το KeySteal τον Φεβρουάριο του 2023, αλλά το κακόβουλο λογισμικό έχει λάβει αρκετές αλλαγές από τότε ώστε να περάσει απαρατήρητο από το XProtect και τις περισσότερες μηχανές AV.

Η μόνη τρέχουσα αδυναμία του είναι η χρήση διευθύνσεων εντολών και ελέγχου με σκληρό κώδικα (C2), αλλά το SentinelOne πιστεύει ότι είναι θέμα χρόνου να εφαρμόσουν οι δημιουργοί του KeySteal έναν μηχανισμό περισ

τροφή

ς.

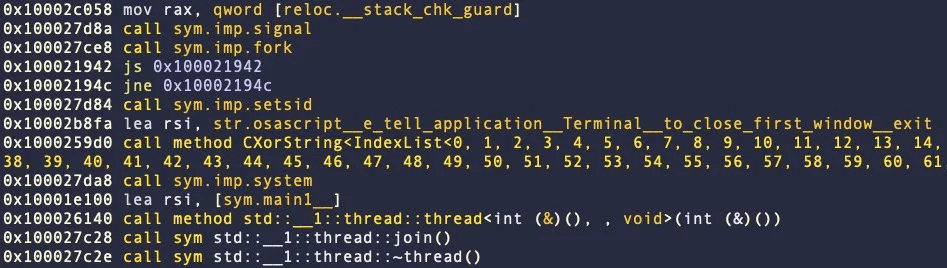

Το επόμενο κακόβουλο λογισμικό που επισημάνθηκε ως παράδειγμα φοροδιαφυγής είναι το Atomic Stealer, το οποίο τεκμηριώθηκε για πρώτη φορά από το SentinelOne τον Μάιο του 2023 ως

νέο

ς κλέφτης με βάση το Go και το οποίο επισκέφτηκε ξανά η Malwarebytes τον Νοέμβριο του 2023.

Η Apple ενημέρωσε τελευταία φορά τις υπογραφές και τους κανόνες ανίχνευσης του XProtect αυτόν τον μήνα, αλλά το SentinelOne αναφέρει ότι ήδη παρατηρεί παραλλαγές C++ που μπορούν να αποφύγουν τον εντοπισμό.

Η πιο πρόσφατη έκδοση Atomic Stealer έχει αντικαταστήσει τη συσκότιση κώδικα με καθαρό κείμενο AppleScript που εκθέτει τη λογική της κλοπής δεδομένων, περιλαμβάνει ελέγχους anti-VM και εμποδίζει την εκτέλεση του Terminal δίπλα του.

Αυτόματο κλείσιμο του τερματικού

(SentinelOne)

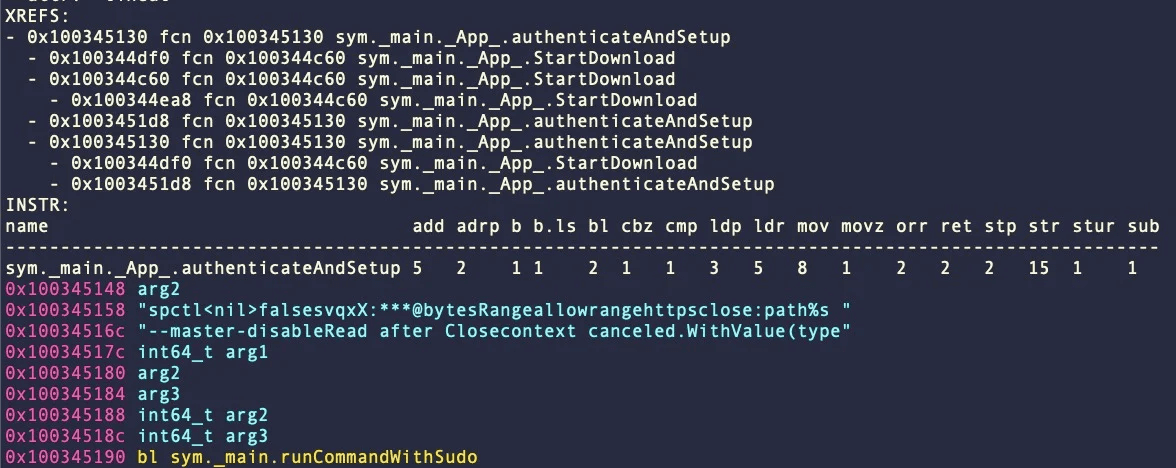

Το τρίτο παράδειγμα στην αναφορά είναι το CherryPie, γνωστό και ως «Gary Stealer» ή «JaskaGo», το οποίο εμφανίστηκε για πρώτη φορά στη φύση στις 9 Σεπτεμβρίου 2023.

Το κακόβουλο λογισμικό πολλαπλών πλατφορμών που βασίζεται σε Go διαθέτει αντιανάλυση και ανίχνευση εικονικής μηχανής, αναδίπλωση Wails, ad hoc υπογραφές και ένα σύστημα που απενεργοποιεί το Gatekeeper χρησιμοποιώντας δικαιώματα διαχειριστή.

Προσπάθεια απενεργοποίησης του Gatekeeper

(SentinelOne)

Τα καλά νέα είναι ότι η Apple ενημέρωσε τις υπογραφές XProtect για το CherryPie στις αρχές Δεκεμβρίου 2023, οι οποίες λειτουργούν πολύ καλά ακόμη και για νεότερες επαναλήψεις. Ωστόσο, οι ανιχνεύσεις κακόβουλου λογισμικού δεν τα πηγαίνουν τόσο καλά στο Virus Total.

Γίνεται σαφές από τα παραπάνω ότι η συνεχής ανάπτυξη κακόβουλου λογισμικού με στόχο την αποφυγή ανίχνευσης καθιστά αυτό ένα επικίνδυνο παιχνίδι του whack-a-mole τόσο για τους χρήστες όσο και για τους προμηθευτές λειτουργικών συστημάτων.

Το να βασίζεσαι αποκλειστικά στη στατική ανίχνευση για ασφάλεια είναι ανεπαρκές και δυνητικά επικίνδυνο. Μια πιο ισχυρή προσέγγιση θα πρέπει να ενσωματώνει λογισμικό προστασίας από ιούς εξοπλισμένο με προηγμένες δυνατότητες δυναμικής ή ευρετικής ανάλυσης.

Επιπλέον, η προσεκτική παρακολούθηση της κυκλοφορίας του δικτύου, η εφαρμογή τείχη προστασίας και η συνεπής εφαρμογή των πιο πρόσφατων ενημερώσεων ασφαλείας αποτελούν βασικά στοιχεία μιας ολοκληρωμένης στρατηγικής για την ασφάλεια στον κυβερνοχώρο.

VIA:

bleepingcomputer.com