Κακόβουλο λογισμικό Infostealer

είναι ένας από τους πιο ουσιασ

τι

κούς και υποεκτιμημένους φορείς κινδύνου για τις εταιρικές ομάδες ασφάλειας πληροφοριών. Οι Infostealers μολύνουν υπολογιστές, κλέβουν όλα τα διαπιστευτήρια που είναι αποθηκευμένα στο πρόγραμμα περιήγησης μαζί με ενεργά cookie περιόδου λειτουργίας και άλλα δεδομένα και, στη συνέχεια, τα εξάγουν πίσω στην υποδομή εντολών και ελέγχου (C2) πριν, σε ορισμένες περιπτώσεις, αυτο-τερματιστούν.

Αυτό το άρθρο θα διερευνήσει τους τρόπους με τους οποίους οι φορείς απειλών χρησιμοποιούν διαπιστευτήρια για να εισβάλουν σε προνο

μι

ακή υποδομή IT για να δημιουργήσουν παραβιάσεις δεδομένων και να διανείμουν ransomware.

Ωστόσο, οι κλέφτες πληροφοριών

δεν είναι

η μόνη απειλή διαπιστευτηρίων. Τα διαπιστευτήρια που διέρρευσαν από παραδοσιακές πηγές εξακολουθούν να αποτελούν σημαντικό και σημαντικό κίνδυνο για τους οργανισμούς.

Δεν αποτελεί έκπληξη το γεγονός ότι οι περισσότεροι χρήστες επαναχρησιμοποιούν τους κωδικούς πρόσβασης σε δεκάδες εφαρμογές, δημιουργώντας μια τέλεια ευκαιρία για τους παράγοντες απειλών να εισέλθουν σε SaaS και σε εφαρμογές εσωτερικής εγκατάστασης.

Στη Flare παρακολουθούμε επί του παρόντος περισσότερα από σαράντα εκατομμύρια

κούτσουρα κλέφτη

ένας αριθμός που αυξάνεται κατά εκατομμύρια κάθε μήνα και φαίνεται ότι θα αυξηθεί ακόμη πιο γρήγορα το 2024. Επιπλέον, παρακολουθούμε περισσότερα από 14 δισεκατομμύρια διαπιστευτήρια που έχουν διαρρεύσει που βρέθηκαν από χωματερές στον σκοτεινό ιστό.

Αυτό μας δίνει μια μοναδική προοπτική για το πώς οι φορείς απειλών αποκτούν, διανέμουν και χρησιμοποιούν διαπιστευτήρια που έχουν διαρρεύσει.

Τύποι διαπιστευτηρίων που διέρρευσαν

Για να κατανοήσετε καλύτερα τα διαπιστευτήρια που διέρρευσαν, είναι χρήσιμο να τα «κατατάξετε» σε κατηγορίες με βάση τη μέθοδο με την οποία διαρρέουν και τον κίνδυνο που ενέχουν για τον οργανισμό.

Ο Jason Haddix πρωτοστάτησε σε αυτήν την προσέγγιση για να επιτρέψει στους επαγγελματίες ασφαλείας να επικοινωνούν με σαφήνεια τους κινδύνους που σχετίζονται με τις διαρροές διαπιστευτηρίων με εύκολο και αναλώσιμο τρόπο για διευθυντικά στελέχη και εταιρικά στελέχη.

Διαπιστευτήρια Βαθμίδας 1 που διέρρευσαν

Τα διαπιστευτήρια επιπέδου 1 που διέρρευσαν προκύπτουν από παραβιάσεις εφαρμογής/υπηρεσιών τρίτου μέρους και σε όλους τους χρήστες αυτής της υπηρεσίας οι κωδικοί πρόσβασής τους παραβιάζονται και διανέμονται σε μια ένδειξη δεδομένων στον σκοτεινό ιστό. Αυτό σκέφτονται οι περισσότεροι όταν μιλούν για «διαπιστευτήρια που διέρρευσαν».

Για παράδειγμα, ας υποθέσουμε ότι η φανταστική εταιρεία Scatterholt έχει συνδέσεις χρηστών με εκατοντάδες χιλιάδες συνδέσεις καταναλωτών. Οι εισβολείς παραβιάζουν το Scatterholt και έχουν πρόσβαση στο σύστημα διαχείρισης ταυτότητας και πρόσβασης, στη συνέχεια κλέβουν αυτά τα διαπιστευτήρια και τα διαρρέουν στον σκοτεινό ιστό.

Είναι αρκετά εύκολο για την εταιρεία Scatterholt να επιβάλει επαναφορά κωδικού πρόσβασης σε όλους τους χρήστες, αλλά το πιθανότερο είναι ότι αυτοί οι χρήστες έχουν επαναχρησιμοποιήσει τον ίδιο κωδικό πρόσβασης σε πολλές υπηρεσίες.

Αυτή η διαρροή επιτρέπει στους φορείς απειλών να χρησιμοποιούν εργαλεία ωμής εξαναγκασμού/διέγερσης για να επιχειρήσουν να βγάλουν διαπιστευτήρια βίας για χιλιάδες χρήστες σε άλλες εφαρμογές για τις οποίες μπορεί να έχουν χρησιμοποιήσει τον ίδιο κωδικό πρόσβασης.

Άμυνα ενάντια στα διαπιστευτήρια της κατηγορίας 1

Υπάρχουν πολλές καλά ερευνημένες άμυνες που μπορούν να χρησιμοποιήσουν οι οργανισμοί για να μειώσουν τον κίνδυνο. Πρώτο και πιο σημαντικό: παρακολουθήστε μια βάση δεδομένων διαπιστευτηρίων που διέρρευσαν για τα

email

των εταιρικών υπαλλήλων. Αυτό από μόνο του μπορεί να κάνει τεράστια διαφορά καθώς οι παράγοντες απειλών αναζητούν σκόπιμα κωδικούς πρόσβασης που σχετίζονται με εταιρικές διευθύνσεις email για να διευκολύνουν τις παραβιάσεις δεδομένων.

Δεύτερον, απαιτήστε από τους χρήστες να επαναφέρουν τακτικά τους κωδικούς πρόσβασης σε ένα χρονοδιάγραμμα, έτσι ώστε σε περίπτωση παραβίασης ενός συγκεκριμένου κωδικού πρόσβασης, να έχουν ήδη εναλλάξει άλλα εταιρικά διαπιστευτήρια.

Τέλος, συνιστούμε να χρησιμοποιήσετε έναν διαχειριστή κωδικών πρόσβασης με μια πολιτική που απαιτεί από τους υπαλλήλους να τυχαιοποιούν τους κωδικούς πρόσβασης σε διάφορες εφαρμογές και να τους αποθηκεύουν στον διαχειριστή, μειώνοντας τον κίνδυνο οι εργαζόμενοι να κάνουν μικρές αλλαγές στους κωδικούς πρόσβασης.

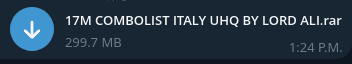

Η ειδική περίπτωση των κομβολιστών

Οι Combolists συνήθως αποτελούνται από ζεύγη διαπιστευτηρίων που είτε οργανώνονται ανά υπηρεσία είτε γεωγραφικά, τα οποία στη συνέχεια χρησιμοποιούνται από κυβερνοεγκληματίες σε συνδυασμό με εργαλεία Brute Forcing για να προσπαθήσουν να αποκτήσουν πρόσβαση σε διάφορες υπηρεσίες.

Στιγμιότυπο οθόνης του κομβολιστή

Πηγή: Flare

Αυτά τα διαπιστευτήρια συνήθως προέρχονται από προηγούμενες γνωστές παραβιάσεις, ή αρχεία καταγραφής κλέφτη, ή μερικές φορές εντελώς κατασκευασμένα. η αρχική πηγή δεν είναι ποτέ απολύτως σαφής, αλλά ο τεράστιος όγκος των διαπιστευτηρίων που μπορεί κανείς να αποκτήσει μέσω των combolists σε συνδυασμό με τη συχνή επαναχρησιμοποίηση του κωδικού πρόσβασης από την πλευρά του χρήστη εξακολουθεί να τους κάνει έναν σημαντικό φορέα επίθεσης.

Επίπεδο 2

Τα διαπιστευτήρια της κατηγορίας 2 που διέρρευσαν ενέχουν ιδιαίτερο βαθμό κινδύνου για τις

εταιρείες

. Αυτά είναι διαπιστευτήρια που συλλέγονται απευθείας από τον χρήστη μέσω κακόβουλου λογισμικού infostealer που κλέβει όλους τους κωδικούς πρόσβασης που είναι αποθηκευμένοι στο πρόγραμμα περιήγησης.

Θεωρούμε ότι τα διαπιστευτήρια που διέρρευσαν στο επίπεδο 2 αποτελούν σημαντικά αυξημένο κίνδυνο τόσο για την εταιρεία όσο και για τον χρήστη για τους ακόλουθους λόγους:

-

Θα περιέχει ένα μόνο ημερολόγιο κλέφτη

όλα

των διαπιστευτηρίων που ο χρήστης αποθήκευσε στο πρόγραμμα περιήγησής του. Αυτό δημιουργεί μια τέλεια ευκαιρία για τους φορείς απειλών να σχεδιάσουν κοινωνικά το θύμα, το γραφείο βοήθειας πληροφορικής ή ακόμα και την εταιρεία που χρησιμοποιεί τις πληροφορίες των θυμάτων. - Αυτά τα αρχεία καταγραφής περιέχουν το όνομα χρήστη, τον κωδικό πρόσβασης και τον κεντρικό υπολογιστή απλού κειμένου για τα διαπιστευτήρια, συχνά για εκατοντάδες διαφορετικές συνδέσεις. Οι φορείς απειλών έχουν ένα τεράστιο πλεονέκτημα όταν μπορούν να δουν δεκάδες παραλλαγές κωδικών πρόσβασης που χρησιμοποιεί ο χρήστης.

- Αυτά τα αρχεία καταγραφής συχνά περιέχουν δεδομένα συμπλήρωσης φόρμας με απαντήσεις σε μυστικές ερωτήσεις που μπορούν να χρησιμοποιηθούν αποτελεσματικά για την παράκαμψη ιστοτόπων με μυστικές ερωτήσεις.

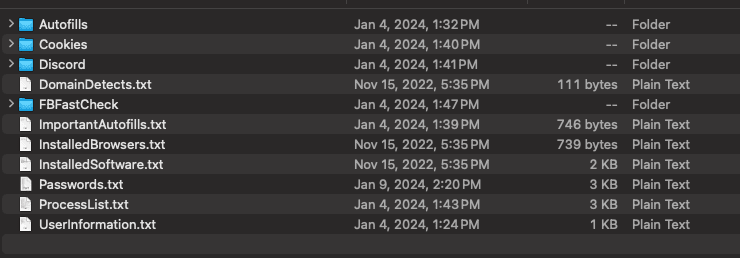

Το στιγμιότυπο οθόνης των αρχείων καταγραφής κλοπής πληροφοριών μπορεί να περιέχει, συμπεριλαμβανομένων cookie, κωδικών πρόσβασης και άλλες ευαίσθητες πληροφορίες

Πηγή: Flare

Διαπιστευτήρια Βαθμίδας 3 που διέρρευσαν

Αυτή η βαθμίδα διαρροών προέρχεται επίσης από κούτσουρα κλέφτη, αλλά αποτελεί ακραίο κίνδυνο για τον οργανισμό. Τα νέα αρχεία καταγραφής κλέφτη έχουν συχνά ενεργά cookie περιόδου λειτουργίας, τα οποία μπορούν εύκολα να χρησιμοποιηθούν από τους ηθοποιούς για επιθέσεις πειρατείας περιόδου λειτουργίας στις οποίες υποδύονται το θύμα και πιθανώς παρακάμπτουν τα στοιχεία ελέγχου 2FA και MFA.

Η εύρεση ενός νέου αρχείου καταγραφής κλέφτη που διανέμεται με εταιρικά διαπιστευτήρια θα πρέπει να προκαλέσει αμέσως μια διερεύνηση περιστατικού, καθώς είναι πολύ πιθανό οι κωδικοί πρόσβασης να λειτουργούν και οι φορείς να έχουν άμεση πρόσβαση σε εταιρικούς πόρους.

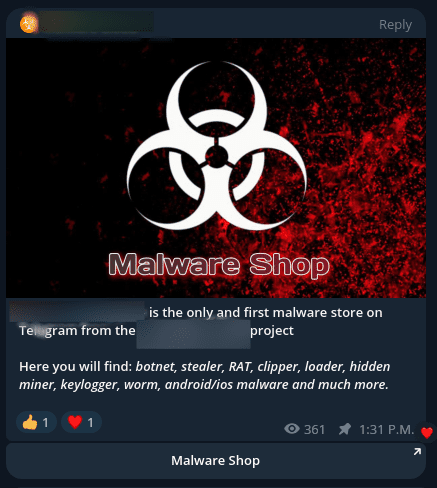

Στιγμιότυπο οθόνης από

Τηλεγράφημα

ενός καταστήματος κακόβουλου λογισμικού

Πηγή: Flare

Άμυνα ενάντια σε διαπιστευτήρια επιπέδου 3

Όπου είναι δυνατόν, περιορίστε το TTL για εταιρικές εφαρμογές για να μειώσετε τον κίνδυνο τα cookie περιόδου λειτουργίας να εξακολουθούν να ισχύουν εάν διανεμηθούν ως αποτέλεσμα μόλυνσης από κλοπή πληροφοριών.

Ο έλεγχος ταυτότητας πολλαπλών παραγόντων δεν είναι μια ασημένια κουκκίδα

Εάν δεν παρακολουθείτε για διαπιστευτήρια που διέρρευσαν και πιθανότατα έχετε έλεγχο ταυτότητας ενός παράγοντα για πολλούς από τους υπαλλήλους σας, καθώς πολλοί από αυτούς θα έχουν εκτεθειμένους κωδικούς πρόσβασης.

Πολλοί άνθρωποι έχουν την εντύπωση ότι η ενεργοποίηση του ελέγχου ταυτότητας δύο παραγόντων είναι αρκετή προστασία από κλεμμένα διαπιστευτήρια, αλλά η πραγματικότητα, όπως έχουμε δει πολλές φορές, είναι ότι οι φορείς απειλών γνωρίζουν πολύ καλά το εμπόδιο που επιβάλλει το 2FA και διαθέτουν τεχνικές και στρατηγικές να ξεπεράσεις το εμπόδιο.

Είτε μέσω της κοινωνικής μηχανικής των εργαζομένων, είτε μέσω της χρήσης

2 FA bot

για να συλλάβουν τον κωδικό/κωδικό πρόσβασης μίας χρήσης από τα θύματά τους, ή ακόμα και την ανταλλαγή SIM, υπάρχει ένας εκπληκτικός αριθμός τρόπων για να παρακάμψετε τα στοιχεία ελέγχου ταυτότητας πολλαπλών παραγόντων που χρησιμοποιούνται ενεργά στη φύση.

Η καλύτερη άμυνα έναντι αυτών των τύπων επιθέσεων περιλαμβάνει τη χρήση εφαρμογών ελέγχου ταυτότητας, οι οποίες διαθέτουν προσωρινούς περιστρεφόμενους κωδικούς αντί για τους κωδικούς πρόσβασης μιας χρήσης που μπορούν να λάβουν οι χρήστες μέσω email ή SMS, καθώς αυτές οι εφαρμογές είναι συνήθως πολύ πιο ασφαλείς και σε κάποιο βαθμό διασφαλίζουν ο εν λόγω χρήστης έχει τον έλεγχο (συνήθως) μιας δεύτερης συσκευής.

Ανησυχείτε για τα διαπιστευτήρια; Το Flare μπορεί να βοηθήσει

Το Flare παρακολουθεί περισσότερα από 14 δισεκατομμύρια διαπιστευτήρια που διέρρευσαν και διανέμονται στον σκοτεινό ιστό και εκατοντάδες εκατομμύρια που διέρρευσαν μέσω κακόβουλου λογισμικού infostealer.

Η πλατφόρμα μας εγκαθίσταται σε 30 λεπτά και παρέχει ισχυρή ανίχνευση διαπιστευτηρίων υπαλλήλων που διέρρευσαν σε εκατοντάδες φόρουμ, κανάλια και αγορές.

Χορηγός και γραμμένος από

Φωτοβολίδα

.

VIA:

bleepingcomputer.com