Οι φορείς

ransomware

χρησιμοποιούν ξανά το TeamViewer για να αποκτήσουν αρχική πρόσβαση στα τελικά σημεία του οργανισμού και να προσπαθήσουν να αναπτύξουν κρυπτογραφητές με βάση το πρόγραμμα δημιουργίας ransomware LockBit που διέρρευσε.

Το

TeamViewer είναι ένα νόμιμο εργαλείο απομακρυσμένης πρόσβασης που χρησιμοποιείται εκτενώς στον κόσμο των επιχειρήσεων, το οποίο εκτιμάται για την απλότητα και τις δυνατότητές του.

Δυστυχώς, το εργαλείο λατρεύεται επίσης από απατεώνες, ακόμη και από παράγοντες ransomware, οι οποίοι το χρησιμοποιούν για να αποκτήσουν πρόσβαση σε απομακρυσμένους επιτραπέζιους υπολογιστές, ρίχνοντας και εκτελώντας ανεμπόδιστα κακόβουλα αρχεία.

Μια παρόμοια περίπτωση αναφέρθηκε για πρώτη φορά τον Μάρτιο του 2016, όταν πολλά θύματα επιβεβαίωσαν στα φόρουμ του BleepingComputer ότι οι συσκευές τους παραβιάστηκαν χρησιμοποιώντας το TeamViewer για την κρυπτογράφηση αρχείων με το ransomware Surprise.

Εκείνη την εποχή, η εξήγηση του TeamViewer για τη μη εξουσιοδοτημένη πρόσβαση ήταν γέμιση διαπιστευτηρίων, που σημαίνει ότι οι εισβολείς δεν εκμεταλλεύτηκαν μια ευπάθεια zero-day στο λογισμικό, αλλά χρησιμοποίησαν τα διαπιστευτήρια των χρηστών που διέρρευσαν.

“Καθώς το TeamViewer είναι ένα ευρέως διαδεδομένο λογισμικό, πολλοί διαδικτυακοί εγκληματίες προσπαθούν να συνδεθούν με τα δεδομένα των παραβιασμένων λογαριασμών, προκειμένου να μάθουν εάν υπάρχει αντίστοιχος λογαριασμός TeamViewer με τα ίδια διαπιστευτήρια.”

εξήγησε ο προμηθευτής λογισμικού

την εποχή εκείνη.

“Εάν συμβαίνει αυτό, το πιθανότερο είναι ότι μπορούν να έχουν πρόσβαση σε όλες τις εκχωρημένες συσκευές, προκειμένου να εγκαταστήσουν κακόβουλο λογισμικό ή ransomware.”

Το TeamViewer στόχευσε ξανά

Νέα αναφορά από

Κυνηγός

δείχνει ότι οι εγκληματίες του κυβερνοχώρου δεν έχουν εγκαταλείψει αυτές τις παλιές τεχνικές, εξακολουθώντας να αναλαμβάνουν συσκευές μέσω του TeamViewer για να προσπαθήσουν να αναπτύξουν ransomware.

Τα αρχεία καταγραφής που αναλύθηκαν (connections_incoming.txt) έδειξαν συνδέσεις από την ίδια πηγή και στις δύο περιπτώσεις, υποδεικνύοντας έναν κοινό εισβολέα.

Στο πρώτο παραβιασμένο τελικό σημείο, η Huntress είδε στα αρχεία καταγραφής πολλαπλές προσβάσεις από υπαλλήλους, υποδεικνύοντας ότι το λογισμικό χρησιμοποιήθηκε ενεργά από το προσωπικό για νόμιμες διοικητικές εργασίες.

Στο δεύτερο τελικό σημείο που είδε το Huntress, το οποίο τρέχει από το 2018, δεν υπήρχε καμία δραστηριότητα στα αρχεία καταγραφής τους τελευταίους τρεις μήνες, υποδεικνύοντας ότι παρακολουθούνταν λιγότερο συχνά, γεγονός που πιθανώς το έκανε πιο ελκυστικό για τους επιτιθέμενους.

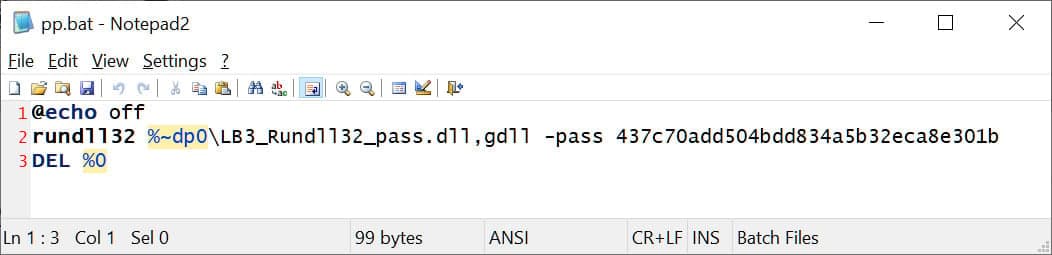

Και στις δύο περιπτώσεις, οι εισβολείς προσπάθησαν να αναπτύξουν το ωφέλιμο φορτίο ransomware χρησιμοποιώντας ένα αρχείο δέσμης DOS (PP.bat) που τοποθετήθηκε στην επιφάνεια εργασίας, το οποίο εκτελούσε ένα αρχείο DLL (ωφέλιμο φορτίο) μέσω μιας εντολής rundll32.exe.

Το αρχείο PP.bat που χρησιμοποιείται για την εκτέλεση κρυπτογράφησης ransomware

Πηγή: BleepingComputer

Η επίθεση στο πρώτο τελικό σημείο πέτυχε αλλά συγκρατήθηκε. Στο δεύτερο, το προϊόν προστασίας από ιούς σταμάτησε την προσπάθεια, αναγκάζοντας

επα

ναλαμβανόμενες προσπάθειες εκτέλεσης ωφέλιμου φορτίου χωρίς επιτυχία.

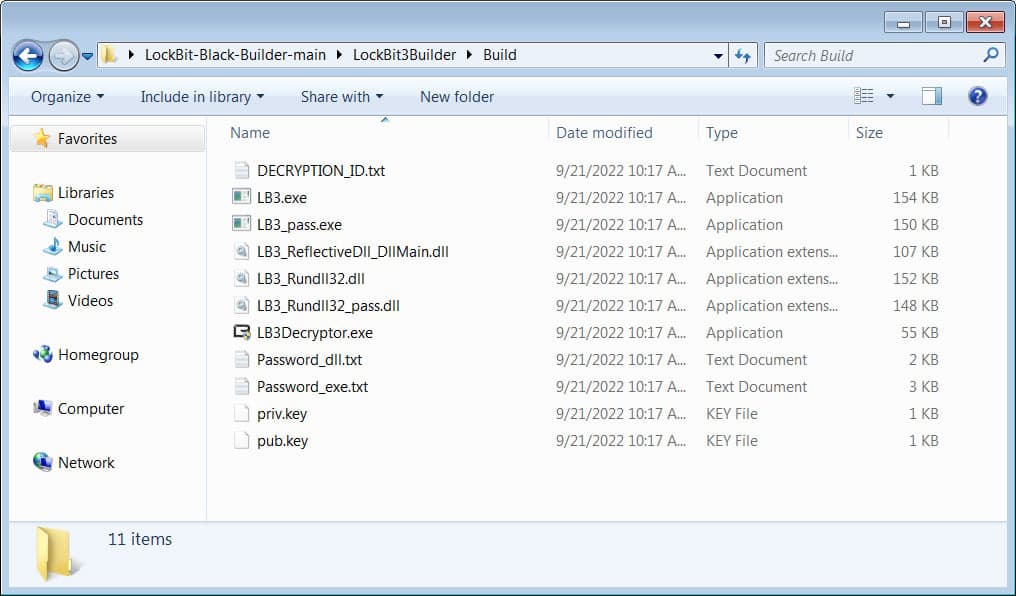

Αν και η Huntress δεν μπόρεσε να αποδώσει με βεβαιότητα τις επιθέσεις σε καμία γνωστή συμμορία ransomware, σημειώνουν ότι είναι παρόμοια με τους κρυπτογραφητές LockBit που δημιουργήθηκαν χρησιμοποιώντας ένα πρόγραμμα δημιουργίας LockBit Black που διέρρευσε.

Το

2022

, διέρρευσε το πρόγραμμα δημιουργίας ransomware για το LockBit 3.0, με τις συμμορίες Bl00dy και Buhti να ξεκινούν γρήγορα τις δικές τους καμπάνιες χρησιμοποιώντας το πρόγραμμα δημιουργίας.

Το πρόγραμμα δημιουργίας που διέρρευσε σάς επιτρέπει να δημιουργήσετε διαφορετικές εκδόσεις του κρυπτογραφητή, συμπεριλαμβανομένου ενός εκτελέσιμου αρχείου, ενός DLL και ενός κρυπτογραφημένου DLL που απαιτεί κωδικό πρόσβασης για να ξεκινήσει σωστά.

Διέρρευσε η έκδοση LockBit 3.0

Πηγή: BleepingComputer

Με βάση τα IOC που παρέχονται από την Huntress, οι επιθέσεις μέσω του TeamViewer φαίνεται να χρησιμοποιούν το LockBit 3 DLL που προστατεύεται με κωδικό πρόσβασης.

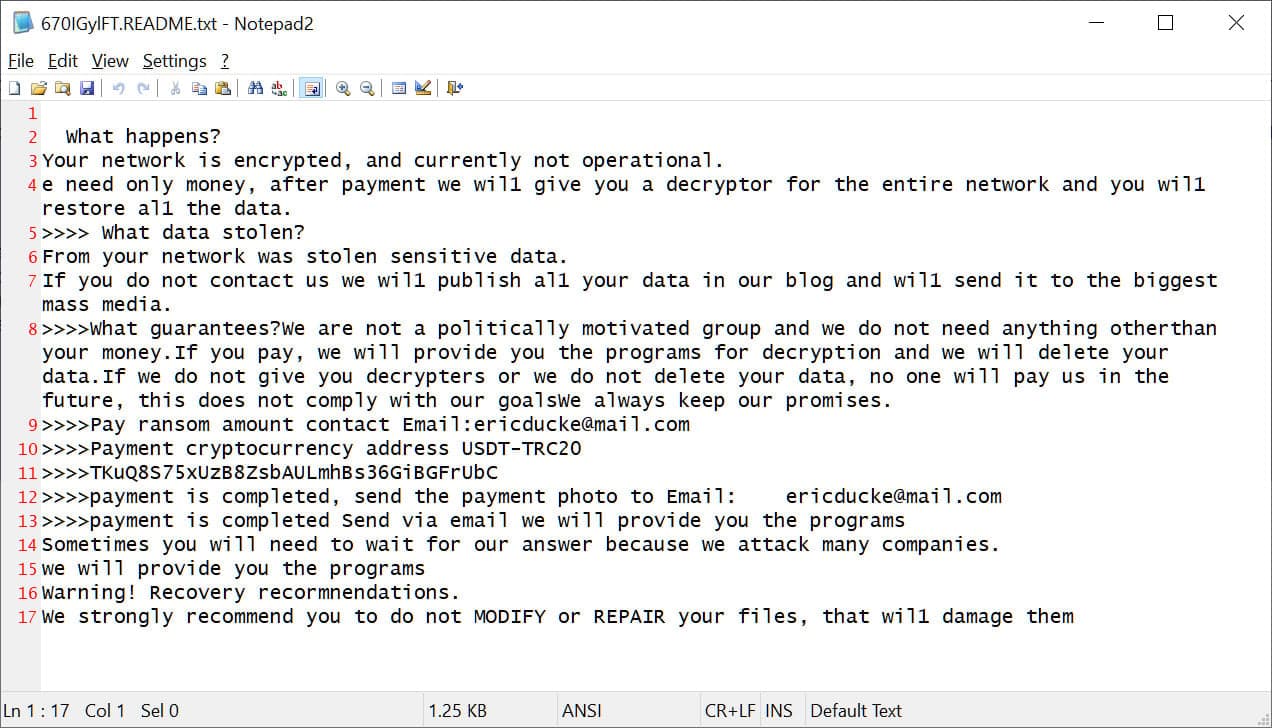

Ενώ η BleepingComputer δεν μπόρεσε να βρει το συγκεκριμένο δείγμα που είδε η Huntress, βρήκαμε α

διαφορετικό δείγμα

ανέβηκε στο VirusTotal την περασμένη εβδομάδα.

Αυτό το δείγμα ανιχνεύεται ως LockBit Black, αλλά δεν χρησιμοποιεί την τυπική σημείωση ransomware LockBit 3.0, υποδεικνύοντας ότι δημιουργήθηκε από άλλη συμμορία ransomware χρησιμοποιώντας το πρόγραμμα δημιουργίας που διέρρευσε.

Προσαρμοσμένη σημείωση λύτρων από το πρόγραμμα δημιουργίας LockBit 3.0 που διέρρευσε

Πηγή: BleepingComputer

Αν και δεν είναι σαφές πώς οι παράγοντες απειλών παίρνουν τον έλεγχο των περιπτώσεων TeamViewer, η εταιρεία μοιράστηκε την ακόλουθη δήλωση με το BleepingComputer σχετικά με τις επιθέσεις και την ασφάλεια των εγκαταστάσεων.

«Στο TeamViewer, λαμβάνουμε εξαιρετικά σοβαρά υπόψη την ασφάλεια και την ακεραιότητα της

πλατφόρμα

ς μας και καταδικάζουμε απερίφραστα κάθε μορφή κακόβουλης χρήσης του λογισμικού μας.

Η ανάλυσή μας δείχνει ότι οι περισσότερες περιπτώσεις μη εξουσιοδοτημένης πρόσβασης συνεπάγονται αποδυνάμωση των προεπιλεγμένων ρυθμίσεων ασφαλείας του TeamViewer. Αυτό συχνά περιλαμβάνει τη χρήση εύκολα μαντέψιμων κωδικών πρόσβασης που είναι δυνατή μόνο με τη χρήση μιας παλιάς έκδοσης του προϊόντος μας. Τονίζουμε συνεχώς τη σημασία της διατήρησης ισχυρών πρακτικών ασφαλείας, όπως η χρήση πολύπλοκων κωδικών πρόσβασης, ο έλεγχος ταυτότητας δύο παραγόντων, οι λίστες επιτρεπόμενων και τακτικές ενημερώσεις στις πιο πρόσφατες εκδόσεις λογισμικού. Αυτά τα βήματα είναι κρίσιμα για την προστασία από μη εξουσιοδοτημένη πρόσβαση.

Για να υποστηρίξουμε περαιτέρω τους χρήστες μας στη διατήρηση ασφαλών λειτουργιών, έχουμε δημοσιεύσει ένα σύνολο βέλτιστων πρακτικών για ασφαλή πρόσβαση χωρίς επίβλεψη, τις οποίες μπορείτε να βρείτε στη διεύθυνση [

Best practices for secure unattended access – TeamViewer Support

]. Ενθαρρύνουμε θερμά όλους τους χρήστες μας να ακολουθήσουν αυτές τις οδηγίες για να βελτιώσουν τη στάση ασφαλείας τους.”

VIA:

bleepingcomputer.com