Ο κώδικας εκμετάλλευσης είναι πλέον διαθέσιμος για μια κρίσιμη ευπάθεια παράκαμψης ελέγχου ταυτότητας στο λογισμικό GoAnywhere MFT (Managed File Transfer) της Fortra που επιτρέπει στους εισβολείς να δημιουργούν νέους χρήστες διαχειριστή σε μη επιδιορθωμένες παρουσίες μέσω της πύλης διαχείρισης.

Το GoAnywhere MFT είναι ένα διαδικτυακό εργαλείο διαχειριζόμενης μεταφοράς αρχείων που βοηθά τους οργανισμούς να μεταφέρουν αρχεία με ασφάλεια με συνεργάτες και να διατηρούν αρχεία καταγραφής ελέγχου σχετικά με το ποιος είχε πρόσβαση σε όλα τα κοινόχρηστα αρχεία.

Ενώ η Fortra διόρθωσε σιωπηλά το σφάλμα (

CVE-2024-0204

) στις 7 Δεκεμβρίου με την κυκλοφορία του GoAnywhere MFT 7.4.1, η εταιρεία το αποκάλυψε δημόσια μόνο σήμερα σε μια συμβουλευτική που προσφέρει περιορισμένες πληροφορίες (περισσότερες λεπτομέρειες είναι διαθέσιμες σε

συμβουλευτική ιδιωτών πελατών

).

Ωστόσο, εξέδωσε και η Fortra

ιδιωτικές συμβουλές

στους πελάτες στις 4 Δεκεμβρίου πριν επιδιορθώσουν το ελάττωμα, προτρέποντάς τους να εξασφαλίσουν τις υπηρεσίες MFT τους για να διατηρούν τα δεδομένα τους ασφαλή.

Συνιστάται στους διαχειριστές που δεν το έχουν κάνει ακόμη και δεν μπορούν να κάνουν αμέσως αναβάθμιση στην τελευταία έκδοση να καταργήσουν το διάνυσμα επίθεσης με:

- Διαγραφή του αρχείου InitialAccountSetup.xhtml στον κατάλογο εγκατάστασης και επανεκκίνηση των υπηρεσιών.

- Αντικατάσταση του αρχείου InitialAccountSetup.xhtml με ένα κενό αρχείο και επανεκκίνηση των υπηρεσιών.

Η εταιρεία είπε στο BleepingComputer την Τρίτη ότι δεν έχουν υπάρξει αναφορές για επιθέσεις που να εκμεταλλεύονται αυτήν την ευπάθεια.

Σήμερα, σχεδόν επτά εβδομάδες αργότερα, οι ερευνητές ασφαλείας με την ομάδα Attack του Horizon3 δημοσίευσαν ένα

τεχνική ανάλυση

της ευπάθειας και μοιράζονται α

proof-of-concept (PoC) εκμετάλλευση

που βοηθά στη δημιουργία νέων χρηστών διαχειριστή σε ευάλωτες παρουσίες GoAnywhere MFT που εκτίθενται στο διαδίκτυο.

Η εκμετάλλευσή τους εκμεταλλεύεται το πρόβλημα διέλευσης διαδρομής στη ρίζα του CVE-2024-0204 για να αποκτήσει πρόσβαση στο ευάλωτο τελικό σημείο /InitialAccountSetup.xhtml και να ξεκινήσει την αρχική οθόνη ρύθμισης λογαριασμού (που δεν θα πρέπει να είναι διαθέσιμη μετά τη διαδικασία εγκατάστασης του διακομιστή) για να δημιουργήσει ένα νέος λογαριασμός διαχειριστή.

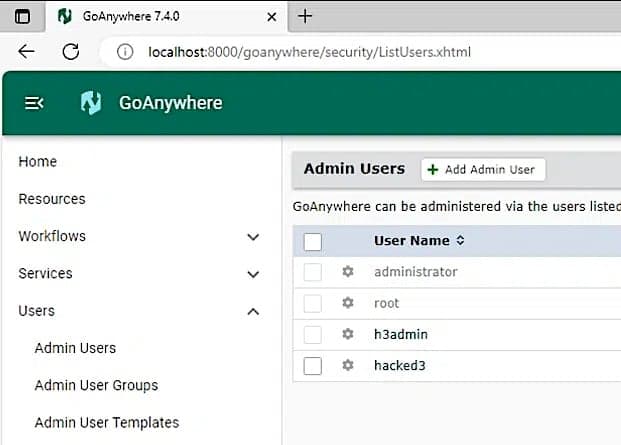

“Ο ευκολότερος δείκτης συμβιβασμού που μπορεί να αναλυθεί είναι για τυχόν νέες προσθήκες στην ομάδα “Χρήστες διαχειριστή” στην ενότητα “Χρήστες” της πύλης διαχειριστή GoAnywhere -> Χρήστες διαχειριστή”, δήλωσε ο Zach Hanley, Chief Attack Engineer στο Horizon3.

“Εάν ο εισβολέας έχει αφήσει αυτόν τον χρήστη εδώ, ίσως μπορείτε να παρατηρήσετε την τελευταία του δραστηριότητα σύνδεσης εδώ για να μετρήσετε μια κατά προσέγγιση ημερομηνία συμβιβασμού.”

Exploit που χρησιμοποιείται για τη δημιουργία νέων χρηστών διαχειριστή GoAnywhere MFT (Horizon3)

Ωστόσο, τώρα που το Horizon3 κυκλοφόρησε ένα PoC exploit, είναι πολύ πιθανό οι φορείς απειλών να αρχίσουν να σαρώνουν και να υπονομεύουν όλες τις παρουσίες GoAnywhere MFT που δεν έχουν επιδιορθωθεί.

Η καμπάνια παραβίασης του MFT GoAnywhere του Clop

Η συμμορία ransomware Clop παραβίασε πάνω από 100 οργανισμούς εκμεταλλευόμενος ένα κρίσιμο ελάττωμα απομακρυσμένης εκτέλεσης κώδικα (

CVE-2023-0669

) στο λογισμικό GoAnywhere MFT.

Οι επιθέσεις του Clop ξεκίνησαν στις 18 Ιανουαρίου 2023 και η Fortra ανακάλυψε ότι το ελάττωμα χρησιμοποιήθηκε για να παραβιάσει τους ασφαλείς διακομιστές αρχείων των πελατών της στις 3 Φεβρουαρίου.

Ο κατάλογος των θυμάτων που εμφανίστηκαν μετά την παραβίαση και τον εκβιασμό από τον Clop περιλαμβάνει, ενδεικτικά, τον γίγαντα της υγειονομικής περίθαλψης Community Health Systems (CHS), τον γίγαντα καταναλωτικών αγαθών Procter & Gamble, την εταιρεία κυβερνοασφάλειας Rubrik, την Hitachi Energy, την πλατφόρμα fintech Hatch Bank, το εμπορικό σήμα πολυτελείας λιανοπωλητής Saks Fifth Avenue και η πόλη του Τορόντο, Καναδάς.

Η συμμετοχή του Clop στην περσινή καμπάνια κλοπής δεδομένων είναι μέρος ενός πολύ ευρύτερου σχεδίου στόχευσης πλατφορμών MFT τα τελευταία χρόνια.

Άλλες περιπτώσεις περιλαμβάνουν την παραβίαση των διακομιστών Accellion FTA τον Δεκέμβριο του 2020, των διακομιστών SolarWinds Serv-U το 2021 και την ευρεία εκμετάλλευση των διακομιστών MOVEit Transfer από τον Ιούνιο του 2023.

VIA:

bleepingcomputer.com