Ένας προηγουμένως άγνωστος παράγοντας προηγμένων απειλών

που

παρακολουθείται ως «Blackwood» χρησιμοποιεί εξελιγμένο κακόβουλο λογισ

μι

κό που ονομάζεται NSPX30 σε επιθέσεις κυβερνοκατασκοπείας εναντίον εταιρειών και ιδιωτών.

Ο αντίπαλος ήταν ενεργός τουλάχιστον από το 2018 χρησιμοποιώντας το κακόβουλο λογισμικό NSPX30, ένα εμφύτευμα με βάση κώδικα που βασίζεται σε μια απλή κερκόπορτα από το 2005, μετά από επιθέσεις αντιπάλου στη μέση (AitM).

Ερευνητές της εταιρείας κυβερνοασφάλειας ESET ανακάλυψαν το Blackwood και το εμφύτευμα NSPX30 σε μια εκστρατεία το 2020 και πιστεύουν ότι οι δραστηριότητες της ομάδας ευθυγραμμίζονται με τα κινεζικά κρατικά συμφέροντα.

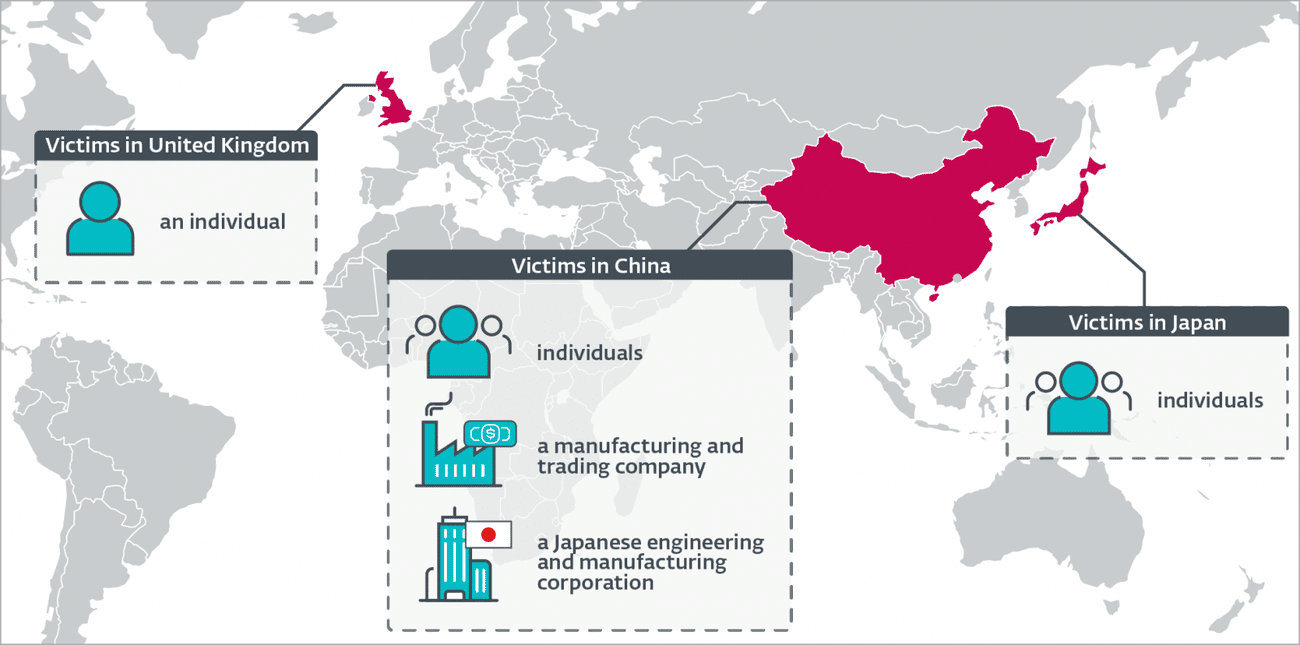

Οι στόχοι της Blackwood βρίσκονται στην Κίνα, την Ιαπωνία και το Ηνωμένο Βασίλειο και παρέδωσε το κακόβουλο λογισμικό μέσω των μηχανισμών ενημέρωσης νόμιμου λογισμικού όπως το WPS Office (σουίτα γραφείου), η πλατφόρμα άμεσων μηνυμάτων Tencent QQ και ο επεξεργαστής εγγράφων Sogou Pinyin.

Σύμφωνα με τους ερευνητές, ο παράγοντας απειλής εκτελεί επιθέσεις AitM και παρεμποδίζει την κυκλοφορία που δημιουργείται από το NSPX30 για να κρύψει τις δραστηριότητές του και να κρύψει τους διακομιστές εντολών και ελέγχου (C2).

ESET επίσης

σημειώσεις

ότι η Blackwood πιθανώς μοιράζεται πρόσβαση με άλλες κινεζικές ομάδες APT, καθώς παρατήρησε το σύστημα μιας εταιρείας να στοχεύεται από εργαλειοθήκες που σχετίζονται με πολλούς παράγοντες, π.χ. Evasive Panda, LuoYu και LittleBear.

Χάρτης θυμάτων Blackwood

(ESET)

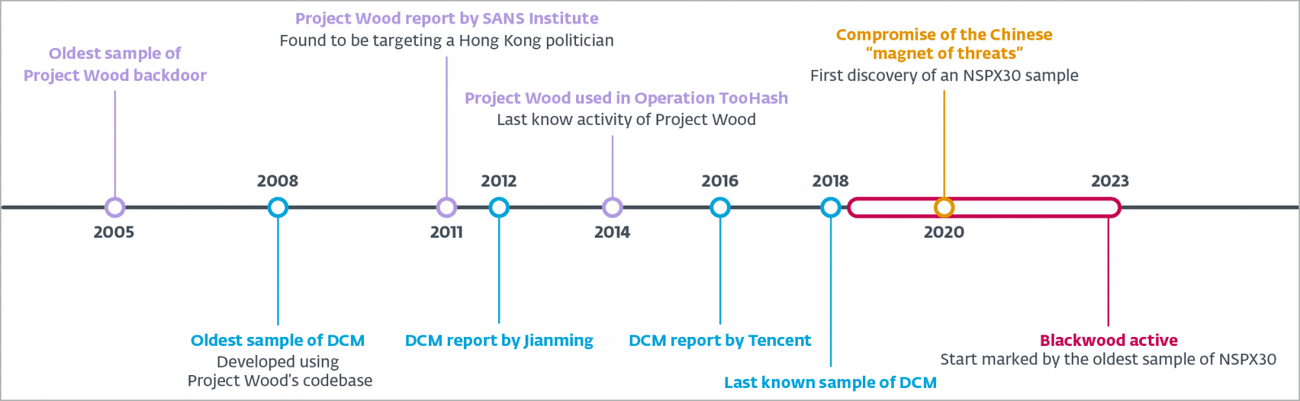

Προέλευση και εξέλιξη του NSPX30

Το NSPX30 είναι ένα εξελιγμένο εμφύτευμα που βασίζεται σε κώδικα από μια κερκόπορτα το 2005 με το όνομα «Project Wood» που είχε στοιχειώδεις δυνατότητες συλλογής δεδομένων συστήματος, καταγραφής πλήκτρων και λήψης στιγμιότυπων οθόνης.

Μεταξύ άλλων εμφυτευμάτων που προέκυψαν από το Project Wood ήταν το DCM (Dark Spectre), που εμφανίστηκε για πρώτη φορά στη φύση το 2008, με πολλαπλές λειτουργικές βελτιώσεις.

Η ESET πιστεύει ότι το NSPX30 εξελίχθηκε από το DCM με το πρώτο γνωστό δείγμα του κακόβουλου λογισμικού να τεκμηριώνεται το 2018.

Εξελικτικό χρονοδιάγραμμα

(ESET)

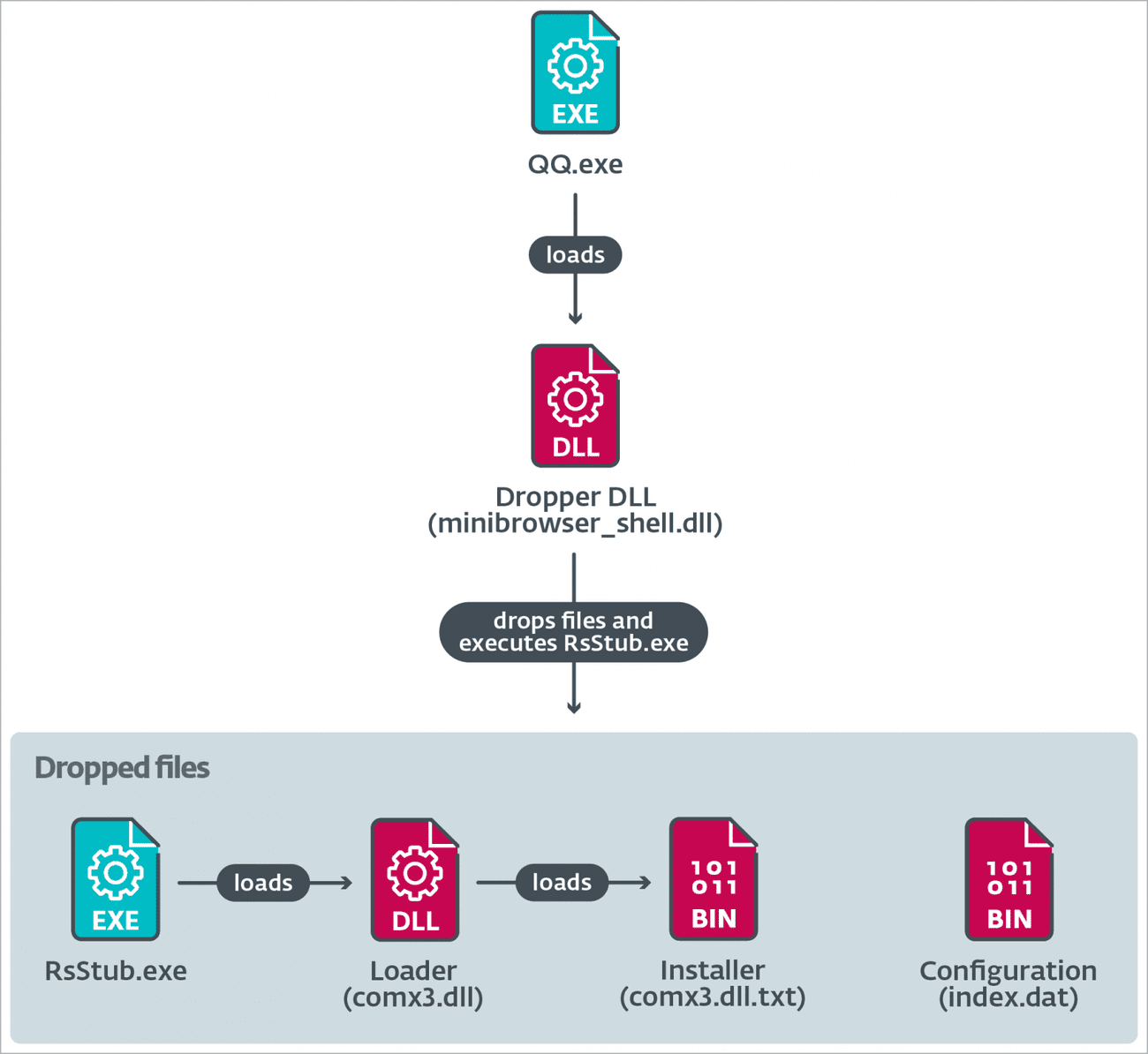

Σε αντίθεση με τους προκατόχους του, το NSPX30 χαρακτηρίζεται από την πολυβάθμια αρχιτεκτονική του, η οποία περιλαμβάνει στοιχεία όπως ένα σταγονόμετρο, ένα πρόγραμμα εγκατάστασης DLL με εκτεταμένες δυνατότητες παράκαμψης UAC, έναν φορτωτή, έναν ενορχηστρωτή και μια κερκόπορτα, το καθένα με το δικό του σύνολο πρόσθετων.

Το NSPX30 επιδεικνύει σημαντική

τεχν

ική πρόοδο, με δυνατότητες παρακολούθησης πακέτων για να κρύβει την υποδομή του, επιτρέποντάς του να λειτουργεί κρυφά. Διαθέτει επίσης μηχανισμούς που το προσθέτουν σε λίστες επιτρεπόμενων κινεζικών εργαλείων κατά του κακόβουλου λογισμικού για να αποφύγει τον εντοπισμό.

Η κύρια λειτουργία του NSPX30 είναι να συλλέγει πληροφορίες από το παραβιασμένο σύστημα, συμπεριλαμβανομένων αρχείων, στιγμιότυπων οθόνης, πατημάτων πλήκτρων, δεδομένων υλικού και δικτύου και διαπιστευτηρίων.

Η κερκόπορτα μπορεί επίσης να κλέψει αρχεία καταγραφής συνομιλιών και λίστες επαφών από τα Tencent QQ,

WeChat

, Telegram, Skype, CloudChat, RaidCall, YY και AliWangWang.

Το backdoor μπορεί επίσης να τερματίσει διεργασίες μέσω PID, να δημιουργήσει ένα αντίστροφο κέλυφος, να μετακινήσει αρχεία σε καθορισμένες διαδρομές ή να απεγκατασταθεί από το μολυσμένο σύστημα.

Αλυσίδα εκτέλεσης

(ESET)

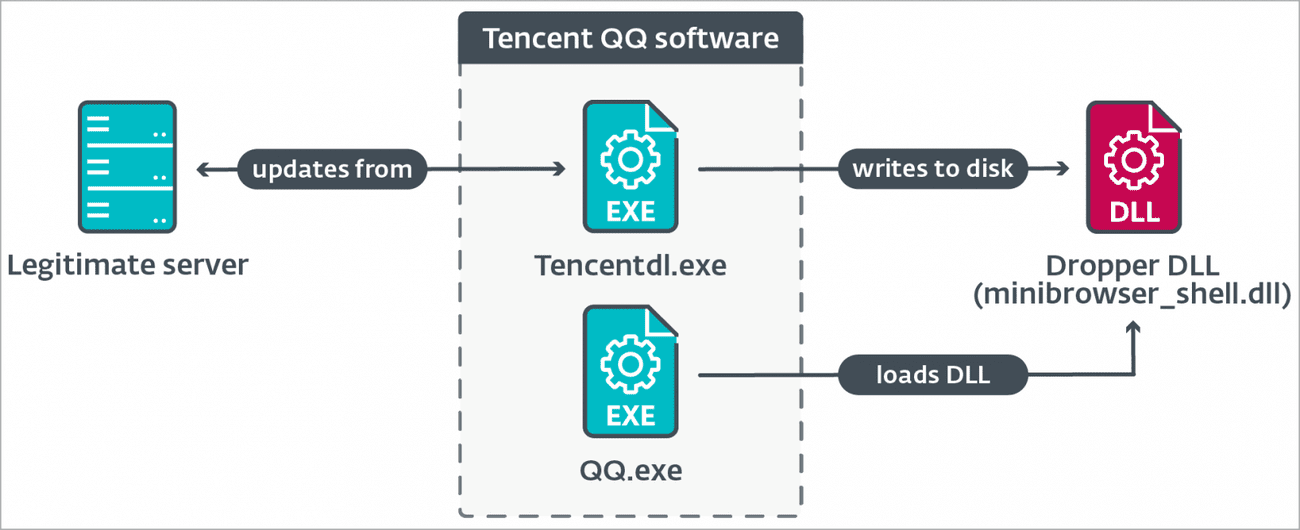

Επιθέσεις AitM

Μια αξιοσημείωτη πτυχή των δραστηριοτήτων της Blackwood είναι η δυνατότητα παράδοσης του NSPX30 παραβιάζοντας αιτήματα ενημέρωσης που γίνονται από νόμιμο λογισμικό, συμπεριλαμβανομένων των Tencent QQ, WPS Office και Sogou Pinyin.

Αυτό είναι διαφορετικό από έναν συμβιβασμό της εφοδιαστικής αλυσίδας, ωστόσο, επειδή η Blackwood παρεμποδίζει μη κρυπτογραφημένη επικοινωνία HTTP μεταξύ του συστήματος του θύματος και του διακομιστή ενημέρωσης και παρεμβαίνει για να παραδώσει το εμφύτευμα.

Διάγραμμα φόρτωσης NSPX30

(ESET)

Ο ακριβής

μηχανισμός

που επιτρέπει στην Blackwood να παρεμποδίσει αυτή την κυκλοφορία είναι άγνωστος. Η ESET εικάζει ότι μπορεί να είναι δυνατό χρησιμοποιώντας ένα εμφύτευμα στα δίκτυα των στόχων, πιθανώς σε ευάλωτες συσκευές όπως δρομολογητές ή πύλες.

Με βάση την ανάλυσή τους, οι ερευνητές πιστεύουν ότι η αρχική κερκόπορτα στη ρίζα της εξέλιξης του προσαρμοσμένου εμφυτεύματος NSPX30 φαίνεται να έχει αναπτυχθεί από έμπειρους προγραμματιστές κακόβουλου λογισμικού.

της ESET

κανω ΑΝΑΦΟΡΑ

παρέχει άφθονες τεχνικές λεπτομέρειες σχετικά με το κακόβουλο λογισμικό και τον τρόπο λειτουργίας του και περιλαμβάνει επίσης μια λίστα δεικτών συμβιβασμού που μπορούν να χρησιμοποιήσουν οι υπερασπιστές για να προστατεύσουν το περιβάλλον τους.

VIA:

bleepingcomputer.com