Οι ερευνητές βρήκαν περίπου 45.000 περιπτώσεις Jenkins εκτεθειμένες στο Διαδίκτυο που είναι ευάλωτες στο CVE-2023-23897, ένα κρίσιμο ελάττωμα της απομακρυσμένης εκτέλεσης κώδικα (RCE) για το οποίο κυκλοφορούν πολλαπλά προγράμματα δημόσιας απόδειξης της ιδέας (PoC).

Ο Jenkins είναι ένας κορυφαίος διακομιστής αυτοματισμού ανοιχτού κώδικα για CI/CD, που επιτρέπει σ

του

ς προγραμματιστές να βελτιστοποιήσουν τις διαδικασίες κατασκευής, δοκιμών και ανάπτυξης. Διαθέτει εκτεταμένη υποστήριξη πρόσθετων και εξυπηρετεί οργανισμούς διαφόρων αποστολών και μεγεθών.

Στις 24 Ιανουαρίου 2024, το έργο κυκλοφόρησε τις εκδόσεις 2.442 και LTS 2.426.3 για να διορθώσει το CVE-2023-23897, ένα αυθαίρετο

πρόβλημα

ανάγνωσης αρχείου που μπορεί να οδηγήσει στην εκτέλεση εντολών αυθαίρετης διεπαφής γραμμής εντολών (CLI).

Το

πρόβλημα προκύπτει από τη δυνατότητα του CLI που αντικαθιστά αυτόματα έναν χαρακτήρα @ που ακολουθείται από μια διαδρομή αρχείου με τα περιεχόμενα του αρχείου, μια λειτουργία που προορίζεται να διευκολύνει την ανάλυση ορίσματος εντολών.

Ωστόσο, αυτή η δυνατότητα, ενεργοποιημένη από προεπιλογή, επιτρέπει στους εισβολείς να διαβάζουν αυθαίρετα

αρχεία

στο σύστημα αρχείων του ελεγκτή Jenkins.

Ανάλογα με το επίπεδο των δικαιωμάτων τους, οι εισβολείς μπορούν να εκμεταλλευτούν το ελάττωμα για να αποκτήσουν πρόσβαση σε ευαίσθητες πληροφορίες, συμπεριλαμβανομένων των πρώτων γραμμών οποιουδήποτε αρχείου ή ακόμα και ολόκληρων αρχείων.

Όπως περιγράφει ο προμηθευτής λογισμικού στο σχετικό ενημερωτικό δελτίο ασφαλείας, το CVE-2023-23897 εκθέτει μη επιδιορθωμένα στιγμιότυπα σε πολλές πιθανές επιθέσεις, συμπεριλαμβανομένου του RCE, χειραγωγώντας διευθύνσεις URL ρίζας πόρων, cookie “Remember me” ή παράκαμψη προστασίας CSRF.

Ανάλογα με τη διαμόρφωση του στιγμιότυπου, οι επιτιθέμενοι μπορούσαν να αποκρυπτογραφήσουν αποθηκευμένα μυστικά, να διαγράψουν στοιχεία από διακομιστές Jenkins και να κατεβάσουν τα Java heap dumps.

Στα τέλη της περασμένης εβδομάδας, οι ερευνητές ασφαλείας προειδοποίησαν για πολλαπλές εκμεταλλεύσεις για το CVE-2023-23897, το οποίο αυξάνει δραματικά τον κίνδυνο για μη επιδιορθωμένους διακομιστές Jenkins και αυξάνει την πιθανότητα εκμετάλευσης in-the-wild.

Οι ερευνητές που παρακολουθούσαν τα honeypots του Jenkins παρατήρησαν δραστηριότητες που μοιάζουν με γνήσιες απόπειρες εκμετάλλευσης, αν και δεν υπάρχουν ακόμη πειστικά στοιχεία.

Σήμερα, υπηρεσία παρακολούθησης απειλών

Ο Shadowserver ανέφερε

ότι οι σαρωτές του έχουν «πιάσει» περίπου 45.000 μη επιδιορθωμένες περιπτώσεις Jenkins, υποδεικνύοντας μια τεράστια επιφάνεια επίθεσης.

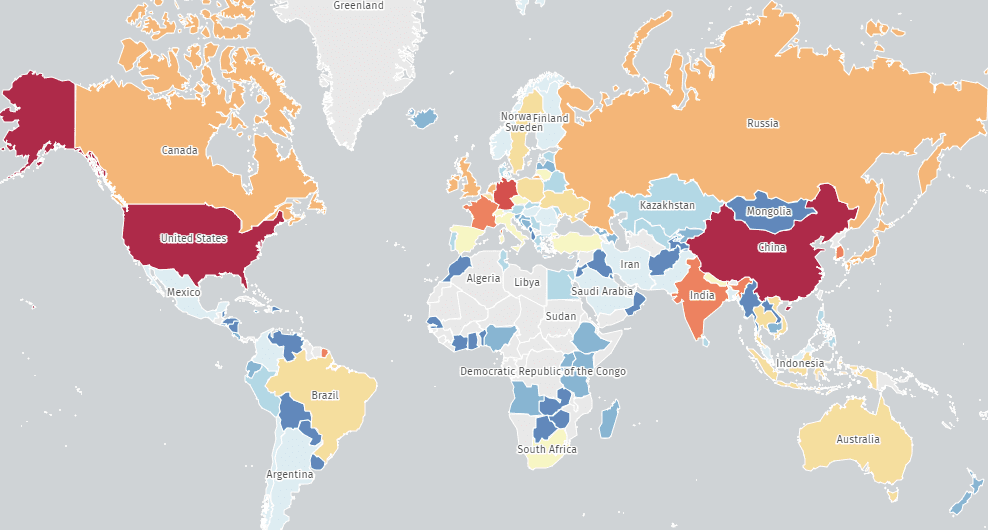

Οι περισσότερες από τις ευάλωτες περιπτώσεις που εκτίθενται στο διαδίκτυο βρίσκονται στην Κίνα (12.000) και τις Ηνωμένες Πολιτείες (11.830), ακολουθούμενες από τη

Γερμανία

(3.060), την Ινδία (2.681), τη Γαλλία (1.431) και το Ηνωμένο Βασίλειο (1.029).

Χάρτης θερμότητας έκθεσης ευάλωτων περιπτώσεων

(ShadowServer)

Τα στατιστικά στοιχεία του Shadowserver αντιπροσωπεύουν μια τρομερή προειδοποίηση για τους διαχειριστές του Jenkins, καθώς οι χάκερ είναι πολύ πιθανό να πραγματοποιούν ήδη σαρώσεις για να βρουν πιθανούς στόχους και το CVE-2023-23897 μπορεί να έχει σοβαρές επιπτώσεις εάν γίνει επιτυχής εκμετάλλευση.

Οι χρήστες που δεν μπορούν να εφαρμόσουν αμέσως τις διαθέσιμες ενημερώσεις ασφαλείας θα πρέπει να συμβουλευτούν το Jenkins

δελτίο ασφαλείας

για συστάσεις μετριασμού και πιθανές λύσεις.

VIA:

bleepingcomputer.com