Ένας παράγοντας απειλής με οικονομικά κίνητρα που χρησιμοποιεί συσκευές USB για αρχική μόλυνση βρέθηκε ότι κάνει κατάχρηση νόμιμων διαδικτυακών πλατφορμών, συμπεριλαμβανομένων των GitHub, Vimeo και Ars Technica, για να φιλοξενεί κωδικοποιημένα ωφέλιμα φορτία ενσω

ματ

ωμένα σε φαινομενικά καλοπροαίρετο περιεχόμενο.

Οι εισβολείς κρύβουν αυτά τα ωφέλιμα φορτία σε κοινή θέα, τοποθετώντας τα σε προφίλ χρηστών φόρουμ σε ιστότοπους ειδήσεων τεχνολογίας ή σε περιγραφές βίντεο σε πλατφόρμες φιλοξενίας πολυμέσων.

Αυτά τα ωφέλιμα φορτία δεν ενέχουν κινδύνους για τους χρήστες που επισκέπτονται αυτές τις ιστοσελίδες, καθώς είναι απλώς συμβολοσειρές κειμένου. Ωστόσο, όταν ενσωματώνονται στην αλυσίδα επιθέσεων της καμπάνιας, είναι ζωτικής σημασίας για τη λήψη και την εκτέλεση κακόβουλου λογισμικού σε επιθέσεις.

Οι χάκερ που είναι υπεύθυνοι για αυτήν την καμπάνια είναι

παρακολουθείται από τη Mandiant

ως UNC4990 και δραστηριοποιούνται από το 2020, στοχεύοντας κυρίως χρήστες στην Ιταλία.

Ακούσια φιλοξενία ωφέλιμου φορτίου

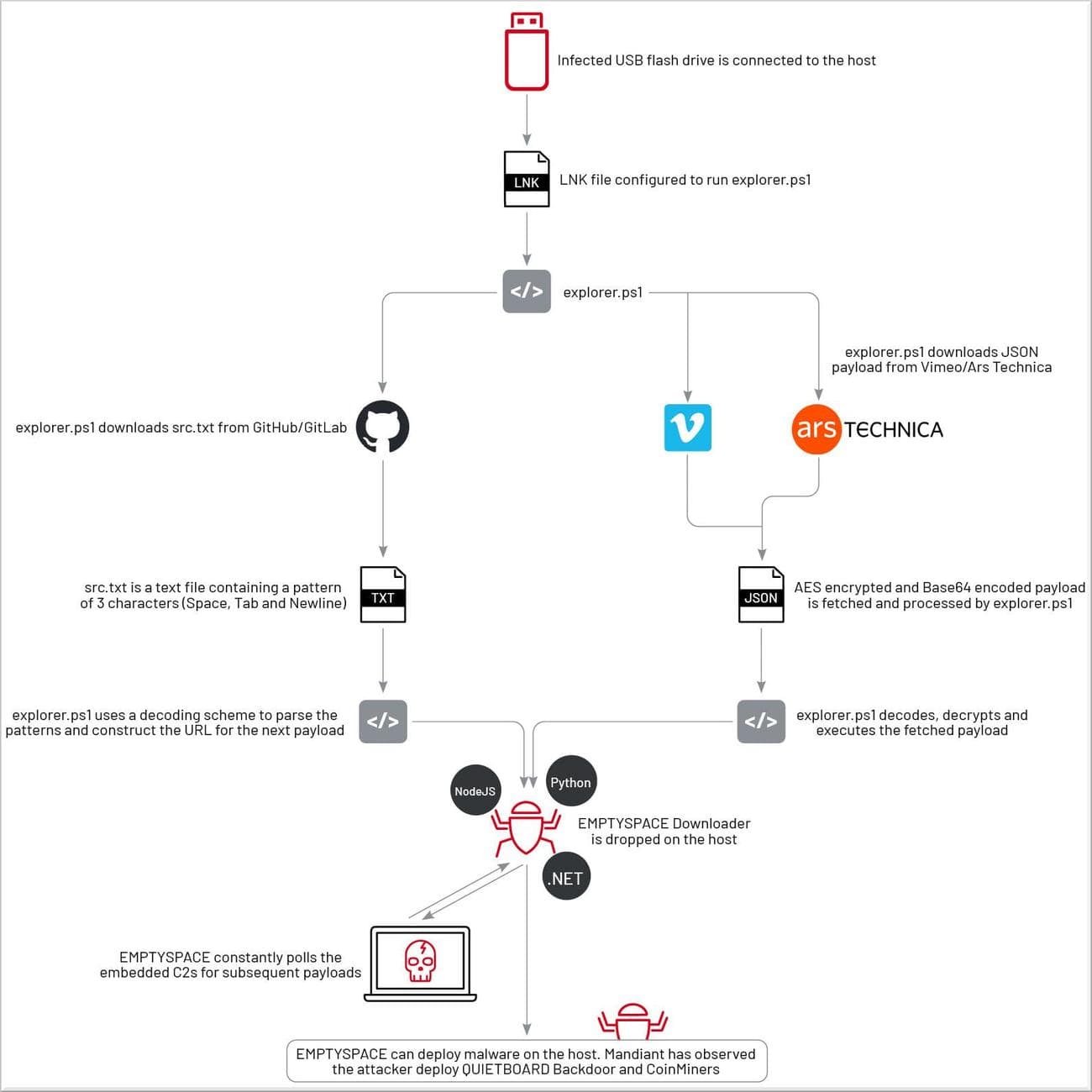

Η επίθεση ξεκινά με τα θύματα να κάνουν διπλό κλικ σε ένα κακόβουλο αρχείο συντόμευσης LNK σε μια μονάδα USB. Δεν είναι γνωστό πώς οι κακόβουλες συσκευές USB φτάνουν σε στοχευμένα θύματα για να ξεκινήσουν την αλυσίδα επίθεσης.

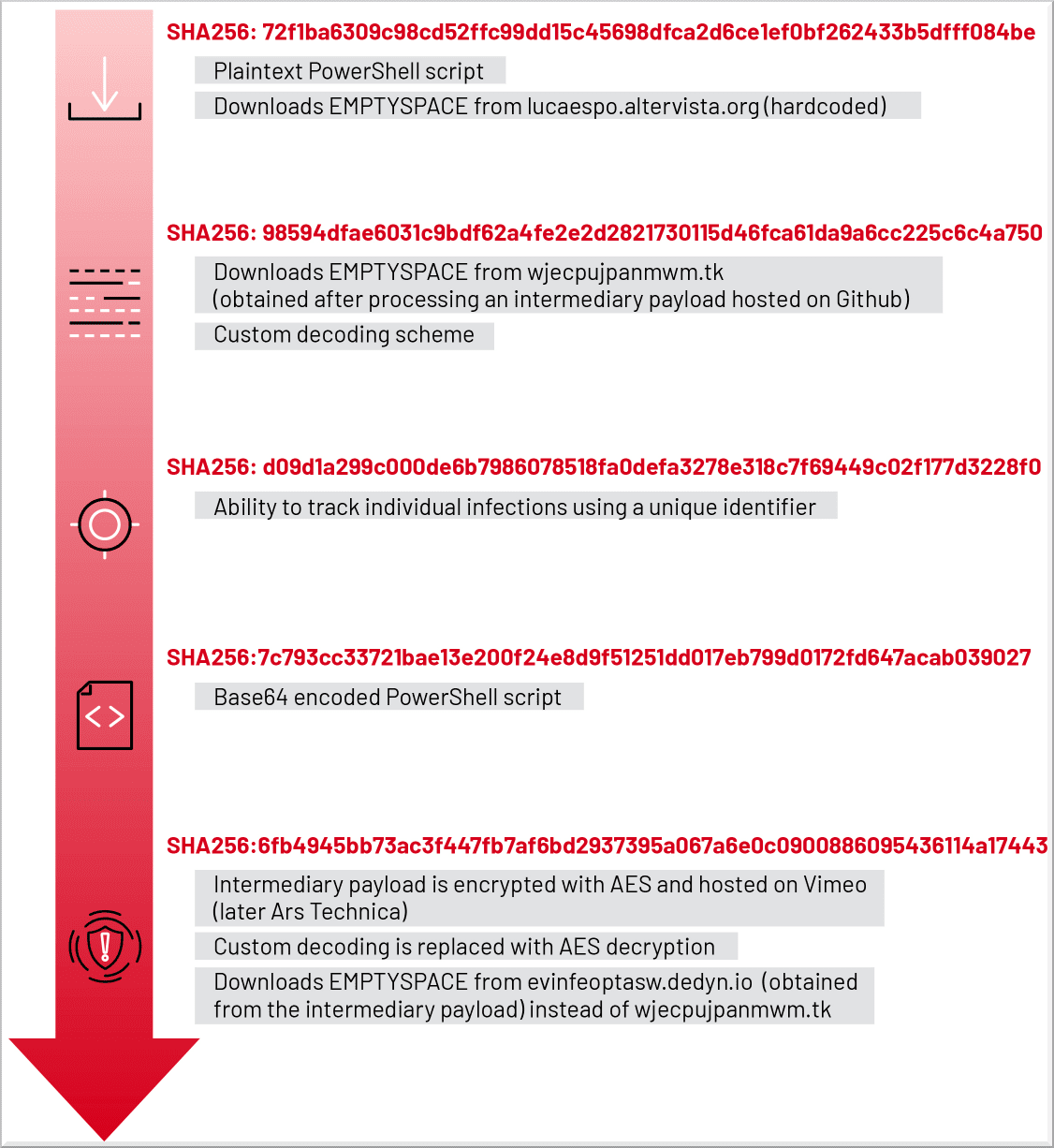

Όταν εκκινείται η συντόμευση, εκτελεί ένα PowerShell script explorer.ps1, το οποίο με τη σειρά του κατεβάζει ένα ενδιάμεσο ωφέλιμο φορτίο που αποκωδικοποιείται σε μια διεύθυνση URL που χρησιμοποιείται για τη λήψη και εγκατάσταση του προγράμματος λήψης κακόβουλου λογισμικού με το όνομα “EMPTYSPACE”.

Αυτά τα ενδιάμεσα ωφέλιμα φορτία είναι συμβολοσειρές κειμένου που αποκωδικοποιούνται σε μια διεύθυνση URL για λήψη του επόμενου ωφέλιμου φορτίου: EMPTYSPACE.

Το UNC4990 έχει δοκιμάσει διάφορες προσεγγίσεις για τη φιλοξενία ενδιάμεσων ωφέλιμων φορτίων, χρησιμοποιώντας αρχικά κωδικοποιημένα αρχεία κειμένου στο GitHub και το GitLab και αργότερα μεταβαίνοντας σε κατάχρηση του Vimeo και του Ars Technica για τη φιλοξενία ωφέλιμων φορτίων συμβολοσειρών με κωδικοποίηση Base64 και κρυπτογράφηση AES.

Η

Mandiant

σημειώνει ότι οι εισβολείς δεν εκμεταλλεύονται μια ευπάθεια σε αυτούς τους ιστότοπους, αλλά απλώς χρησιμοποιούν κανονικές λειτουργίες ιστότοπου, όπως μια σελίδα Σχετικά με ένα προφίλ φόρουμ Ars Technica ή μια περιγραφή βίντεο του Vimeo, για να φιλοξενήσουν κρυφά το συγκεχυμένο ωφέλιμο φορτίο χωρίς να εγείρουν υποψίες.

.png)

Το βίντεο Vimeo κρύβει κακόβουλο κώδικα στην περιγραφή

Πηγή: Mandiant

Επίσης, αυτά τα ωφέλιμα φορτία δεν απειλούν άμεσα τους επισκέπτες των ιστότοπων που καταχρώνται, καθώς είναι απλώς ακίνδυνες συμβολοσειρές κειμένου και όλες οι περιπτώσεις που τεκμηριώνονται από τη Mandiant έχουν πλέον αφαιρεθεί από τις επηρεαζόμενες ενδιάμεσες πλατφόρμες.

Το πλεονέκτημα της φιλοξενίας των ωφέλιμων φορτίων σε νόμιμες και αξιόπιστες πλατφόρμες είναι ότι είναι αξιόπιστα από συστήματα ασφαλείας, μειώνοντας την πιθανότητα να επισημανθούν ως ύποπτα.

Επιπλέον, οι φορείς απειλών επωφελούνται από τα ισχυρά δίκτυα παράδοσης περιεχομένου αυτών των πλατφορμών και απολαμβάνουν ανθεκτικότητα σε καταργήσεις.

Η ενσωμάτωση των ωφέλιμων φορτίων σε νόμιμο περιεχόμενο και η ανάμειξή του με μεγάλους όγκους νόμιμης επισκεψιμότητας καθιστά πιο δύσκολο τον εντοπισμό και την αφαίρεση του κακόβουλου κώδικα.

Ακόμη και τότε, οι εισβολείς θα μπορούσαν εύκολα να το επαναφέρουν σε μια διαφορετική πλατφόρμα που υποστηρίζει σχόλια ή προφίλ με δυνατότητα δημόσιας προβολής.

Ολοκληρωμένη αλυσίδα επίθεσης UNC4990

Πηγή: Mandiant

Φόρτωση Quietboard

Το σενάριο PowerShell αποκωδικοποιεί, αποκρυπτογραφεί και εκτελεί το ενδιάμεσο ωφέλιμο φορτίο που έχει ληφθεί από τους νόμιμους ιστότοπους και ρίχνει το EMPTYSPACE στο μολυσμένο σύστημα, το οποίο δημιουργεί επικοινωνία με τον διακομιστή εντολών και ελέγχου (C2) της καμπάνιας.

Εξέλιξη του σεναρίου PowerShell

Πηγή: Mandiant

Στις επόμενες φάσεις της επίθεσης, το EMPTYSPACE κατεβάζει μια κερκόπορτα με το όνομα «QUIETBOARD», καθώς και εξορύκτες κρυπτονομισμάτων που εξορύσσουν Monero, Ethereum, Dogecoin και Bitcoin.

Οι διευθύνσεις πορτοφολιού που συνδέονται με αυτήν την καμπάνια έχουν αποφέρει κέρδος που ξεπερνά τα 55.000 $, χωρίς να υπολογίζεται το Monero, το οποίο είναι κρυφό.

Το QUIETBOARD είναι μια εξελιγμένη κερκόπορτα πολλαπλών συστατικών που χρησιμοποιείται από την UNC4990, προσφέροντας ένα ευρύ φάσμα δυνατοτήτων, όπως:

- Εκτέλεση εντολών ή σεναρίων που λαμβάνονται από τον διακομιστή C2

- Εκτέλεση κώδικα Python που ελήφθη από το C2

- Αλλαγή περιεχομένου του προχείρου για κλοπή κρυπτονομισμάτων

- Μόλυνση USB/αφαιρούμενων μονάδων δίσκου για εξάπλωση κακόβουλου λογισμικού σε άλλα συστήματα

- Λήψη στιγμιότυπων οθόνης για κλοπή πληροφοριών

- Συλλογή λεπτομερών πληροφοριών συστήματος και δικτύου

- Προσδιορισμός της γεωγραφικής θέσης του μολυσμένου συστήματος

Το QUIETBOARD καθιερώνει επίσης

επιμονή

στις επανεκκινήσεις του συστήματος και υποστηρίζει τη δυναμική προσθήκη νέων λειτουργιών μέσω επιπλέον μονάδων.

Η Mandiant καταλήγει υπογραμμίζοντας πώς η UNC4990 θέλει να διεξάγει πειράματα με τις καμπάνιες της για να ανακαλύψει βέλτιστες οδούς για την αλυσίδα επίθεσης και τη βελτίωση των

μεθ

οδολογιών της.

Παρά τα φαινομενικά απλά μέτρα πρόληψης, το κακόβουλο

λογισμικό

που βασίζεται σε USB εξακολουθεί να αποτελεί σημαντική απειλή και να εξυπηρετεί τους εγκληματίες του κυβερνοχώρου ως αποτελεσματικό μέσο διάδοσης.

Όσον αφορά την τακτική της κατάχρησης νόμιμων τοποθεσιών για την εγκατάσταση ενδιάμεσων ωφέλιμων φορτίων, αυτό δείχνει ότι οι απειλές μπορεί να παραμονεύουν σε απροσδόκητες, φαινομενικά αβλαβείς τοποθεσίες, αμφισβητώντας τα συμβατικά πρότυπα ασφάλειας.

VIA:

bleepingcomputer.com