Μια ευπάθεια πλαστογράφησης αιτημάτων Ivanti Connect Secure και Ivanti

Policy

Secure από την πλευρά του διακομιστή (SSRF) που παρακολουθείται ως CVE-2024-21893 είναι επί του παρόντος υπό μαζική εκμετάλλευση από πολλούς εισβολείς.

Η Ivanti προειδοποίησε για πρώτη φορά για το ελάττωμα στα στοιχεία SAML της πύλης στις 31 Ιανουαρίου 2024, δίνοντάς της μια κατάσταση μηδενικής ημέρας για περιορισμένη ενεργή εκμετάλλευση, επηρεάζοντας έναν μικρό αριθμό πελατών.

Η εκμετάλλευση του CVE-2024-21893 επέτρεψε στους εισβολείς να παρακάμψουν τον έλεγχο ταυτότητας και να αποκτήσουν πρόσβαση σε περιορισμένους πόρους σε ευάλωτες συσκευές (εκδόσεις 9.x και 22.x).

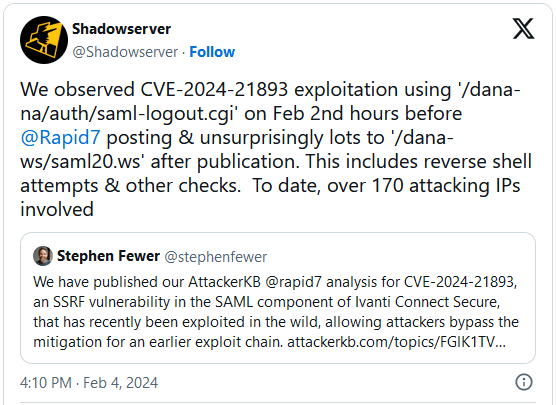

Η υπηρεσία παρακολούθησης απειλών Shadowserver βλέπει τώρα πολλούς εισβολείς να αξιοποιούν το σφάλμα SSRF, με 170 διακριτές διευθύνσεις IP να προσπαθούν να εκμεταλλευτούν το ελάττωμα.

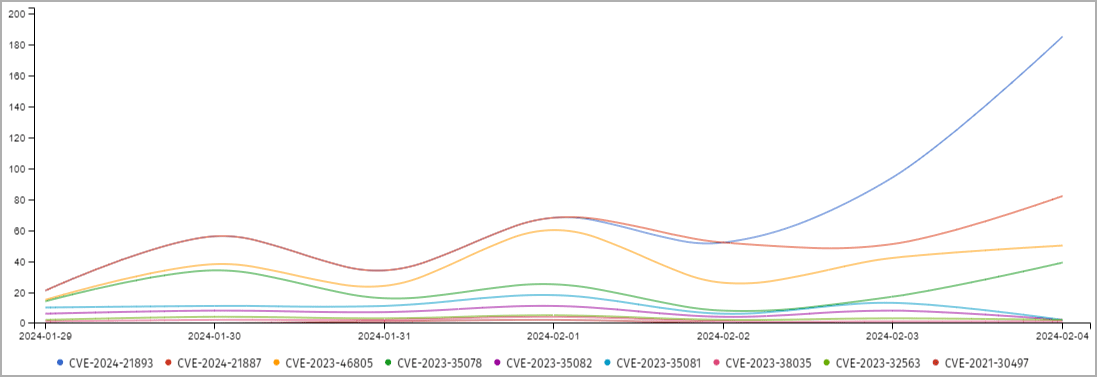

Ο όγκος εκμετάλλευσης αυτής της συγκεκριμένης ευπάθειας είναι πολύ μεγαλύτερος από εκείνον άλλων ελαττωμάτων του Ivanti που επιδιορθώθηκαν ή μετριάστηκαν πρόσφατα, υποδηλώνοντας μια σαφή αλλαγή στην εστίαση των επιτιθέμενων.

Όγκος εκμετάλλευσης για τα τελευταία ελαττώματα του Ivanti

(Shadowserver)

Αν και το proof-of-concept (PoC) εκμεταλλεύεται

κυκλοφορεί από την Rapid7

Οι ερευνητές στις 2 Φεβρουαρίου 2024, αναμφίβολα έπαιξαν ρόλο στην υποβοήθηση επιθέσεων, σημειώνει ο Shadowserver ότι είδαν επιτιθέμενους να χρησιμοποιούν παρόμοιες μεθόδους ώρες πριν από τη δημοσίευση της αναφοράς Rapid7.

Αυτό σημαίνει ότι οι χάκερ είχαν ήδη καταλάβει πώς να αξιοποιήσουν το CVE-2024-21893 για απεριόριστη, χωρίς έλεγχο ταυτότητας πρόσβαση σε ευάλωτα τελικά σημεία Ivanti.

Σύμφωνα με

ShadowServer

, υπάρχουν επί του παρόντος σχεδόν 22.500 συσκευές Ivanti Connect Secure εκτεθειμένες στο Διαδίκτυο. Ωστόσο, είναι άγνωστο πόσοι είναι ευάλωτοι στη συγκεκριμένη ευπάθεια.

Ένα χάος ασφαλείας

Η

αποκάλυψη

του CVE-2024-21893 ήρθε μαζί με την κυκλοφορία ενημερώσεων ασφαλείας για δύο άλλες μηδενικές ημέρες που επηρεάζουν τα ίδια προϊόντα, τα CVE-

2023

-46805 και CVE-2024-21887, τα οποία ο Ivanti ανακάλυψε για πρώτη φορά στις 10 Ιανουαρίου 2024, κοινοποιώντας προσωρινούς μετριασμούς.

Αυτά τα δύο ελαττώματα διαπιστώθηκε ότι αξιοποιήθηκαν από την κινεζική ομάδα απειλών κατασκοπείας UTA0178/UNC5221 για την εγκατάσταση webshells και backdoors σε συσκευές που έχουν παραβιαστεί. Οι μολύνσεις από αυτή την εκστρατεία κορυφώθηκαν σε περίπου 1.700 στα μέσα Ιανουαρίου.

Παρά τους αρχικούς μετριασμούς, οι επιτιθέμενοι παρέκαμψαν τις άμυνες, θέτοντας σε κίνδυνο ακόμη και τα αρχεία διαμόρφωσης της συσκευής, με αποτέλεσμα η Ivanti να αναβάλει τις ενημερώσεις κώδικα υλικολογισμικού, που είχαν προγραμματιστεί για τις 22 Ιανουαρίου, για να αντιμετωπίσει την περίπλοκη απειλή.

Λόγω της κατάστασης με την ενεργό εκμετάλλευση πολλαπλών κρίσιμων τρωτών σημείων μηδενικής ημέρας, την

έλλειψη

αποτελεσματικών μέτρων μετριασμού και την έλλειψη ενημερώσεων ασφαλείας για ορισμένες εκδόσεις προϊόντων που επηρεάζονται, η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών των ΗΠΑ (CISA) έδωσε εντολή στις ομοσπονδιακές υπηρεσίες να αποσυνδέσουν όλα τα Συσκευές VPN Ivanti Connect Secure και Policy Secure.

Μόνο οι συσκευές στις οποίες έχει γίνει

επα

ναφορά εργοστασιακών ρυθμίσεων και αναβάθμιση στην πιο πρόσφατη έκδοση υλικολογισμικού θα πρέπει να επανασυνδέονται στο δίκτυο. Ωστόσο, οι παλαιότερες εκδόσεις που εξακολουθούν να επηρεάζονται εξακολουθούν να είναι χωρίς ενημέρωση κώδικα.

Αυτή η οδηγία επεκτείνεται και σε ιδιωτικούς οργανισμούς, αν και δεν είναι υποχρεωτική. Ως εκ τούτου, οι εταιρείες θα πρέπει να εξετάσουν σοβαρά το καθεστώς ασφάλειας των εγκαταστάσεων Ivanti και την εμπιστοσύνη του περιβάλλοντός τους γενικότερα.

VIA:

bleepingcomputer.com