Μια ομάδα

απε

ιλών με την ονομασία «ResumeLooters» έκλεψε τα

προσωπικά δεδομένα

περισσότερων από δύο εκατομμυρίων ατόμων που αναζητούν

εργασία

, αφού παραβίασε 65 νόμιμες λίστες θέσεων εργασίας και ιστότοπους λιανικής που χρησιμοποιούν επιθέσεις SQL injection και cross-site scripting (XSS).

Οι επιτιθέμενοι επικεντρώνονται κυρίως στην περιοχή APAC, στοχεύοντας ιστότοπους στην Αυστραλία, την Ταϊβάν, την Κίνα, την Ταϊλάνδη, την Ινδία και το Βιετνάμ για να κλέψουν ονόματα, διευθύνσεις ηλεκτρονικού ταχυδρομείου, αριθμούς τηλεφώνου, ιστορικό απασχόλησης, εκπαίδευση και άλλες σχετικές πληροφορίες των αιτούντων εργασία.

Σύμφωνα με την Group-IB, η οποία παρακολουθεί την ομάδα απειλών από την αρχή της, τον Νοέμβριο του 2023, η ResumeLooters επιχείρησε να πουλήσει τα κλεμμένα δεδομένα μέσω καναλιών

Telegram

.

Παραβίαση νόμιμων τοποθεσιών

Το ResumeLooters χρησιμοποιεί κυρίως SQL injection και XSS για να παραβιάσει στοχευμένους ιστότοπους, κυρίως καταστήματα που αναζητούν εργασία και καταστήματα λιανικής.

Η φάση δοκιμής στυλό τους περιλάμβανε τη χρήση εργαλείων ανοιχτού κώδικα όπως:

-

SQLmap

– Αυτοματοποιεί τον εντοπισμό και την εκμετάλλευση σφαλμάτων SQL injection, αναλαμβάνοντας διακομιστές βάσης δεδομένων. -

Acunetix

– Σαρωτής ευπάθειας Ιστού που εντοπίζει κοινά τρωτά σημεία όπως η έγχυση XSS και SQL και παρέχει αναφορές αποκατάστασης. -

Πλαίσιο βοείου κρέατος

– Εκμεταλλεύεται τα τρωτά σημεία του προγράμματος περιήγησης ιστού, αξιολογώντας τη στάση ασφαλείας ενός στόχου μέσω διανυσμάτων από την πλευρά του πελάτη. -

Ακτινογραφία

– Εντοπίζει ευπάθειες εφαρμογών ιστού, αποκαλυπτική δομή και πιθανές αδυναμίες. -

Metasploit

– Αναπτύσσει και εκτελεί κώδικα εκμετάλλευσης έναντι στόχων, που χρησιμοποιείται επίσης για αξιολογήσεις ασφάλειας. -

ARL

(Asset Reconnaissance Lighthouse) – Σαρώνει και χαρτογραφεί διαδικτυακά στοιχεία, εντοπίζοντας πιθανές ευπάθειες στην υποδομή δικτύου. -

Διερεύνηση

– Εργαλείο γραμμής εντολών για ωμή επιβολή καταλόγων και αρχείων σε εφαρμογές web, αποκαλύπτοντας κρυφούς πόρους.

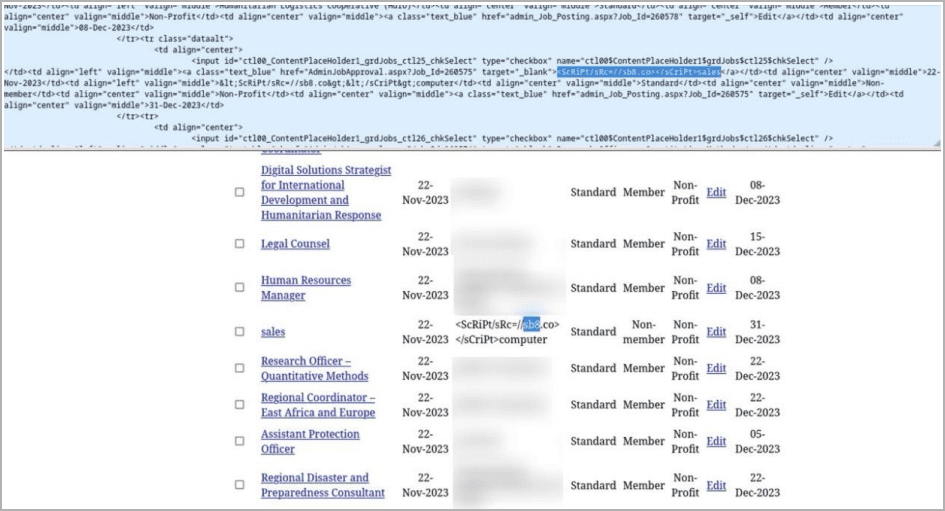

Αφού εντοπίσει και εκμεταλλευτεί τις αδυναμίες ασφαλείας σε ιστότοπους-στόχους, το ResumeLooters εισάγει κακόβουλα σενάρια σε πολλές τοποθεσίες στο

HTML

ενός ιστότοπου.

Ορισμένες από αυτές τις εγχύσεις θα εισαχθούν για να ενεργοποιήσουν το σενάριο, αλλά άλλες τοποθεσίες, όπως στοιχεία φόρμας ή ετικέτες αγκύρωσης, θα εμφανίζουν απλώς το σενάριο που έχει εισαχθεί, όπως φαίνεται παρακάτω.

Το σενάριο εγχύθηκε στην τοποθεσία-στόχο

Πηγή: Group-IB

Ωστόσο, όταν γίνει σωστή ένεση, θα εκτελεστεί ένα κακόβουλο απομακρυσμένο σενάριο που εμφανίζει φόρμες ηλεκτρονικού ψαρέματος για την κλοπή των πληροφοριών των επισκεπτών.

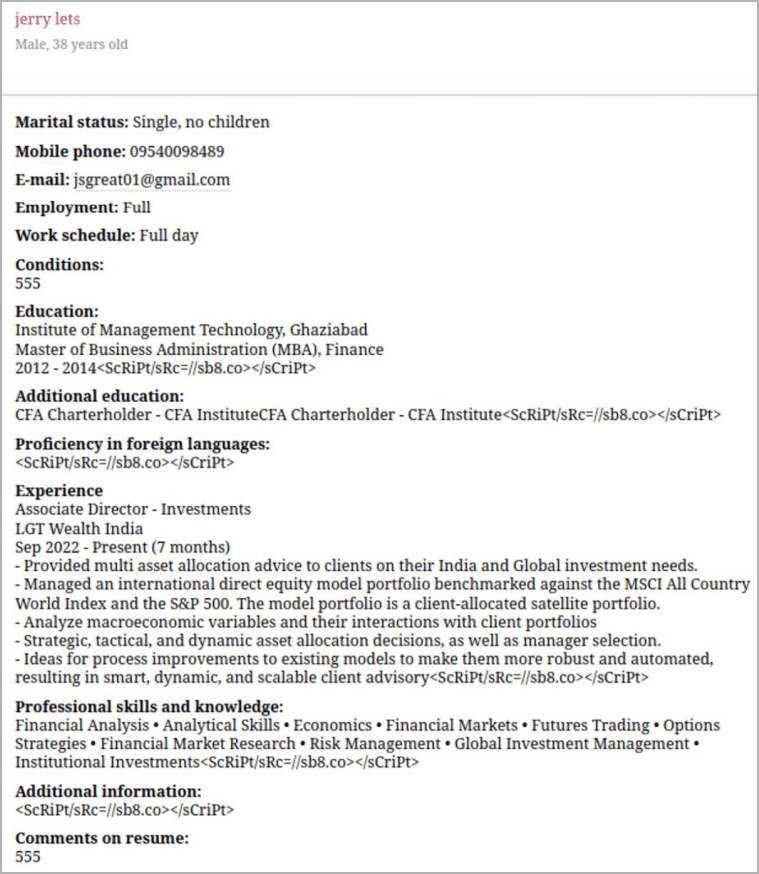

Το Group-IB παρατήρησε επίσης περιπτώσεις όπου οι εισβολείς χρησιμοποίησαν προσαρμοσμένες τεχνικές επίθεσης, όπως η δημιουργία πλαστών προφίλ εργοδότη και η ανάρτηση πλαστών εγγράφων βιογραφικού για να περιέχουν τα σενάρια XSS.

Κακόβουλο βιογραφικό που χρησιμοποιείται για ένεση σεναρίου

Πηγή: Group-IB

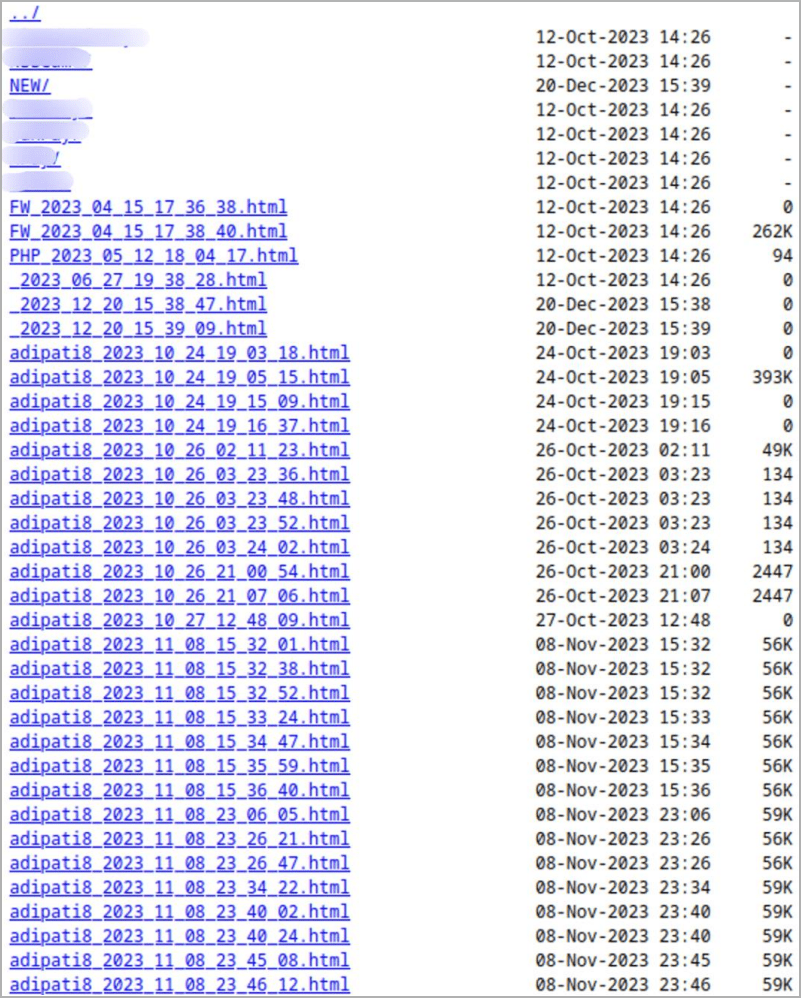

Χάρη σε ένα λάθος opsec των εισβολέων, το Group-IB μπόρεσε να διεισδύσει στη βάση δεδομένων που φιλοξενούσε τα κλεμμένα δεδομένα, αποκαλύπτοντας ότι οι εισβολείς κατάφεραν να δημιουργήσουν πρόσβαση διαχειριστή σε ορισμένους από τους παραβιασμένους ιστότοπους.

Ανοίξτε τον κατάλογο που αποκαλύπτει κλεμμένα δεδομένα

Πηγή: Group-IB

Το ResumeLooters διεξάγει αυτές τις επιθέσεις για οικονομικό όφελος, επιχειρώντας να πουλήσει κλεμμένα δεδομένα σε άλλους εγκληματίες του κυβερνοχώρου μέσω τουλάχιστον δύο λογαριασμών Telegram που χρησιμοποιούν κινεζικά ονόματα, και συγκεκριμένα “渗透数据中心” (Κέντρο δεδομένων διείσδυσης) και “万国数据阿or力” .

Αν και το Group-IB δεν επιβεβαιώνει ρητά την προέλευση των εισβολέων, οι ResumeLooters πωλούν κλεμμένα δεδομένα σε ομάδες που μιλούν κινεζικά και χρησιμοποιούν κινεζικές εκδόσεις εργαλείων,

όπως η ακτινογραφία

καθιστούν πολύ πιθανό ότι είναι από την Κίνα.

VIA:

bleepingcomputer.com