Ανατομή της Εφοδιαστικής Αλυσίδας του Dark Web: Ο κλέφτης καταγράφει το πλαίσιο

Related Posts

Τα αρχεία καταγραφής κλέφτη αντιπροσωπεύουν έναν από τους κύριους φορείς απειλής για τις σύγχρονες εταιρείες. Ωστόσο, πολλές ομάδες ασφαλείας εξακολουθούν να επικεντρώνονται σε διαπιστευτήρια που διέρρευσαν και δεν γνωρίζουν τη σημαντική απειλή που αποτελούν οι συσκευές που έχουν μολυνθεί με κακόβουλο λογισμικό infostealer.

Αυτό το επεξηγητικό άρθρο του Flare θα εμβαθύνει στον κύκλο ζωής του κακόβουλου λογισμικού κλοπής και θα παρέχει συμβουλές για εντοπισμό και αποκατάσταση.

Τι είναι ένα

Μητρώο κλέφτη

? Υπάρχουν πολλές παραλλαγές κακόβουλου λογισμικού infostealer, αλλά οι κύριες ομάδες που συναντάμε συχνά είναι

Κόκκινη γραμμή

, Raccoon, Vidar και Titan. Αυτό το κακόβουλο λογισμικό μολύνει υπολογιστές-θύματα και εξάγει κωδικούς πρόσβασης που είναι αποθηκευμένοι στο πρόγραμμα περιήγησης, μαζί με δεδομένα κεντρικού υπολογιστή, όπως έκδοση λειτουργικού συστήματος, διεύθυνση IP, δεδομένα προχείρου, ιστορικό προγράμματος περιήγησης, αποθηκευμένες πιστωτικές κάρτες και δεδομένα πορτοφολιού κρυπτονομισμάτων.

Στη συνέχεια, το κακόβουλο λογισμικό στέλνει αυτά τα δεδομένα πίσω στην υποδομή εντολών και ελέγχου του παράγοντα απειλής. Στη συνέχεια πωλείται ως μεμονωμένες καταχωρίσεις σε αποκλειστικές αγορές σκοτεινού ιστού ή διανέμεται μέσω εξειδικευμένων

Κανάλια Telegram για εγκλήματα στον κυβερνοχώρο

.

The Stealer

Malware

Lifecycle – Malware as a Service Vendors

Η ανάπτυξη του οικοσυστήματος του εγκλήματος στον κυβερνοχώρο έχει δει μια αυξανόμενη τάση προς την εμπορευματοποίηση κακόβουλου λογισμικού και το κακόβουλο λογισμικό πληροφορικής κλοπής δεν αποτελεί εξαίρεση.

Κακόβουλο λογισμικό ως υπηρεσία πωλητές πωλούν πρόσβαση στις κύριες παραλλαγές infostealer σε εξειδικευμένα κανάλια

Telegram

για μια σταθερή μηνιαία τιμή, που κυμαίνεται συνήθως από $100 έως $300, ανάλογα με την ηλικία του κακόβουλου λογισμικού. και με διαθέσιμες συνδρομές εφ’ όρου ζωής.

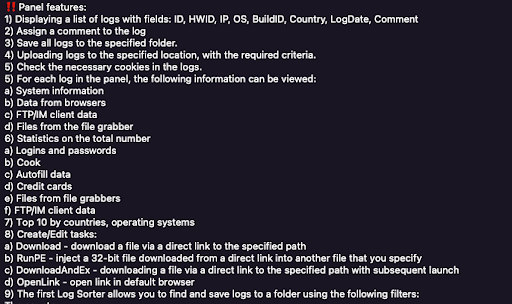

Οι αγοραστές αποκτούν επίσης πρόσβαση σε μια δικτυακή πύλη που συνδέεται με την υποδομή εντολών και ελέγχου, η οποία μπορεί να χρησιμοποιηθεί για τη συλλογή αρχείων καταγραφής από τα θύματα σε μια κεντρική τοποθεσία.

Περιγραφή των χαρακτηριστικών του πίνακα ιστού του κλέφτη

Πηγή: Flare

The Stealer Malware Lifecycle – Distribution

Οι ηθοποιοί απειλών που αγοράζουν αρχεία καταγραφής κλέφτη έχουν την ευθύνη της διανομής του κακόβουλου λογισμικού στα θύματα. Αυτή η κατανομή πραγματοποιείται συνήθως μέσω τριών βασικών φορέων: λήψεων σπασμένου λογισμικού, παράνομων διαφημίσεων και ηλεκτρονικών μηνυμάτων ηλεκτρονικού ψαρέματος (spear-

phishing

) για στοχευμένες επιθέσεις εναντίον οργανισμών.

Μόλις γίνει λήψη του κακόβουλου λογισμικού infostealer στον υπολογιστή του θύματος, εκτελείται αυτόματα και επιχειρεί να δημιουργήσει επικοινωνία με την υποδομή C2. Μετά την επιτυχή επικοινωνία, τα διαπιστευτήρια και τα δεδομένα κεντρικού υπολογιστή αποστέλλονται πίσω στον παράγοντα απειλής.

The Stealer Malware Lifecycle – Μεταπώληση

Τα περισσότερα αρχεία καταγραφής κλέφτη προέρχονται από οικιακούς υπολογιστές χωρίς πρόσβαση σε εταιρικά περιβάλλοντα πληροφορικής. Σε πολλές περιπτώσεις, οι φορείς απειλών χρησιμοποιούν αρχεία καταγραφής κλοπής για πρόσβαση σε περιβάλλοντα VPN, υπηρεσίες ροής και άλλες βασικές εφαρμογές καταναλωτών. Ωστόσο, τα αρχεία καταγραφής που παρέχουν πρόσβαση σε εταιρικά περιβάλλοντα πληροφορικής εκτιμώνται ιδιαίτερα.

Στη Flare επεξεργαζόμαστε περισσότερα από 1 εκατομμύριο αρχεία καταγραφής κλέφτη την εβδομάδα και υπολογίζουμε ότι τουλάχιστον το 1% περιλαμβάνει πρόσβαση σε εταιρικά περιβάλλοντα πληροφορικής. Τα αρχεία καταγραφής κλέφτη συνήθως διανέμονται μέσω ενός από τα τέσσερα κύρια κανάλια:

Russian Market Genesis Marketplace Δημόσια δωμάτια Telegram Ιδιωτικά δωμάτια Telegram “VIP”.

Χρησιμοποιώντας

Πλατφόρμα cyber-intel SaaS της Flare

, βρήκαμε τα αρχεία καταγραφής που πωλούνται στις αγορές της Ρωσίας και της Genesis συνοδεύονται από μια βασική λίστα με αποθηκευμένα διαπιστευτήρια που αποθηκεύτηκαν στο πρόγραμμα περιήγησης. Πλήρεις πληροφορίες για το μηχάνημα του θύματος και τους κωδικούς πρόσβασης παρέχονται κατά την αγορά.

Ηθοποιός απειλών που προωθεί ιδιωτικά αρχεία καταγραφής κλέφτη πληροφοριών

Πηγή: Flare

Αυτές οι αγορές έχουν σχεδιαστεί για παράγοντες απειλών που «ψωνίζουν» συγκεκριμένα διαπιστευτήρια και τα διαπιστευτήρια συχνά διαφέρουν σε δραματική τιμή ανάλογα με τον τύπο των πληροφοριών που πωλούνται. Για παράδειγμα, η μέση τιμή μιας μολυσμένης συσκευής που είναι εισηγμένη στην αγορά Genesis είναι 14,39 $, ωστόσο με έναν τομέα υγειονομικής περίθαλψης που αναφέρεται η τιμή εκτινάσσεται στα 93,91 $ και η πρόσβαση σε τραπεζικές υπηρεσίες φέρνει την τιμή στα 110 $ ανά συσκευή.

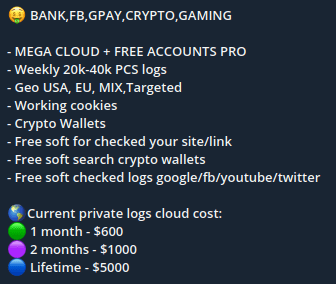

Διαφήμιση καναλιού ιδιωτικής καταγραφής στο Telegram

Τα αρχεία καταγραφής που διανέμονται μέσω του Telegram είναι εντελώς διαφορετικά, συνήθως εμφανίζονται σε μεγάλα αρχεία zip που περιέχουν εκατοντάδες ή χιλιάδες μεμονωμένα αρχεία καταγραφής. Συχνά διανέμονται σε δημόσιες αίθουσες του Telegram, αλλά ένας σημαντικός αριθμός μοιράζεται επίσης σε ιδιωτικά κανάλια Telegram με «πληρωμένη πρόσβαση» VIP.

Αυτά κοστίζουν συνήθως μεταξύ 300-900 $ ανά μήνα και περιορίζονται σε 10-15 χρήστες. Αυτό παρέχει αποκλειστικότητα στους συντελεστές απειλών στο κανάλι, επιτρέποντάς τους να διαλέξουν και να εκμεταλλευτούν τα πιο πολύτιμα αρχεία καταγραφής προτού πιθανότατα παραδοθούν αργότερα σε μια δημόσια αίθουσα του Telegram.

Κοινόχρηστα αρχεία καταγραφής Redline Stealer στο Telegram

Πηγή: Flare

Τα αρχεία καταγραφής δίνονται δωρεάν σε δημόσιο κανάλι Telegram.

The Stealer Malware Lifecycle – Initial Access Brokers

Πιστεύουμε ότι πολλοί μεσίτες αρχικής πρόσβασης, οι οποίοι δραστηριοποιούνται σε φόρουμ σκοτεινού ιστού, όπως το exploit.in και το xss.is, διερευνούν εκατομμύρια αρχεία καταγραφής κλέφτη που βρίσκονται σε κανάλια VIP Telegram και στις αγορές της Ρωσίας και της Genesis.

Στόχος τους είναι να εντοπίσουν αρχεία καταγραφής που περιέχουν εταιρική πρόσβαση, τα οποία στη συνέχεια μπορούν να χρησιμοποιηθούν για τη δημιουργία και την επέκταση της εταιρικής πρόσβασης. Η αγορά αρχείων καταγραφής που διαθέτουν ήδη πολλαπλά σύνολα εταιρικών διαπιστευτηρίων απλοποιεί σημαντικά τη διαδικασία παραβίασης μιας εταιρείας.

Πώληση αρχείων καταγραφής με εταιρικά διαπιστευτήρια

Πηγή: Flare

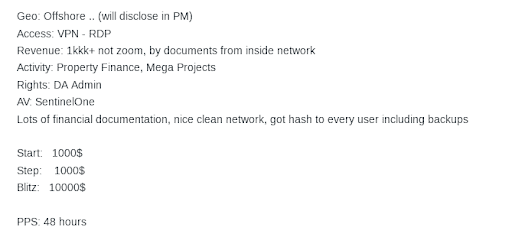

Επιτρέπει στον παράγοντα της απειλής να επικεντρωθεί στην επικύρωση και την επέκταση της αρχικής πρόσβασης αντί να την καθιερώσει αρχικά. Μόλις επικυρωθεί η πρόσβαση, οι μεσίτες αρχικής πρόσβασης (IAB) δημοπρατούν την καθιερωμένη πρόσβαση για τιμές που κυμαίνονται από χιλιάδες έως δεκάδες χιλιάδες δολάρια, ανάλογα με την οργάνωση του θύματος και το επίπεδο πρόσβασης που έχει καθοριστεί.

Μια ανάρτηση από το Exploit.in που πωλεί πρόσβαση σε εταιρικό περιβάλλον. Σημειώστε ότι ο παράγοντας απειλών παραθέτει αξιοσημείωτες πληροφορίες για την εταιρεία που επηρεάζεται εκτός από το AV που χρησιμοποιεί το θύμα. Η προσφορά ξεκινά από 1.000 $ με προσαυξήσεις 1.000 $ επιπλέον και τιμή «αγορά τώρα» 10.000 $.

Εντοπίστε και διορθώστε τα κούτσουρα κλέφτη με το Flare

Η πλατφόρμα SaaS της Flare παρέχει υψηλής αξίας, προσαρμοσμένη διαχείριση έκθεσης σε απειλές σε οργανισμούς. Φωτοβολίδα

εντοπίζει απειλές σε εκατοντάδες αγορές και φόρουμ σκοτεινού ιστού

χιλιάδες παράνομα κανάλια Telegram και καθαρές πηγές κινδύνου στο διαδίκτυο.

Η πλατφόρμα μας SaaS ενσωματώνεται στο υπάρχον πρόγραμμα ασφαλείας σας σε 30 λεπτά με εγγενείς ενσωματώσεις που σας δίνουν τη δυνατότητα να δημιουργήσετε ένα πρόγραμμα κυβερνοασφάλειας που καθοδηγείται από απειλές.

Ζητήστε μια επίδειξη προϊόντος

σήμερα για να μάθετε περισσότερα.

Χορηγός και γραμμένος από

Φωτοβολίδα