Το Fortinet προειδοποιεί για δύο νέες μη επιδιορθωμένες παρακάμψεις κώδικα για μια κρίσιμη ευπάθεια απομακρυσμένης εκτέλεσης κώδικα στο FortiSIEM, τη λύση

SIEM

της Fortinet.

Η Fortinet πρόσθεσε τα δύο νέα

τρωτά σημεία

που

εντοπίστηκαν ως

CVE-2024-23108

και

CVE-2024-23109

στο

πρωτότυπη συμβουλευτική

για το

CVE-2023-34992

ελάττωμα σε μια πολύ συγκεχυμένη ενημέρωση.

Νωρίτερα σήμερα, η BleepingComputer δημοσίευσε ένα άρθρο ότι τα CVE κυκλοφόρησαν κατά λάθος αφού τους είπαν από το Fortinet ότι ήταν αντίγραφα του αρχικού CVE-

2023

-34992.

“Σε αυτήν την περίπτωση, λόγω ενός προβλήματος με το API που διερευνούμε αυτήν τη στιγμή, αντί για μια τροποποίηση, αυτό είχε ως αποτέλεσμα να δημιουργηθούν δύο νέα CVE, αντίγραφα του αρχικού CVE-2023-34992”, είπε η Fortinet στο BleepingComputer.

“Δεν έχει δημοσιευτεί νέα ευπάθεια για το FortiSIEM μέχρι στιγμής το 2024, πρόκειται για σφάλμα σε επίπεδο συστήματος και εργαζόμαστε για να διορθώσουμε και να αποσύρουμε τις λανθασμένες καταχωρήσεις.”

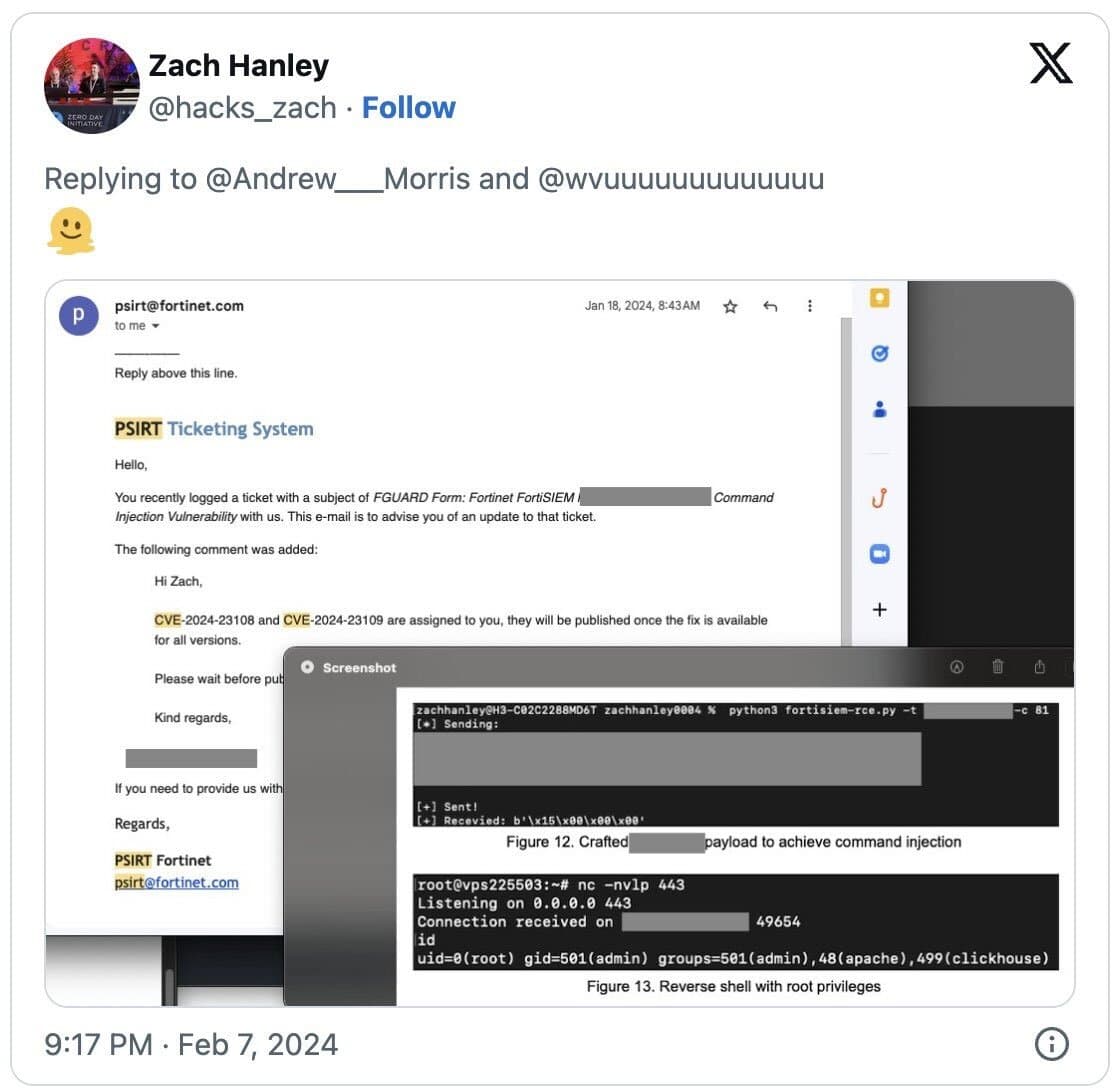

Ωστόσο, αποδεικνύεται ότι τα CVE-2024-23108 και CVE-2024-23109 είναι στην πραγματικότητα παρακάμψεις κώδικα για το ελάττωμα CVE-2023-34992 που ανακαλύφθηκε από τον ειδικό σε θέματα ευπάθειας Horizon3, Zach Hanley.

Στο X, ο Zach δήλωσε ότι τα νέα CVE είναι παρακάμψεις κώδικα για το CVE-2023-34992 και τα νέα αναγνωριστικά του εκχωρήθηκαν από τη Fortinet.

Αφού επικοινωνήσαμε ξανά με τη Fortinet, μας είπαν ότι η προηγούμενη δήλωσή τους ήταν «λανθασμένη» και ότι τα δύο νέα CVE είναι παραλλαγές του αρχικού ελαττώματος.

“Η ομάδα PSIRT ακολούθησε τη διαδικασία προσθήκης δύο παρόμοιων παραλλαγών του προηγούμενου CVE (CVE-2023-34992), που παρακολουθούνται ως CVE-2024-23108 και CVE-2024-23109 στη δημόσια συμβουλευτική μας FG-IR-23-130, η οποία δημοσιεύθηκε τον Οκτώβριο του 2023. Τα δύο νέα CVE μοιράζονται ακριβώς την ίδια περιγραφή και βαθμολογία με το αρχικό· παράλληλα ενημερώσαμε το MITRE. Μια υπενθύμιση που θα δείχνει την ενημερωμένη Συμβουλευτική θα συμπεριληφθεί για τους πελάτες μας την Τρίτη, όταν η Fortinet δημοσιεύσει τη μηνιαία προειδοποίηση. ” – Fortinet.

Αυτές οι δύο νέες παραλλαγές έχουν την ίδια περιγραφή με το αρχικό ελάττωμα, επιτρέποντας στους μη επιβεβαιωμένους εισβολείς να εκτελούν εντολές μέσω ειδικά διαμορφωμένων αιτημάτων API.

“Πολλαπλή ακατάλληλη εξουδετέρωση ειδικών στοιχείων που χρησιμοποιούνται σε μια ευπάθεια OS Command [CWE-78] στο FortiSIEM, ο επόπτης μπορεί να επιτρέψει σε έναν απομακρυσμένο εισβολέα, χωρίς έλεγχο ταυτότητας, να εκτελεί μη εξουσιοδοτημένες εντολές μέσω δημιουργημένων αιτημάτων API», αναφέρεται στη συμβουλευτική.

Ενώ το αρχικό ελάττωμα, CVE-2023-34992, επιδιορθώθηκε σε προηγούμενη έκδοση του FortiSIEM, οι νέες παραλλαγές θα διορθωθούν ή θα έχουν διορθωθεί στις ακόλουθες εκδόσεις:

- FortiSIEM έκδοση 7.1.2 ή νεότερη

- Ερχόμενη έκδοση FortiSIEM 7.2.0 ή νεότερη

- Ερχόμενη έκδοση FortiSIEM 7.0.3 ή νεότερη

- Ερχόμενη έκδοση FortiSIEM 6.7.9 ή νεότερη

- Ερχόμενη έκδοση FortiSIEM 6.6.5 ή νεότερη

- Ερχόμενη έκδοση FortiSIEM 6.5.3 ή νεότερη

- Ερχόμενη έκδοση FortiSIEM 6.4.4 ή νεότερη

Καθώς πρόκειται για ένα κρίσιμο ελάττωμα, συνιστάται να κάνετε

αναβάθμιση

σε μία από τις παραπάνω εκδόσεις FortiSIEM μόλις γίνουν διαθέσιμες.

Τα ελαττώματα της Fortinet στοχοποιούνται συνήθως από φορείς απειλών, συμπεριλαμβανομένων των συμμοριών ransomware, που τα χρησιμοποιούν για να αποκτήσουν αρχική πρόσβαση σε εταιρικά δίκτυα, επομένως η γρήγορη ενημέρωση κώδικα είναι ζωτικής σημασίας.

Η BleepingComputer ρώτησε το Fortinet πότε θα κυκλοφορήσουν οι άλλες εκδόσεις και θα ενημερώσει αυτήν την ιστορία όταν λάβουμε απάντηση.

VIA:

bleepingcomputer.com