Σήμερα, ο Ivanti προειδοποίησε για μια νέα ευπάθεια παράκαμψης ελέγχου ταυτότητας που επηρεάζει τις πύλες Connect Secure, Policy Secure και ZTA, προτρέποντας τους διαχειριστές να ασφαλίσουν

αμέσως

τις συσκευές τους.

Το ελάττωμα (CVE-2024-22024) οφείλεται σε μια αδυναμία XXE (XML eXternal Entities) στο στοιχείο SAML των πυλών που επιτρέπει στους απομακρυσμένους εισβολείς να αποκτήσουν πρόσβαση σε περιορισμένους πόρους σε μη επιδιορθωμένες συσκευές σε επιθέσεις χαμηλής πολυπλοκότητας χωρίς να απαιτείται αλληλεπίδραση ή έλεγχος ταυτότητας από τον χρήστη.

“Δεν έχουμε στοιχεία για την εκμετάλλευση πελατών από το CVE-2024-22024. Ωστόσο, είναι σημαντικό να λάβετε αμέσως μέτρα για να διασφαλίσετε ότι προστατεύεστε πλήρως,” Ivanti

είπε

.

“Για τους χρήστες άλλων υποστηριζόμενων εκδόσεων, το μετριασμό που κυκλοφόρησε στις 31 Ιανουαρίου αποκλείει επιτυχώς τα ευάλωτα τελικά σημεία έως ότου κυκλοφορήσουν οι υπόλοιπες ενημερώσεις κώδικα”, πρόσθεσε η εταιρεία σε

χωριστή συμβουλευτική

.

Η

πλατφόρμα

παρακολούθησης απειλών Shadowserver παρακολουθεί αυτήν τη στιγμή

περισσότερες από 20.000 πύλες VPN ICS εκτίθενται στο διαδίκτυο

με

πάνω από 6.000

στις Ηνωμένες Πολιτείες (ο Shodan παρακολουθεί αυτήν τη στιγμή

πάνω από 26.000

Ivanti ICS VPN που εκτίθενται στο Διαδίκτυο).

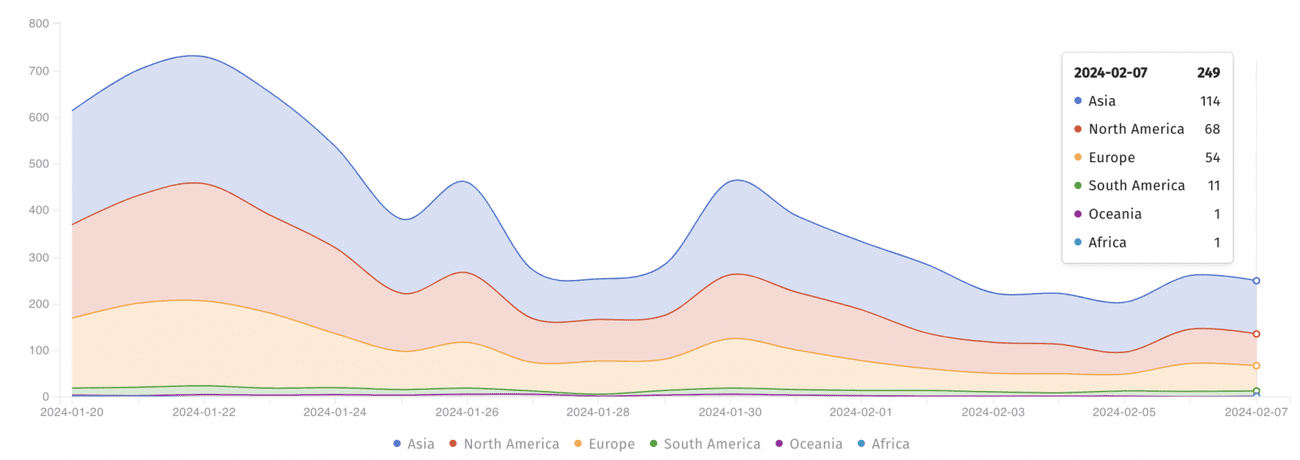

Shadowserver

επίσης παρακολουθεί

Οι παρουσίες του Ivanti Connect Secure VPN παραβιάζονται παγκοσμίως καθημερινά, με

σχεδόν 250 παραβιασμένες συσκευές

ανακαλύφθηκε την Τετάρτη 7 Φεβρουαρίου.

Καθημερινά παραβιασμένες συσκευές Ivanti ICS (Shadowserver)

Συσκευές Ivanti υπό βαριά στόχευση

Οι συσκευές Ivanti VPN έχουν στοχοποιηθεί σε επιθέσεις που αλυσοδούν την παράκαμψη ελέγχου ταυτότητας CVE-2023-46805 και τα σφάλματα έγχυσης εντολών CVE-2024-21887 ως μηδέν ημέρες από τον Δεκέμβριο του 2023.

Η εταιρεία προειδοποίησε για μια τρίτη ενεργή εκμετάλλευση

zero-day

(μια ευπάθεια πλαστογραφίας αιτημάτων από την πλευρά του διακομιστή που τώρα παρακολουθείται ως CVE-2024-21893) που είναι τώρα επίσης υπό μαζική εκμετάλλευση από πολλούς παράγοντες απειλών, επιτρέποντας στους εισβολείς να παρακάμψουν τον έλεγχο ταυτότητας σε μη επιδιορθωμένα ICS, IPS, και τις πύλες ZTA.

Ενημερωμένες εκδόσεις κώδικα ασφαλείας για τις εκδόσεις προϊόντων που επηρεάζονται από τα τρία ελαττώματα κυκλοφόρησαν στις 31 Ιανουαρίου. Η Ivanti παρέχει επίσης οδηγίες μετριασμού για συσκευές που δεν μπορούν να ασφαλιστούν αμέσως έναντι συνεχιζόμενων επιθέσεων ή εκδόσεων λογισμικού που εκτελούνται ακόμα σε αναμονή για ενημέρωση κώδικα.

Η Ivanti προέτρεψε τους πελάτες να

επαναφορά εργοστασιακών ρυθμίσεων όλων των ευάλωτων συσκευών

πριν από την ενημέρωση κώδικα για να μπλοκάρουν τις προσπάθειες των εισβολέων να αποκτήσουν επιμονή μεταξύ των αναβαθμίσεων λογισμικού.

Επιπλέον, η CISA διέταξε τις ομοσπονδιακές

υπηρεσίες

των ΗΠΑ την 1η Φεβρουαρίου να αποσυνδέσουν όλες τις ευάλωτες συσκευές VPN Ivanti από τα δίκτυά τους εντός 48 ωρών ως απάντηση στην εκτεταμένη στόχευση από πολλούς παράγοντες απειλών.

VIA:

bleepingcomputer.com