Ανακαλύφθηκε

μι

α νέα έκδοση του κακόβουλου λογισμικού XLoader Android που εκτελείται αυτόματα σε συσκευές που μολύνει, χωρίς να απαιτείται αλληλεπίδραση με τον χρήστη για την εκκίνηση.

Το XLoader, γνωστό και ως MoqHao, είναι ένα κακόβουλο λογισμικό Android που λειτουργεί και πιθανότατα δημιουργήθηκε από έναν παράγοντα απειλών με οικονομικά κίνητρα με το όνομα «Roaming Mantis», που είχε προηγουμένως δει να στοχεύει χρήστες στις ΗΠΑ, το Ηνωμένο Βασίλειο, τη Γερμανία, τη Γαλλία, την

Ιαπωνία

, τη Νότια Κορέα και την Ταϊβάν.

Οι εισβολείς διανέμουν κυρίως το κακόβουλο λογισμικό μέσω κειμένου SMS που περιέχει μια (συντομευμένη) διεύθυνση URL που οδηγεί σε έναν ιστότοπο που παρέχει ένα αρχείο εγκατάστασης

Android APK

για μια εφαρμογή για κινητά.

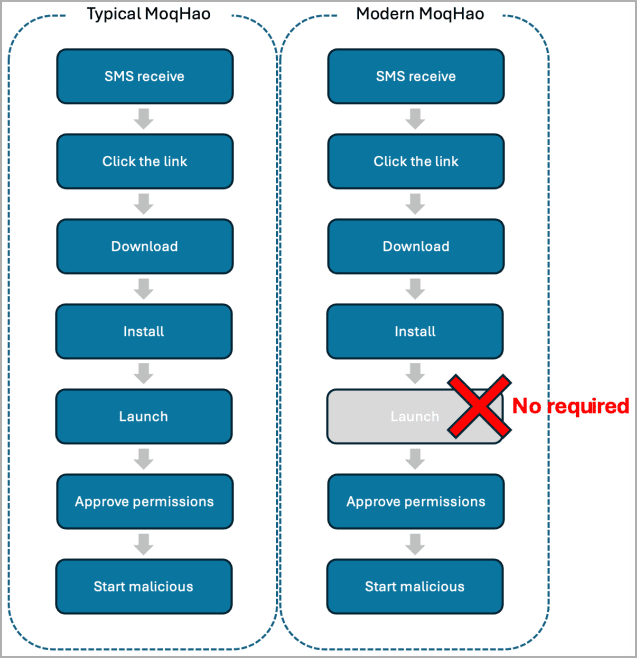

Ερευνητές στο McAfee αναφέρουν ότι οι πρόσφατες παραλλαγές XLoader επιδεικνύουν τη δυνατότητα αυτόματης εκκίνησης μετά την εγκατάσταση. Αυτό επιτρέπει στο κακόβουλο λογισμικό να εκτελείται κρυφά στο παρασκήνιο και να συλλέγει ευαίσθητες πληροφορίες χρήστη, μεταξύ άλλων.

Παλιές και νέες αλυσίδες μόλυνσης

(McAfee)

“Όσο η εφαρμογή είναι εγκατεστημένη, η κακόβουλη δραστηριότητά τους ξεκινά αυτόματα.”

εξηγεί η McAfee

ένας συνεργάτης του Android App Defense Alliance.

“Έχουμε ήδη αναφέρει αυτήν την

τεχν

ική στην Google και εργάζονται ήδη για την εφαρμογή μέτρων μετριασμού για την αποτροπή αυτού του τύπου αυτόματης εκτέλεσης σε μια μελλοντική έκδοση Android.”

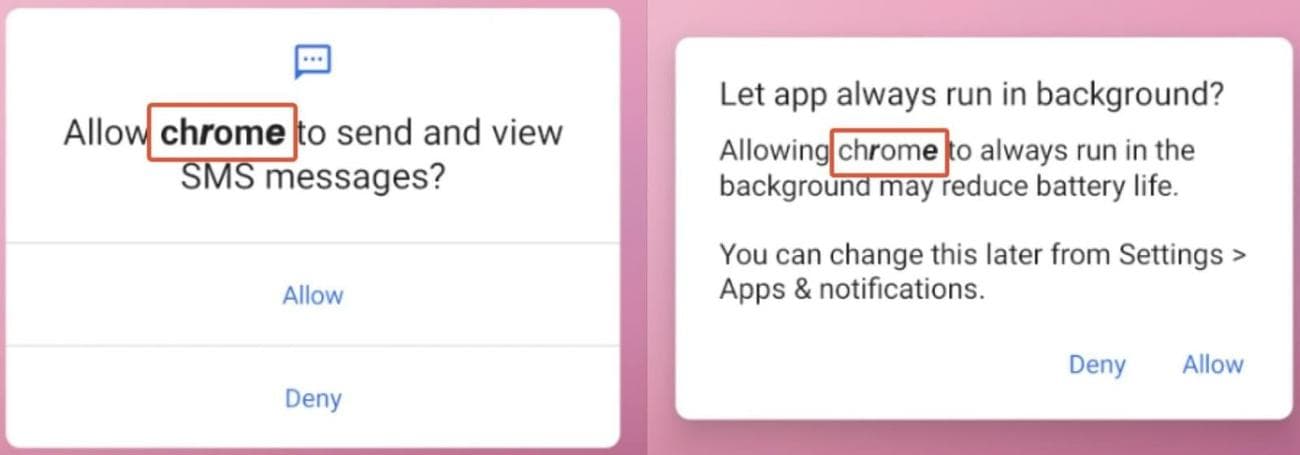

Για να θολώσει περαιτέρω την κακόβουλη εφαρμογή, το Roaming Mantis χρησιμοποιεί συμβολοσειρές Unicode για να συγκαλύψει τα κακόβουλα APK ως νόμιμο λογισμικό, ιδίως το πρόγραμμα περιήγησης ιστού Chrome.

Αιτήματα άδειας κατά την πρώτη εκκίνηση

(McAfee)

Αυτή η πλαστοπροσωπία είναι ζωτικής σημασίας για το επόμενο βήμα, το οποίο είναι να εξαπατήσει τον χρήστη ώστε να εγκρίνει επικίνδυνες άδειες στη

συσκευή

, όπως η αποστολή και πρόσβαση σε περιεχόμενο SMS, και να του επιτρέπεται να “τρέχει πάντα στο παρασκήνιο” προσθέτοντας μια εξαίρεση από τη Βελτιστοποίηση μπαταρίας του Android .

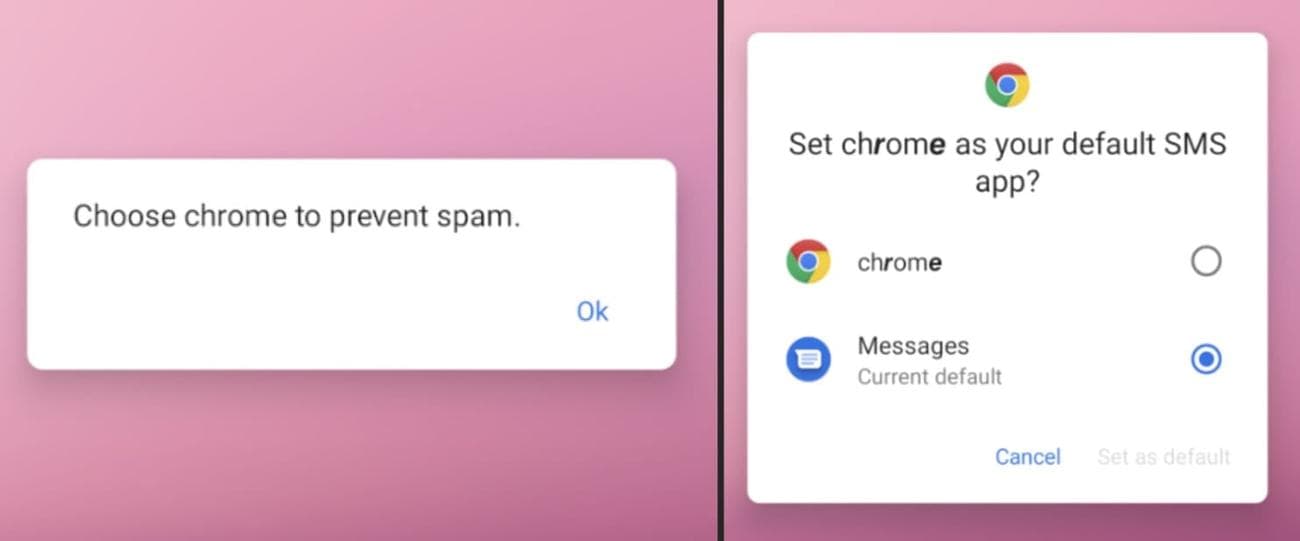

Δύσκολο αίτημα για ορισμό του κακόβουλου λογισμικού ως προεπιλεγμένης εφαρμογής για SMS

(McAfee)

Η ψεύτικη εφαρμογή Chrome ζητά επίσης από τον χρήστη να ορίσει τον εαυτό του ως την προεπιλεγμένη εφαρμογή SMS, υποστηρίζοντας ότι κάτι τέτοιο θα βοηθήσει στην αποφυγή ανεπιθύμητων μηνυμάτων.

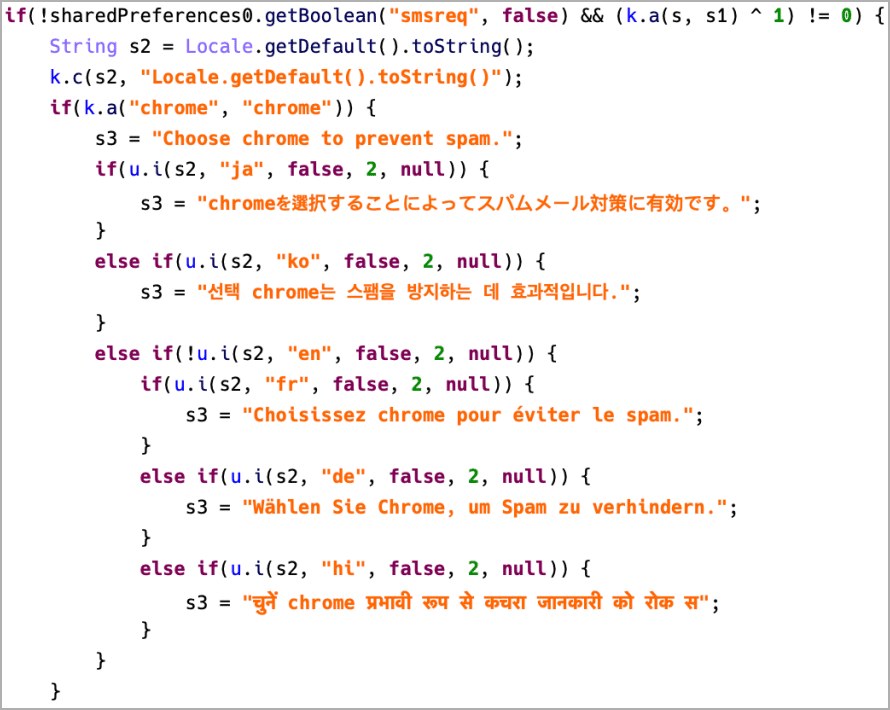

Τα αναδυόμενα μηνύματα που χρησιμοποιούνται σε αυτό το βήμα είναι διαθέσιμα στα Αγγλικά, Κορεατικά, Γαλλικά, Ιαπωνικά, Γερμανικά και Χίντι, τα οποία υποδεικνύουν τους τρέχοντες στόχους του XLoader.

Κωδικός για τη δημιουργία των αναδυόμενων μηνυμάτων

(McAfee)

Λειτουργία κακόβουλου λογισμικού

Η πρόσφατη επανάληψη του XLoader δημιουργεί κανάλια ειδοποιήσεων για την εκτέλεση προσαρμοσμένων επιθέσεων phishing στη συσκευή.

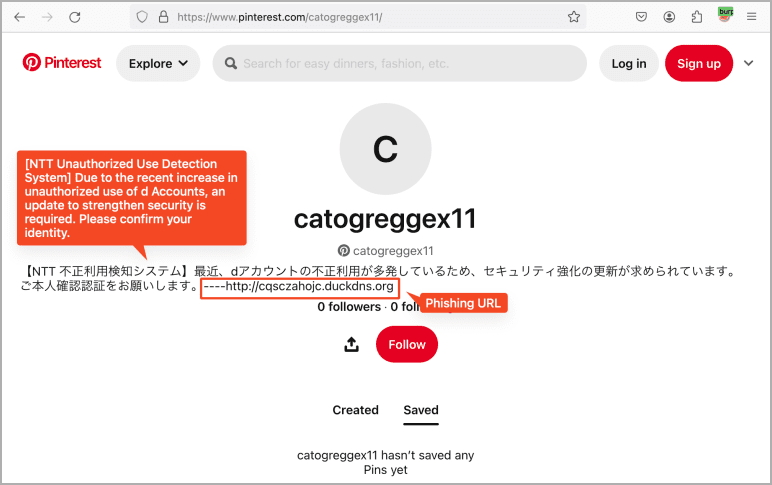

Εξάγει μηνύματα ηλεκτρονικού ψαρέματος και διευθύνσεις URL προορισμού από τα προφίλ του Pinterest, που είναι πιθανό να αποφύγουν τον εντοπισμό από την παρακολούθηση εργαλείων ασφαλείας για ύποπτες πηγές επισκεψιμότητας.

Προφίλ Pinterest που φιλοξενεί το μήνυμα ηλεκτρονικού ψαρέματος και τη διεύθυνση URL

(McAfee)

Επίσης, η χρήση του Pinterest επιτρέπει στους εισβολείς να αλλάζουν προορισμούς και μηνύματα ηλεκτρονικού ψαρέματος εν κινήσει χωρίς να διακινδυνεύουν να στείλουν μια ενημέρωση στο κακόβουλο λογισμικό στη συσκευή.

Εάν αυτό αποτύχει, το XLoader επανέρχεται στη χρήση μηνυμάτων ηλεκτρονικού ψαρέματος με σκληρό κώδικα που ειδοποιούν τον χρήστη για ένα πρόβλημα με τον τραπεζικό του λογαριασμό που του απαιτεί να προβεί σε ενέργειες.

Επιπλέον, το κακόβουλο λογισμικό μπορεί να εκτελέσει ένα ευρύ φάσμα εντολών (20 συνολικά) που λαμβάνονται από τον διακομιστή εντολών και ελέγχου (C2) μέσω του πρωτοκόλλου WebSocket.

Οι πιο σημαντικές εντολές XLoader είναι:

-

get_photo

: Μεταδίδει όλες τις φωτογραφίες στον διακομιστή ελέγχου, με κίνδυνο σημαντικών παραβιάσεων του απορρήτου. -

getSmsKW

: Στέλνει όλα τα μηνύματα SMS στον διακομιστή ελέγχου, διακινδυνεύοντας το απόρρητο με την πιθανή έκθεση ευαίσθητων πληροφοριών. -

αποστολή SMS

: Επιτρέπει στο κακόβουλο λογισμικό να στέλνει μηνύματα SMS, να διαδίδει το κακόβουλο λογισμικό ή να ενεργοποιεί το ηλεκτρονικό ψάρεμα μέσω πλαστοπροσωπίας. -

gcont

: Εξάγει ολόκληρη τη λίστα επαφών στον διακομιστή ελέγχου, με κίνδυνο παραβιάσεων του απορρήτου και ενεργοποιώντας το στοχευμένο ηλεκτρονικό ψάρεμα. -

getPhoneState

: Συλλέγει αναγνωριστικά συσκευής (IMEI, αριθμός SIM, αναγνωριστικό Android, σειριακός αριθμός), επιτρέποντας την παρακολούθηση. -

http

: Διευκολύνει την αποστολή αιτημάτων HTTP για λήψη κακόβουλου λογισμικού, εξαγωγή δεδομένων ή επικοινωνία C2.

Από την εμφάνισή του στη σκηνή απειλών για κινητά το 2015, το XLoader εξελίσσει με συνέπεια τις μεθοδολογίες επιθέσεων του, ενισχύοντας τις δυνατότητες και την αποτελεσματικότητά του stealth.

Η McAfee προειδοποιεί ότι οι νεότερες παραλλαγές του XLoader μπορεί να είναι ιδιαίτερα αποτελεσματικές καθώς απαιτούν ελάχιστη αλληλεπίδραση με τον χρήστη.

Λαμβάνοντας υπόψη ότι το κακόβουλο λογισμικό κρύβεται κάτω από το πρόσχημα του Chrome, η McAfee προτείνει τη χρήση ενός προϊόντος ασφαλείας που μπορεί να σαρώσει τη συσκευή και να ξεριζώσει αυτές τις απειλές με βάση γνωστούς δείκτες.

VIA:

bleepingcomputer.com