Οι πρόσφατες εκδόσεις του κακόβουλου λογισμικού Raspberry Robin είναι πιο κρυφές και εφαρμόζουν μονοήμερες εκμεταλλεύσεις που αναπτύσσονται μόνο σε συστήματα που είναι ευαίσθητα σε αυτά.

Οι εκμεταλλεύσεις μίας ημέρας αναφέρονται σε κώδικα που αξιοποιεί μια ευπάθεια που ο προγραμματιστής του επηρεαζόμενου λογισμικού επιδιορθώθηκε πρόσφατα, αλλά η επιδιόρθωση είτε δεν έχει αναπτυχθεί σε όλους τους πελάτες είτε δεν έχει εφαρμοστεί σε όλα τα ευάλωτα συστήματα.

Από τη στιγμή που ο προμηθευτής αποκαλύπτει την ευπάθεια, η οποία συνήθως συνοδεύεται από τη δημοσίευση μιας ενημέρωσης κώδικα, οι φορείς απειλών σπεύδουν να δημιουργήσουν ένα exploit και να το χρησιμοποιήσουν πριν η επιδιόρθωση διαδοθεί σε μεγάλο αριθμό συστημάτων.

Σύμφωνα με α

αναφορά από το Check Point

το Raspberry Robin χρησιμοποίησε πρόσφατα τουλάχιστον δύο εκμεταλλεύσεις για ελαττώματα 1 ημέρας, γεγονός που υποδεικνύει ότι ο χειριστής κακόβουλου λογισμικού είτε έχει τη δυνατότητα να αναπτύξει τον κώδικα είτε έχει πηγές που τον παρέχουν.

Υπόβαθρο Raspberry Robin

Το Raspberry Robin είναι ένα σκουλήκι που η Red Canary, μια εταιρεία διαχειριζόμενης ανίχνευσης και απόκρισης, εντόπισε για πρώτη φορά το 2021. Διαδίδεται κυρίως μέσω αφαιρούμενων συσκευών αποθήκευσης, όπως μονάδες USB, για να εδραιώσει τα μολυσμένα συστήματα και να διευκολύνει την ανάπτυξη πρόσθετων ωφέλιμων φορτίων.

Έχει συσχετιστεί με παράγοντες απειλών όπως το EvilCorp, το FIN11, το TA505, η συμμορία

ransomware

Clop και άλλες λειτουργίες κακόβουλου λογισμικού, αλλά οι δημιουργοί και οι συντηρητές του είναι άγνωστοι.

Από την ανακάλυψή του, το Raspberry Robin εξελίσσεται συνεχώς, προσθέτοντας νέα χαρακτηριστικά, τεχνικές αποφυγής και υιοθετώντας διάφορες μεθόδους διανομής. Ένα παράδειγμα τεχνάσματος φοροδιαφυγής που εφάρμοσε ήταν να ρίχνει πλαστά ωφέλιμα φορτία για να παραπλανήσει τους ερευνητές.

Η Check Point αναφέρει ότι έχει παρατηρήσει μια άνοδο στις λειτουργίες της Raspberry Robin από τον Οκτώβριο του 2023, με μεγάλα κύματα επίθεσης που στοχεύουν συστήματα σε όλο τον κόσμο.

Μια αξιοσημείωτη αλλαγή στις πρόσφατες καμπάνιες είναι η χρήση της πλατφόρμας Discord για την απόθεση κακόβουλων αρχείων αρχειοθέτησης στον στόχο, πιθανότατα μετά την αποστολή των συνδέσμων με email στον στόχο.

Τα αρχεία περιέχουν ένα εκτελέσιμο αρχείο με ψηφιακή υπογραφή (OleView.exe) και ένα κακόβουλο αρχείο DLL (aclui.dll) που φορτώνεται πλευρικά όταν το θύμα εκτελεί το εκτελέσιμο αρχείο, ενεργοποιώντας έτσι το Raspberry Robin στο σύστημα.

Στόχευση ελαττωμάτων n-day

Όταν το Raspberry Robin εκτελείται για πρώτη φορά σε έναν υπολογιστή, θα επιχειρήσει αυτόματα να αυξήσει τα προνόμια της συσκευής χρησιμοποιώντας μια ποικιλία εκμεταλλεύσεων 1 ημέρας.

Το Check Point υπογραμμίζει ότι η νέα καμπάνια Raspberry Robin αξιοποιεί εκμεταλλεύσεις για CVE-2023-36802 και CVE-2023-29360, δύο ευπάθειες κλιμάκωσης τοπικών προνομίων στο Microsoft Streaming

Service

Proxy και στο Windows TPM Device Driver.

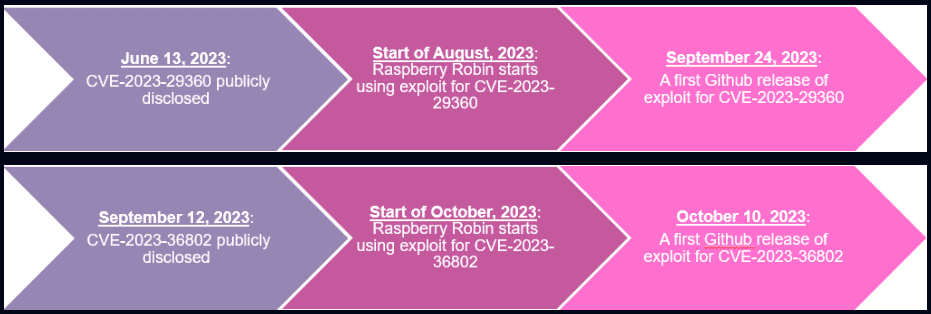

Και στις δύο περιπτώσεις, λένε οι ερευνητές, ο Raspberry Robin άρχισε να εκμεταλλεύεται τα ελαττώματα χρησιμοποιώντας ένα άγνωστο τότε exploit λιγότερο από ένα μήνα αφότου τα ζητήματα ασφαλείας αποκαλύφθηκαν δημόσια, στις 13 Ιουνίου και στις 12 Σεπτεμβρίου 2023.

Όπως φαίνεται στο παρακάτω διάγραμμα χρονοδιαγράμματος, το Raspberry Robin εκμεταλλεύτηκε τα δύο ελαττώματα προτού οι ερευνητές ασφαλείας δημοσιεύσουν για πρώτη φορά την απόδειξη του κώδικα εκμετάλλευσης ιδέας για τα δύο ελαττώματα.

Χρονοδιαγράμματα αποκάλυψης και εκμετάλλευσης

(Σημείο ελέγχου)

Συγκεκριμένα, όσον αφορά το CVE-2023-36802, το οποίο δίνει τη δυνατότητα στους εισβολείς να κλιμακώσουν τα προνόμιά τους σε επίπεδο SYSTEM,

ανέφερε η Cyfirma

ότι ένα exploit ήταν διαθέσιμο για αγορά στο

Dark Web

από τον Φεβρουάριο του 2023, επτά ολόκληρους μήνες πριν η Microsoft αναγνωρίσει και αντιμετωπίσει το ζήτημα.

Αυτό το χρονοδιάγραμμα υποδηλώνει ότι το Raspberry Robin αποκτά εκμεταλλεύσεις 1 ημέρας από εξωτερικές πηγές σχεδόν αμέσως μετά την αποκάλυψή τους, καθώς το κόστος τους ως μηδέν ημέρες είναι πιθανότατα υπερβολικό ακόμη και για μεγαλύτερες

επιχειρήσεις

εγκλήματος στον κυβερνοχώρο.

Το Check Point βρήκε στοιχεία που δείχνουν και αυτή τη θεωρία, καθώς τα exploits που χρησιμοποιήθηκαν από το Raspberry Robin δεν ήταν ενσωματωμένα στο κύριο στοιχείο 32-bit, αλλά αναπτύχθηκαν ως εξωτερικά εκτελέσιμα αρχεία 64-bit και δεν έχουν επίσης τη μεγάλη συσκότιση που παρατηρείται συνήθως με αυτό το κακόβουλο λογισμικό .

Νέοι μηχανισμοί φοροδιαφυγής

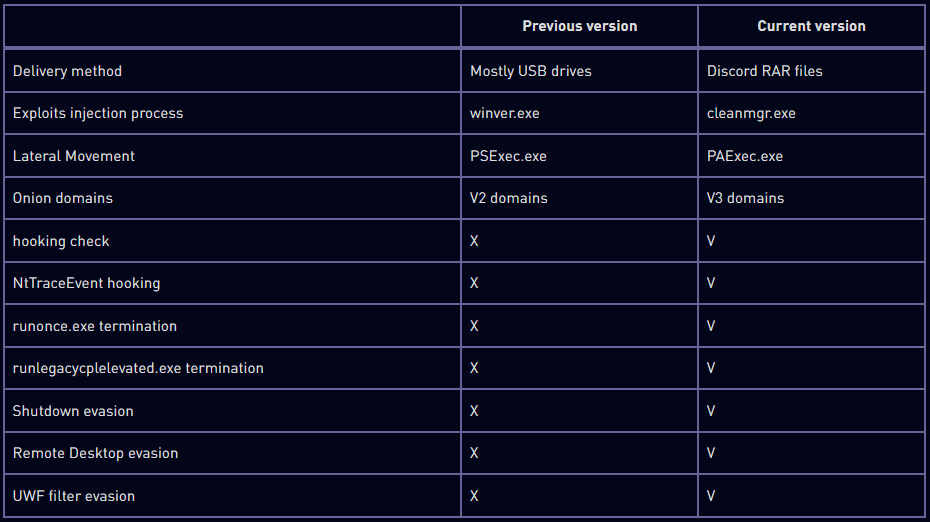

Η αναφορά του Check Point υπογραμμίζει επίσης αρκετές εξελίξεις στις τελευταίες παραλλαγές του Raspberry Robin, οι οποίες περιλαμβάνουν νέους μηχανισμούς κατά της ανάλυσης, διαφυγής και πλευρικής κίνησης.

Νέα συστήματα που εμφανίζονται σε πρόσφατες παραλλαγές

(Σημείο ελέγχου)

Για να αποφύγει τα εργαλεία ασφαλείας και τις άμυνες του λειτουργικού συστήματος, το κακόβουλο λογισμικό επιχειρεί τώρα να τερματίσει συγκεκριμένες διεργασίες όπως το “runlegacycplelevated.exe”, που σχετίζονται με τη χρήση ελέγχου λογαριασμού (UAC) και διορθώνει το NtTraceEvent API για να αποφύγει τον εντοπισμό από την παρακολούθηση συμβάντων για Windows (ETW).

Επιπλέον, το Raspberry Robin ελέγχει τώρα εάν ορισμένα API, όπως το «GetUserDefaultLangID» και το «GetModuleHandleW», είναι συνδεδεμένα συγκρίνοντας το πρώτο byte της συνάρτησης API για τον εντοπισμό τυχόν διεργασιών παρακολούθησης από προϊόντα ασφαλείας.

Μια άλλη ενδιαφέρουσα νέα τακτική είναι η εφαρμογή ρουτίνες που χρησιμοποιούν API όπως το “AbortSystemShutdownW” και το “ShutdownBlockReasonCreate” για την αποτροπή τερματισμών λειτουργίας του συστήματος που θα μπορούσαν να διακόψουν τη δραστηριότητα του κακόβουλου λογισμικού.

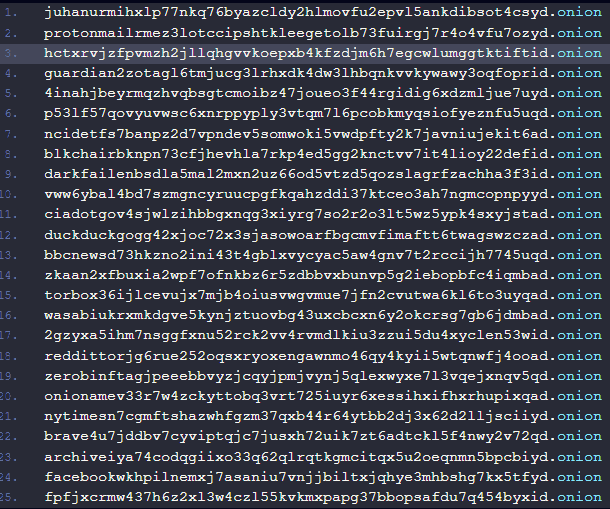

Για να αποκρύψει τις διευθύνσεις εντολών και ελέγχου (C2), το κακόβουλο λογισμικό πρώτα αλληλεπιδρά τυχαία με έναν από τους 60 σκληρά κωδικοποιημένους τομείς Tor που δείχνουν σε γνωστούς ιστότοπους για να κάνει τις αρχικές επικοινωνίες να φαίνονται καλοήθεις.

Τομείς Tor που χρησιμοποιούνται για τη δημιουργία ψευδούς κίνησης

(Σημείο ελέγχου)

Τέλος, το Raspberry Robin χρησιμοποιεί πλέον το PAExec.exe αντί για το PsExec.exe για τη λήψη του ωφέλιμου φορτίου απευθείας από την τοποθεσία φιλοξενίας. Αυτή η απόφαση πιθανότατα ελήφθη για να αυξήσει το μυστικό του, καθώς το PsExec.exe είναι γνωστό ότι χρησιμοποιείται κατάχρηση από χάκερ.

Οι ερευνητές πιστεύουν ότι το Raspberry Robin θα συνεχίσει να εξελίσσεται και θα προσθέτει νέα exploit στο οπλοστάσιό του, αναζητώντας κώδικα που δεν έχει δημοσιοποιηθεί. Με βάση τις παρατηρήσεις κατά την ανάλυση κακόβουλου λογισμικού, είναι πιθανό ότι οι χειριστές του κακόβουλου λογισμικού που δεν δημιουργεί είναι συνδεδεμένος με έναν προγραμματιστή που παρέχει τον κώδικα εκμετάλλευσης.

Check Point’s

κανω ΑΝΑΦΟΡΑ

παρέχει μια λίστα δεικτών συμβιβασμού για το Raspberry Robin, η οποία αποτελείται από κατακερματισμούς για το κακόβουλο λογισμικό, πολλούς τομείς στο δίκτυο Tor και διευθύνσεις URL Discord για τη λήψη του κακόβουλου αρχείου.

VIA:

bleepingcomputer.com