Ένα λογικό ελάττωμα μεταξύ του συστήματος προτάσεων πακέτων «command-not-found» του Ubuntu και του αποθετηρίου πακέτων snap θα μπορούσε να επιτρέψει στους εισβολείς να προωθήσουν κακόβουλα πακέτα Linux σε ανυποψίαστους χρήστες.

Το

πρόβλημα

προκύπτει από την ικανότητα του βοηθητικού προγράμματος να προτείνει πακέτα snap για εγκατάσταση όταν λείπουν χωρίς μηχανισμό επικύρωσης για να διασφαλίσει ότι τα πακέτα είναι αυθεντικά και ασφαλή.

Το κενό ανακαλύφθηκε από ερευνητές του Aqua Nautilus, οι οποίοι ανακάλυψαν ότι περίπου το 26% των εντολών πακέτων Advanced Package Tool (APT) κινδυνεύουν να πλαστογραφηθούν από κακόβουλα πακέτα snap, παρουσιάζοντας σημαντικό κίνδυνο αλυσίδας εφοδιασμού για Linux και

Windows

Subsystem for Linux (WSL). χρήστες.

Πρέπει να σημειωθεί ότι ενώ

Έκθεση του Aqua Nautilus

επικεντρώνεται στο Ubuntu, το πρόβλημα έχει ευρύτερες επιπτώσεις που εκτείνονται πέρα από τη δημοφιλή διανομή Linux.

Για παράδειγμα, τυχόν διανομές Ubuntu ή διανομές Linux που χρησιμοποιούν το βοηθητικό πρόγραμμα «command-not-found» από προεπιλογή, μαζί με το σύστημα πακέτων Snap, είναι επίσης ευάλωτα.

Έλλειψη ελέγχων σε όλα τα βήματα

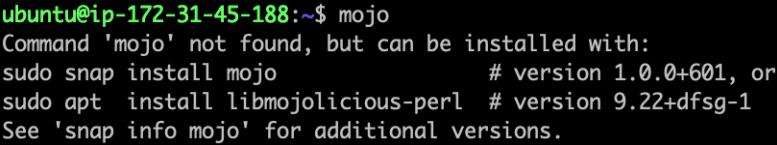

Το βοηθητικό πρόγραμμα “command-not-found” είναι ένα σενάριο Python που προτείνει πακέτα προς εγκατάσταση για να σας επιτρέψει να εκτελέσετε ένα συγκεκριμένο πρόγραμμα που δεν είναι εγκατεστημένο αυτήν τη στιγμή.

Για παράδειγμα, εάν θέλατε να εκτελέσετε το mojo, αλλά το πρόγραμμα δεν είναι εγκατεστημένο, το σενάριο εντολής-δεν-βρέθηκε θα προτείνει πακέτα για εγκατάσταση, ώστε να μπορείτε να χρησιμοποιήσετε την εντολή.

Πρόταση εγκατάστασης πακέτου

(Aqua Nautilus)

Ωστόσο, η ασφάλειά του προϋποθέτει ότι έχει διεξαχθεί η δέουσα επιμέλεια στα χαμηλότερα επίπεδα της αλυσίδας εφοδιασμού για να διασφαλιστεί ότι τα πακέτα που προτείνει το βοηθητικό πρόγραμμα είναι ασφαλή στην εγκατάσταση.

Ο μηχανισμός προτάσεων του βοηθητικού προγράμματος βασίζεται σε μια εσωτερική βάση δεδομένων για πακέτα APT και μια τακτικά ενημερωμένη βάση δεδομένων από το Snap Store για πακέτα snap, επιτρέποντας τις εντολές να συσχετίζονται με πακέτα.

Όπως εξηγεί το Aqua Nautilus, είναι σχετικά εύκολο για τους εισβολείς να δημοσιεύουν κακόβουλα στιγμιότυπα στο Snap Store, δεδομένης της

έλλειψη

ς αυστηρών διαδικασιών ελέγχου σε σύγκριση με τα πακέτα APT.

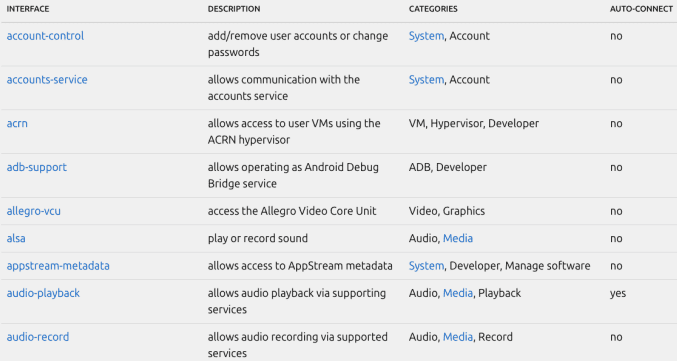

Τα πακέτα Snap μπορούν να δημοσιευτούν ως “αυστηρά” ή “κλασικά”, με το πρώτο να περιορίζει το λογισμικό σε περιβάλλον sandbox και το δεύτερο να παρέχει απεριόριστη πρόσβαση, όπως ακριβώς τα πακέτα APT.

Οι εισβολείς μπορούν να αναλάβουν τον κίνδυνο να δημοσιεύσουν τις κακές εφαρμογές τους ως “κλασικές”. Ωστόσο, αυτά απαιτούν μη αυτόματο έλεγχο πριν εγκριθούν και οι πιθανότητες να ξεπεράσετε αυτές τις αξιολογήσεις εάν η κακόβουλη λειτουργία αποκρύπτεται κατάλληλα είναι υψηλές.

Οι ερευνητές λένε ότι ακόμη και τα “αυστηρά” snaps είναι εξαιρετικά επικίνδυνα καθώς μπορούν να κάνουν κατάχρηση της επιλογής χρήσης “διεπαφών” για εκτεταμένη αλληλεπίδραση με εξωτερικούς πόρους ή με τον διακομιστή εμφάνισης του συστήματος υποδοχής.

ειδικά όταν χρησιμοποιείται το X11

επιτρέποντας ενδεχομένως την υποκλοπή άλλων εφαρμογών και

εκτέλεση keylogging

.

Μερικές από τις διαθέσιμες διασυνδέσεις Snap

(Aqua Nautilus)

Επιπλέον

, οι αναλυτές της Aqua υπογραμμίζουν τον κίνδυνο κατάχρησης της δυνατότητας αυτόματης ενημέρωσης των snap πακέτων για την παροχή «φρέσκων» εκμεταλλεύσεων σε ένα παραβιασμένο σύστημα που στοχεύει πρόσφατα ελαττώματα που ανακαλύφθηκαν.

Ένα σχετικό παράδειγμα αυτού του κινδύνου αφορά ελαττώματα πυρήνα Linux. Δεδομένου ότι τα πακέτα snap μοιράζονται τον ίδιο πυρήνα συστήματος με όλο το λογισμικό που εκτελείται στο σύστημα, μπορούν ενδεχομένως να εκμεταλλευτούν ένα ελάττωμα για να ξεφύγουν από το sandbox.

Κίνδυνοι τυπογραφικών καταλήψεων και πλαστοπροσωπίας

Όλα τα παραπάνω δημιουργούν το έδαφος για μια επικίνδυνη κατάσταση, εφόσον οι επιτιθέμενοι βρίσκουν έναν τρόπο να προωθήσουν τα πακέτα τους μέσω του βοηθητικού προγράμματος ‘command-not-found’, αλλά όπως εξηγούν οι αναλυτές, υπάρχει ένα άνετο περιθώριο και για αυτό.

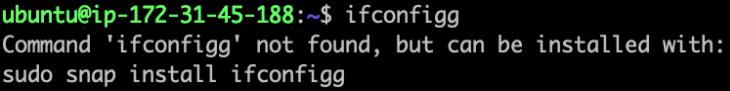

Το πρώτο και πιο απλό τέχνασμα είναι να συσχετίσετε εντολές που περιέχουν λάθη πληκτρολόγησης (π.χ. ‘ifconfigg’ αντί για ‘ifconfig’) με κακόβουλα πακέτα snap, οδηγώντας το βοηθητικό πρόγραμμα ‘command-not-found’ να προτείνει την εγκατάσταση κακόβουλου λογισμικού στον χρήστη. που είναι απίθανο να συνειδητοποιήσει το τυπογραφικό λάθος τους σε εκείνο το σημείο.

Δείχνοντας ένα επικίνδυνο πακέτο όταν ο χρήστης κάνει συνηθισμένο τυπογραφικό λάθος

(Aqua Nautilus)

Η δεύτερη μέθοδος περιλαμβάνει τους εισβολείς που εντοπίζουν και καταχωρούν αζήτητα snap ονόματα που οι χρήστες μπορεί να αναμένουν ότι υπάρχουν, συχνά επειδή αντιστοιχούν σε γνωστές εντολές ή ψευδώνυμα.

“Εάν ένας προγραμματιστής επιθυμεί το snap του να εκτελέσει μια εντολή που αποκλίνει από το

μορφή και δεν είναι απλά

πρέπει να ζητήσουν ψευδώνυμο», εξηγούν οι ερευνητές.

“Ένα τέτοιο αίτημα ξεκινά μια διαδικασία μη αυτόματης επανεξέτασης κατά την οποία ψηφίζεται το ζητούμενο ψευδώνυμο για να διασφαλιστεί ότι ευθυγραμμίζεται με την εφαρμογή.”

Ωστόσο, εάν οι προγραμματιστές δεν καταχωρήσουν ένα πραγματικό snap με αυτό το ψευδώνυμο, ένας παράγοντας απειλής μπορεί να ανεβάσει τα δικά του πακέτα με αυτό το όνομα, το οποίο στη συνέχεια θα προταθεί από το εργαλείο εντολής-μη-βρέθηκε.

Αυτή η προσέγγιση εκμεταλλεύεται ένα κενό στο σύστημα ονοματοδοσίας και ψευδωνυμίας των snaps, επιτρέποντας την πλαστοπροσωπία ενός νόμιμου λογισμικού χωρίς την ανάγκη αιτημάτων ψευδωνύμων, εκμεταλλευόμενοι ανεπιφύλακτα αλλά προβλέψιμα ονόματα.

Η τρίτη μέθοδος επίθεσης περιλαμβάνει την καταχώρηση κακόβουλων πακέτων snap για νόμιμα πακέτα APT, έτσι ώστε το βοηθητικό πρόγραμμα ‘command-not-found’ να προτείνει και τα δύο.

Ο Aqua Nautilus λέει ότι το 26% των εντολών μπορεί να αξιοποιηθεί με αυτόν τον τρόπο, καθώς πολλοί νόμιμοι εκδότες λογισμικού δεν έχουν διεκδικήσει το αντίστοιχο ψευδώνυμο πακέτου snap για το έργο τους, επιτρέποντας στους εισβολείς το περιθώριο εκμετάλλευσης.

Οι αναλυτές ασφαλείας λένε ότι ο όγκος εκμετάλλευσης των παραπάνω ζητημάτων είναι προς το παρόν άγνωστος, αλλά τουλάχιστον δύο περιπτώσεις έχουν έρθει στο φως (

1

,

2

).

Μερικά βήματα που μπορούν να ληφθούν για τον μετριασμό των κινδύνων περιλαμβάνουν χρήστες που επαληθεύουν την αυθεντικότητα των πακέτων που πρόκειται να εγκαταστήσουν, προγραμματιστές Snap που διαθέτουν ψευδώνυμο που καταχωρούν ονόματα παρόμοια με τις εφαρμογές τους και συντηρητές πακέτων APT που καταχωρούν το σχετικό όνομα Snap για εντολές.

VIA:

bleepingcomputer.com