Ένα νέο trojan iOS και Android με το όνομα «GoldPickaxe» χρησιμοποιεί ένα πρόγραμμα κοινωνικής μηχανικής για να ξεγελάσει τα θύματα να σαρώσουν τα πρόσωπά τους και τα έγγραφα ταυτότητάς τους, τα οποία πιστεύεται ότι χρησιμοποιούνται για τη δημιουργία deepfakes για μη εξουσιοδοτημένη τραπεζική πρόσβαση.

Το νέο

κακόβουλο λογισμικό

, που εντοπίστηκε από την Group-IB, είναι μέρος μιας σουίτας κακόβουλου λογισμικού που αναπτύχθηκε από την κινεζική ομάδα απειλών γνωστή ως «GoldFactory», η οποία είναι υπεύθυνη για άλλα στελέχη κακόβουλου λογισμικού όπως «GoldDigger», «GoldDiggerPlus» και «GoldKefu».

Η Group-IB αναφέρει ότι οι αναλυτές της παρατήρησαν επιθέσεις που στόχευαν κυρίως την περιοχή Ασίας-Ειρηνικού, κυρίως την Ταϊλάνδη και το Βιετνάμ. Ωστόσο, οι τεχνικές που χρησιμοποιούνται θα μπορούσαν να είναι αποτελεσματικές παγκοσμίως και υπάρχει ο κίνδυνος να υιοθετηθούν από άλλα στελέχη κακόβουλου λογισμικού.

Ξεκινά με επιθέσεις κοινωνικής μηχανικής

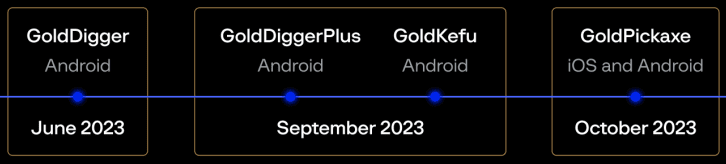

Η διανομή του Gold Pickaxe ξεκίνησε τον Οκτώβριο του

2023

και συνεχίζεται ακόμα. Θεωρείται μέρος μιας καμπάνιας GoldFactory που ξεκίνησε τον Ιούνιο του 2023 με το Gold Digger.

Χρονοδιάγραμμα καμπάνιας

(Group-IB)

Τα θύματα προσεγγίζονται μέσω μηνυμάτων ηλεκτρονικού ψαρέματος (phishing) ή σπασίματος στην εφαρμογή LINE που είναι γραμμένα στην τοπική τους γλώσσα, τα οποία υποδύονται κυβερνητικές αρχές ή υπηρεσίες.

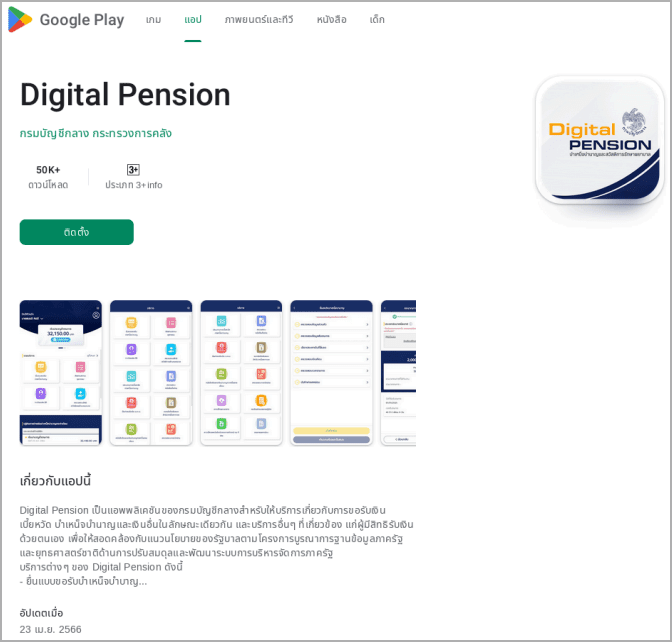

Τα μηνύματα επιχειρούν να τους εξαπατήσουν ώστε να εγκαταστήσουν δόλιες εφαρμογές, όπως μια ψεύτικη εφαρμογή «Digital Pension» που φιλοξενείται σε ιστότοπους που υποδύονται το Google Play.

Κακόβουλη εφαρμογή που φιλοξενείται σε έναν ψεύτικο ιστότοπο του Google Play

Πηγή: Group-IB

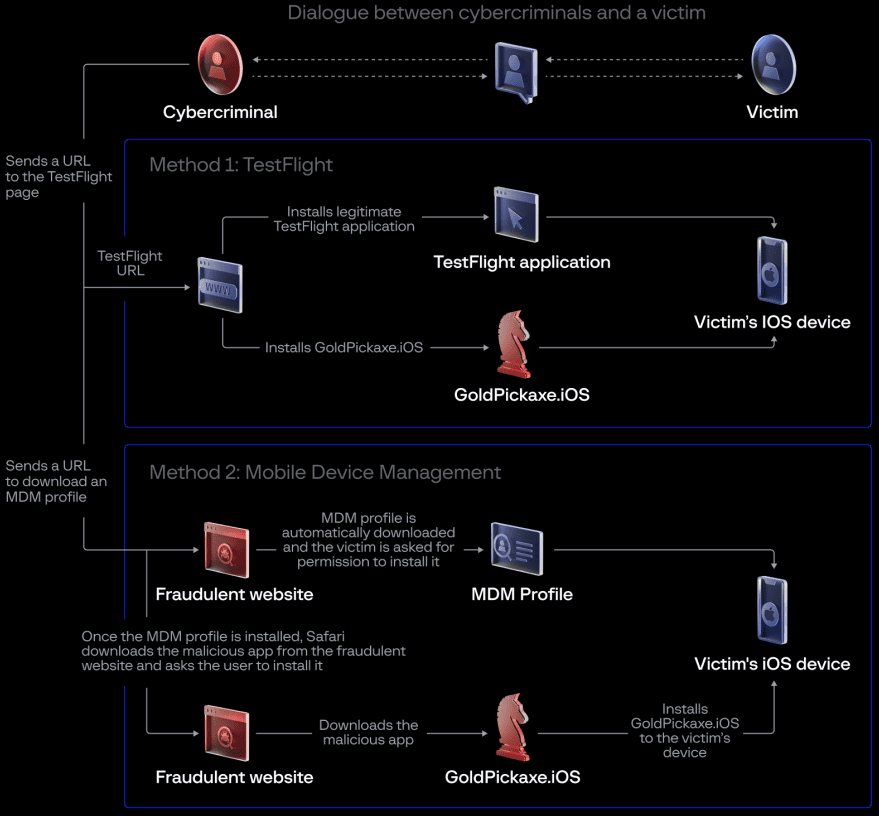

Για τους χρήστες iOS (iPhone), οι φορείς απειλών κατεύθυναν αρχικά τους στόχους σε μια διεύθυνση URL TestFlight για να εγκαταστήσουν την κακόβουλη εφαρμογή, επιτρέποντάς τους να παρακάμψουν την κανονική διαδικασία ελέγχου ασφαλείας.

Όταν η Apple αφαίρεσε την εφαρμογή TestFlight, οι επιτιθέμενοι στράφηκαν στο να δελεάσουν στόχους για να κατεβάσουν ένα κακόβουλο προφίλ Διαχείρισης φορητών συσκευών (MDM) που επιτρέπει στους παράγοντες της απειλής να αναλάβουν τον έλεγχο των συσκευών.

Αλυσίδα μόλυνσης iOS

Πηγή: Group-IB

Δυνατότητες Gold Pickaxe

Μόλις εγκατασταθεί ο trojan σε μια φορητή

συσκευή

με τη μορφή μιας ψεύτικης κυβερνητικής εφαρμογής, λειτουργεί ημιαυτόνομα, χειραγωγώντας λειτουργίες στο παρασκήνιο, καταγράφοντας το πρόσωπο του θύματος, υποκλοπή εισερχόμενων SMS, αιτήματα εγγράφων ταυτότητας και μεσολάβηση της κυκλοφορίας δικτύου μέσω του μολυσμένη συσκευή χρησιμοποιώντας “MicroSocks”.

Σε συσκευές iOS, το κακόβουλο λογισμικό δημιουργεί ένα κανάλι υποδοχής Ιστού για να λαμβάνει τις ακόλουθες εντολές:

-

ΧΤΥΠΟΣ καρδιας

: διακομιστής εντολών και ελέγχου ping (C2). -

μέσα σε αυτό

: αποστολή πληροφοριών συσκευής στο C2 -

upload_idcard

: ζητήστε από το θύμα να τραβήξει μια εικόνα της ταυτότητάς του -

πρόσωπο

: ζητήστε από το θύμα να τραβήξει

βίντεο

με το πρόσωπό του -

αναβαθμίζω

: εμφάνιση ψευδούς μηνύματος «συσκευή σε χρήση» για αποφυγή διακοπών -

άλμπουμ

: συγχρονισμός ημερομηνίας βιβλιοθήκης φωτογραφιών (διήθηση σε κάδο cloud) -

again_upload

: δοκιμάστε ξανά την εκχύλιση του προσώπου του θύματος βίντεο στον κάδο -

καταστρέφω

: σταματήστε το trojan

Τα αποτελέσματα της εκτέλεσης των παραπάνω εντολών κοινοποιούνται πίσω στο C2 μέσω αιτημάτων HTTP.

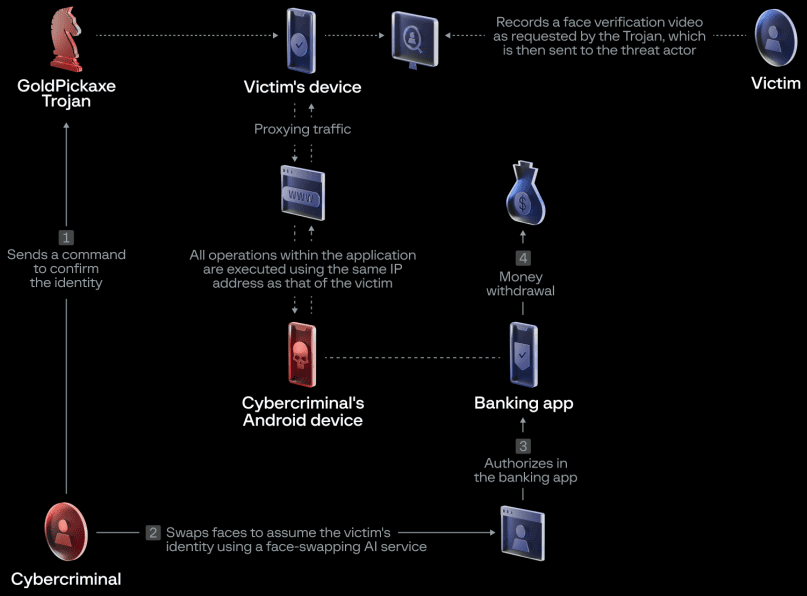

Πιθανή στρατηγική τραπεζικής απάτης

Πηγή: Group-IB

Το Group-IB λέει ότι η έκδοση Android του trojan εκτελεί περισσότερες κακόβουλες δραστηριότητες από ό,τι στο iOS λόγω των υψηλότερων περιορισμών ασφαλείας της Apple. Επίσης, στο Android, το trojan χρησιμοποιεί πάνω από 20 διαφορετικές ψευδείς εφαρμογές ως εξώφυλλο.

Για παράδειγμα, το GoldPickaxe μπορεί επίσης να εκτελέσει εντολές στο Android για πρόσβαση σε SMS, πλοήγηση στο σύστημα αρχείων, εκτέλεση κλικ στην οθόνη, ανέβασμα των 100 πιο πρόσφατων φωτογραφιών από το άλμπουμ του θύματος, λήψη και εγκατάσταση πρόσθετων πακέτων και προβολή ψεύτικων ειδοποιήσεων.

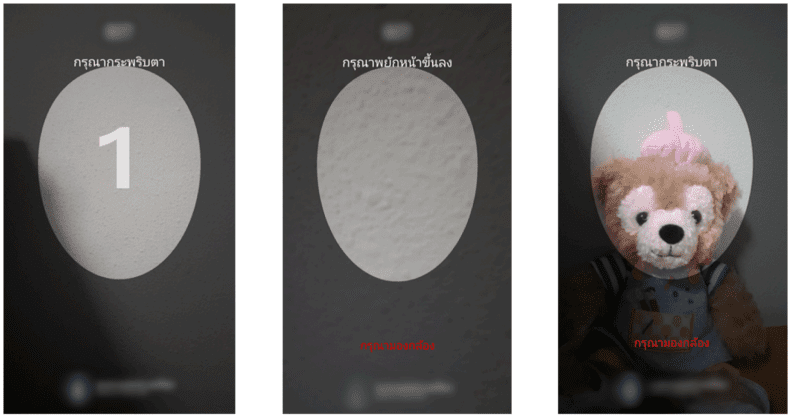

Διεπαφή λήψης προσώπου

Πηγή: Group-IB

Η χρήση των προσώπων των θυμάτων για τραπεζική απάτη αποτελεί υπόθεση και του Group-IB

επιβεβαιώθηκε από την αστυνομία της Ταϊλάνδης

με βάση το γεγονός ότι πολλά χρηματοπιστωτικά ιδρύματα πρόσθεσαν πέρυσι βιομετρικούς ελέγχους για συναλλαγές πάνω από ένα συγκεκριμένο ποσό.

Είναι σημαντικό να διευκρινιστεί ότι ενώ το GoldPickaxe μπορεί να κλέψει εικόνες από τηλέφωνα iOS και Android που δείχνουν το πρόσωπο του θύματος και να ξεγελάσει τους χρήστες ώστε να αποκαλύψουν το πρόσωπό τους στο βίντεο μέσω κοινωνικής μηχανικής, το κακόβουλο λογισμικό δεν παραβιάζει δεδομένα Face ID ούτε εκμεταλλεύεται οποιαδήποτε ευπάθεια στα δύο κινητά OSes.

Τα βιομετρικά δεδομένα που είναι αποθηκευμένα στους ασφαλείς θύλακες των συσκευών εξακολουθούν να είναι κατάλληλα

κρυπτο

γραφημένα και πλήρως απομονωμένα από εφαρμογές που εκτελούνται.

VIA:

bleepingcomputer.com