Χιλιάδες τελικά σημεία Ivanti Connect Secure και

Policy

Secure παραμένουν ευάλωτα σε πολλαπλά ζητή

ματ

α ασφάλειας που αποκαλύφθηκαν για πρώτη φορά πριν από περισσότερο από ένα μήνα και τα οποία ο προμηθευτής διόρθωση σταδιακά.

Τα ελαττώματα είναι CVE-2024-22024, CVE-2023-46805, CVE-2024-21887, CVE-2024-21893 και CVE-2024-21888. Η σοβαρότητά τους κυμαίνεται από υψηλή έως κρίσιμη και αφορούν την παράκαμψη ελέγχου ταυτότητας, την πλαστογράφηση αιτημάτων από την πλευρά του διακομιστή, την αυθαίρετη εκτέλεση εντολών και τα προβλήματα εισαγωγής εντολών.

Ορισμένα από αυτά τα

τρωτά σημεία

έχουν αναφερθεί ότι εκμεταλλεύονται παράγοντες των εθνικών κρατών προτού αξιοποιηθούν σε μεγαλύτερη κλίμακα από ένα ευρύ φάσμα παραγόντων απειλών.

Ξεκινώντας με το CVE-2024-22024, το ζήτημα είναι μια ευπάθεια XXE στο στοιχείο SAML των πυλών Ivanti Connect Secure, Policy Secure και ZTA που επιτρέπει μη εξουσιοδοτημένη πρόσβαση σε περιορισμένους πόρους.

Αποκαλύφθηκε για πρώτη φορά την περασμένη εβδομάδα και χωρίς να έχει επιβεβαιωθεί ακόμη ενεργή εκμετάλλευση, ο πωλητής ενημέρωσε ότι είναι κρίσιμο να εφαρμοστούν άμεσα διαθέσιμες ενημερώσεις ασφαλείας ή μετριασμούς, εάν δεν υπάρχει διαθέσιμη ενημέρωση κώδικα.

Ενα

Έκθεση Akamai που δημοσιεύτηκε σήμερα

αναφέρει ότι η δραστηριότητα σάρωσης που στοχεύει αυτό το συγκεκριμένο ελάττωμα έχει ήδη ξεκινήσει, με 240.000 αιτήματα και 80 IP που προσπαθούν να στείλουν ωφέλιμο φορτίο στις 11 Φεβρουαρίου 2024.

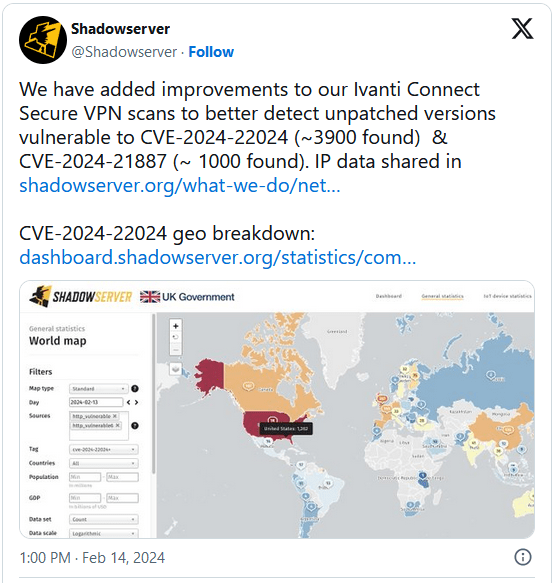

Η υπηρεσία παρακολούθησης απειλών Shadowserver αναφέρει ότι οι σαρώσεις στο διαδίκτυο δείχνουν περισσότερα από 3.900 τελικά σημεία Ivanti ευάλωτα στο CVE-2024-22024. Τα περισσότερα από αυτά βρίσκονται στις Ηνωμένες Πολιτείες (1.262).

Ο οργανισμός είδε περίπου 1.000 τελικά σημεία Ivanti που εξακολουθούν να είναι ευάλωτα στο CVE-2024-21887, ένα ελάττωμα που επιτρέπει σε πιστοποιημένους διαχειριστές να εκτελούν αυθαίρετες εντολές σε ευάλωτες συσκευές στέλνοντας ειδικά κατασκευασμένα αιτήματα.

Το θέμα ευπάθειας αποκαλύφθηκε για πρώτη φορά ως μηδενική ημέρα στις 10 Ιανουαρίου 2024 και φέρεται να το εκμεταλλεύτηκαν Κινέζοι χάκερ, μαζί με το CVE-2023-46805, ένα ζήτημα παράκαμψης ελέγχου ταυτότητας.

Yutaka Sejiyama

ένας ερευνητής ασφαλείας στη Macnica, μοιράστηκε τα αποτελέσματα σάρωσης Shodan με την BleepingComputer νωρίτερα

σήμερα

, αναφέροντας ότι στις 15 Φεβρουαρίου 2024, 00:15 UTC, υπήρχαν 13.636 διακομιστές Ivanti που δεν είχαν ακόμη εφαρμόσει ενημερώσεις κώδικα για CVE-2024-21893, CVE -2024-21888, CVE-2023-46805 και CVE-2024-21887.

Οι ενημερώσεις ασφαλείας για αυτές τις τέσσερις ευπάθειες έγιναν διαθέσιμες από την Ivanti πριν από περισσότερο από ένα μήνα, στις 31 Ιανουαρίου 2024.

Σύμφωνα με τον ερευνητή, ο συνολικός αριθμός των διακομιστών Ivanti που εκτίθενται στο διαδίκτυο είναι 24.239, που σημαίνει ότι περισσότεροι από τους μισούς από αυτούς παραμένουν χωρίς επιδιόρθωση.

Όσον αφορά το CVE-2024-22024, το οποίο αποκαλύφθηκε και διορθώθηκε στις 8 Φεβρουαρίου 2024, η έρευνα της Sejiyama δείχνει ένα παγκόσμιο ποσοστό επιδιόρθωσης μόλις 21,1% από σήμερα, αφήνοντας 19.132 διακομιστές εκτεθειμένους στο επικίνδυνο ελάττωμα μη εξουσιοδοτημένης πρόσβασης.

Δυστυχώς, τα ελαττώματα που επηρεάζουν τα προϊόντα Ivanti αποκαλύφθηκαν σε σύντομο χρονικό διάστημα, δίνοντας στον διαχειριστή λίγο χρόνο να προετοιμαστεί για την

εφαρμογή

των επιδιορθώσεων.

Αυτό περιπλέκει τις προσπάθειες αποκατάστασης και αυξάνει τον κίνδυνο τα συστήματα Ivanti να παραμείνουν ευάλωτα για παρατεταμένες περιόδους, παρέχοντας στους φορείς απειλής έναν μεγάλο κατάλογο πιθανών θυμάτων.

Ενημέρωση 15/2

– Προστέθηκαν στατιστικά αναφοράς Akamai

VIA:

bleepingcomputer.com