Οι

ερευνητές

ασφαλείας προειδοποιούν για χάκερ που κάνουν κατάχρηση της υπηρεσίας Google Cloud Run για να διανείμουν τεράστιους όγκους τραπεζικών trojans όπως οι Astaroth, Mekotio και Ousaban.

Το Google Cloud Run επιτρέπει στους χρήστες να αναπτύσσουν υπηρεσίες frontend και backend, ιστότοπους ή εφαρμογές, να χειρίζονται φόρτους

εργασία

ς χωρίς την προσπάθεια διαχείρισης μιας υποδομής ή κλιμάκωσης.

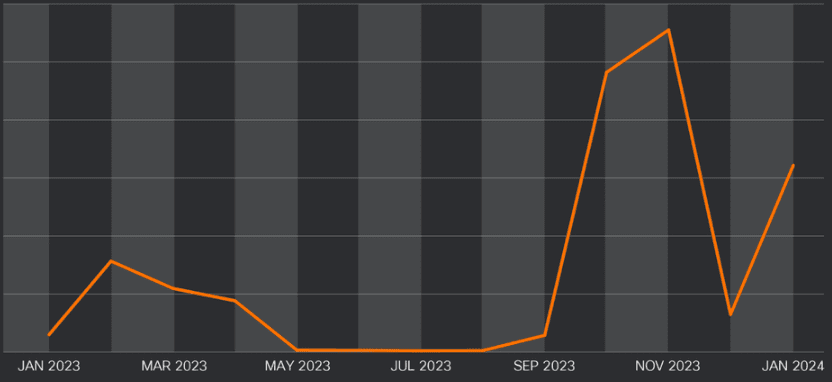

Ερευνητές Cisco Talos

παρατήρησε μια τεράστια άνοδο

στην κατάχρηση της υπηρεσίας της Google για διανομή κακόβουλου λογισμικού από τον Σεπτέμβριο του 2023, όταν Βραζιλιάνοι ηθοποιοί ξεκίνησαν καμπάνιες χρησιμοποιώντας αρχεία εγκατάστασης MSI για την ανάπτυξη ωφέλιμων φορτίων κακόβουλου λογισμικού.

Η έκθεση των ερευνητών σημειώνει ότι το Google Cloud Run έχει γίνει ελκυστικό για τους εγκληματίες του κυβερνοχώρου τον τελευταίο καιρό λόγω της οικονομικής αποδοτικότητάς του και της ικανότητάς του να παρακάμπτει τυπικά μπλοκ και φίλτρα ασφαλείας.

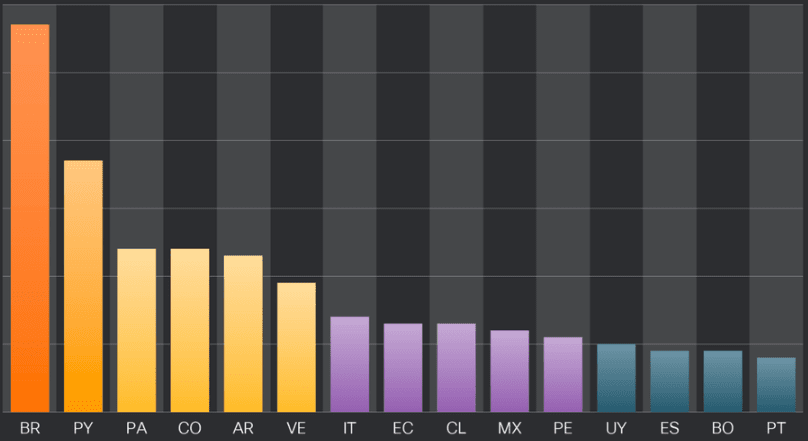

Όγκος μηνυμάτων ηλεκτρονικού ψαρέματος που συνδέονται με το Google Cloud Run

(Cisco)

Αλυσίδα επίθεσης

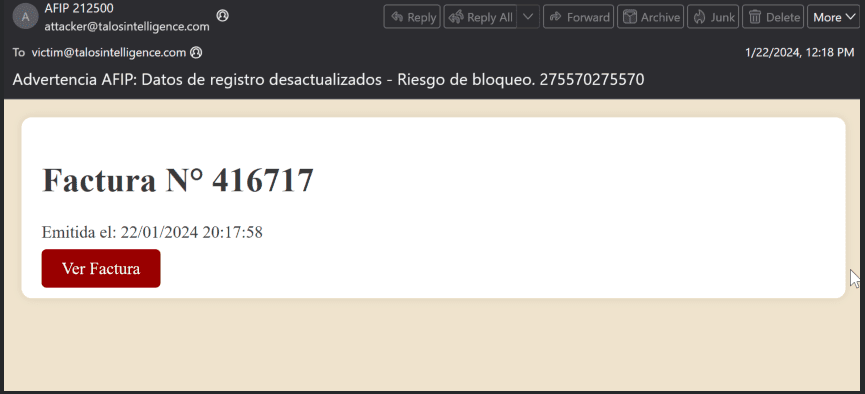

Οι επιθέσεις ξεκινούν με μηνύματα ηλεκτρονικού ψαρέματος (phishing) προς πιθανά θύματα, τα οποία έχουν σχεδιαστεί για να εμφανίζονται ως νόμιμες επικοινωνίες για τιμολόγια, οικονομικές καταστάσεις ή μηνύματα από την τοπική κυβέρνηση και τις φορολογικές υπηρεσίες.

Οι ερευνητές λένε ότι τα περισσότερα

email

στην καμπάνια είναι στα ισπανικά, καθώς στοχεύουν χώρες της Λατινικής Αμερικής, αλλά υπάρχουν και περιπτώσεις όπου η γλώσσα που χρησιμοποιείται είναι η ιταλική.

Δείγμα ηλεκτρονικού “ψαρέματος” που χρησιμοποιήθηκε στην καμπάνια

(Cisco)

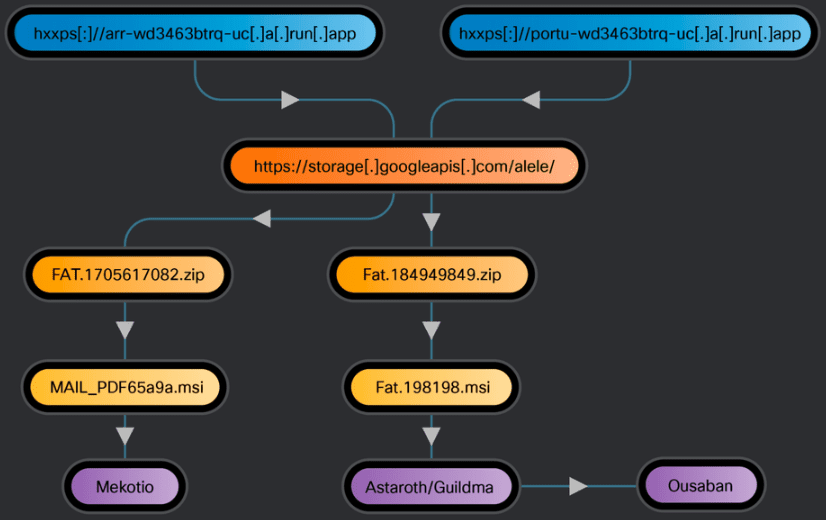

Τα μηνύματα ηλεκτρονικού ταχυδρομείου συνοδεύονται από συνδέσμους που ανακατευθύνονται σε κακόβουλες υπηρεσίες ιστού που φιλοξενούνται στο Google Cloud Run.

Σε ορισμένες περιπτώσεις, η παράδοση ωφέλιμου φορτίου γίνεται μέσω αρχείων MSI. Σε άλλα παραδείγματα, η υπηρεσία εκδίδει μια ανακατεύθυνση 302 σε μια τοποθεσία Google

Cloud Storage

, όπου αποθηκεύεται ένα αρχείο ZIP με ένα κακόβουλο αρχείο MSI.

Η αλυσίδα διανομής κακόβουλου λογισμικού

(Cisco)

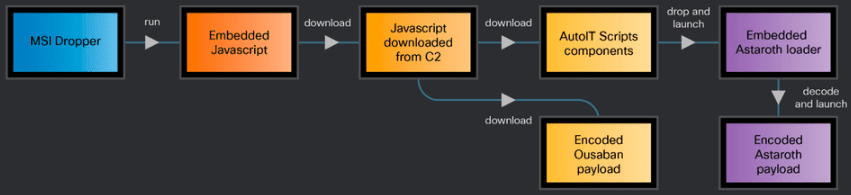

Όταν το θύμα εκτελεί τα κακόβουλα αρχεία MSI, νέα στοιχεία και ωφέλιμα φορτία κατεβαίνουν και εκτελούνται στο σύστημα.

Στις περιπτώσεις που παρατηρήθηκαν, η παράδοση ωφέλιμου φορτίου σε δεύτερο στάδιο πραγματοποιείται με κατάχρηση του νόμιμου εργαλείου των Windows «BITSAdmin».

Τέλος, το κακόβουλο λογισμικό επιβεβαιώνει την επιμονή στο σύστημα του θύματος να επιβιώνει από τις επανεκκινήσεις προσθέτοντας αρχεία LNK (‘sysupdates.setup.lnk’) στο φάκελο Startup, ρυθμισμένο να εκτελεί μια εντολή PowerShell που εκτελεί το σενάριο μόλυνσης (‘AutoIT’) .

Η αλυσίδα εκτέλεσης του Astaroth

(Cisco)

Λεπτομέρειες κακόβουλου λογισμικού

Οι καμπάνιες που καταχρώνται το Google Cloud Run περιλαμβάνουν τρία τραπεζικά trojans: Astaroth/Guildma, Mekotio και Ousaban. Καθένα έχει σχεδιαστεί για να διεισδύει στα συστήματα κρυφά, να καθιερώνει επιμονή και να διεισδύει ευαίσθητα οικονομικά δεδομένα που μπορούν να χρησιμοποιηθούν για την ανάληψη τραπεζικών λογαριασμών.

Το Astaroth έρχεται με προηγμένες τεχνικές αποφυγής. Αρχικά επικεντρώθηκε στα θύματα της Βραζιλίας, αλλά τώρα στοχεύει πάνω από 300 χρηματοπιστωτικά ιδρύματα σε 15 χώρες της Λατινικής Αμερικής. Πρόσφατα, το κακόβουλο λογισμικό άρχισε να συλλέγει διαπιστευτήρια για υπηρεσίες ανταλλαγής κρυπτονομισμάτων.

Χρησιμοποιώντας καταγραφή πληκτρολογίου, καταγραφή οθόνης και παρακολούθηση από το πρόχειρο, η Astaroth όχι μόνο κλέβει ευαίσθητα δεδομένα, αλλά επίσης παρεμποδίζει και χειρίζεται την

κυκλοφορία

του Διαδικτύου για να καταγράψει τραπεζικά διαπιστευτήρια.

Τραπεζικά ιδρύματα που στοχεύουν η Astaroth

(Cisco)

Το Mekotio δραστηριοποιείται επίσης αρκετά χρόνια και εστιάζει στην περιοχή της Λατινικής Αμερικής.

Είναι γνωστό για την κλοπή τραπεζικών διαπιστευτηρίων, προσωπικών πληροφοριών και την εκτέλεση δόλιων συναλλαγών. Μπορεί επίσης να χειριστεί τα προγράμματα περιήγησης ιστού για να ανακατευθύνει τους χρήστες σε ιστότοπους ηλεκτρονικού ψαρέματος (phishing).

Τέλος, το Ousaban είναι ένα τραπεζικό trojan που έχει τη δυνατότητα καταγραφής πληκτρολογίων, λήψης στιγμιότυπων οθόνης και phishing για τραπεζικά διαπιστευτήρια χρησιμοποιώντας ψεύτικες (δηλ. κλωνοποιημένες) πύλες τραπεζών.

Η Cisco Talos σημειώνει ότι το Ousaban παραδίδεται σε μεταγενέστερο στάδιο της αλυσίδας μόλυνσης Astaroth, υποδεικνύοντας μια πιθανή συνεργασία μεταξύ των χειριστών των δύο οικογενειών κακόβουλου λογισμικού ή ενός μεμονωμένου παράγοντα απειλής που διαχειρίζεται και τα δύο.

Επικοινωνήσαμε με την Google για λεπτομέρειες σχετικά με το τι σχεδιάζει να κάνει η εταιρεία για να αντιμετωπίσει αυτήν την απειλή, αλλά δεν έχουμε λάβει νέα μέχρι την ώρα της δημοσίευσης.

VIA:

bleepingcomputer.com