Clop ransomware που πιθανότατα εκμεταλλεύεται το MOVEit zero-day από το 2021

Η συμμορία

ransomware

Clop αναζητά τρόπους για να εκμεταλλευτεί ένα επιδιορθωμένο πλέον zero-day στη λύση MOVEit Transfer διαχειριζόμενης μεταφοράς αρχείων (MFT) από το 2021, σύμφωνα με τους ειδικούς ασφαλείας της Kroll.

Κατά την ανάλυση αρχείων καταγραφής σε δίκτυα μερικών πελατών που έχουν παραβιαστεί κατά τη διάρκεια της έρευνας για πρόσφατες επιθέσεις κλοπής δεδομένων Clop που στοχεύουν ευάλωτες περιπτώσεις μεταφοράς MOVEit, βρήκαν κακόβουλη δραστηριότητα που ταιριάζει με τη μέθοδο που χρησιμοποιούσε η συμμορία για την ανάπτυξη του πρόσφατα ανακαλυφθέντος κελύφους ιστού LemurLoot.

“Η δραστηριότητα κατά την περίοδο 27-28 Μαΐου φάνηκε να είναι μια αυτοματοποιημένη αλυσίδα επίθεσης εκμετάλλευσης που τελικά είχε ως αποτέλεσμα την ανάπτυξη του κελύφους ιστού human2.aspx. Η εκμετάλλευση επικεντρώθηκε γύρω από την αλληλεπίδραση μεταξύ δύο νόμιμων στοιχείων του MOVEit Transfer: moveitisapi/moveitisapi.dll και guestaccess.aspx, “Kroll

είπε

.

“Η ανασκόπηση του Kroll των αρχείων καταγραφής των υπηρεσιών πληροφοριών

Internet

της

Microsoft

(IIS) των επηρεαζόμενων πελατών βρήκε στοιχεία παρόμοιας δραστηριότητας σε πολλά περιβάλλοντα πελατών πέρυσι (Απρίλιος 2022) και σε ορισμένες περιπτώσεις ήδη από τον Ιούλιο του 2021.”

Ανακάλυψαν επίσης ότι οι φορείς απειλών δοκίμαζαν τρόπους συλλογής και εξαγωγής ευαίσθητων δεδομένων από παραβιασμένους διακομιστές MOVEit Transfer ήδη από τον Απρίλιο του 2022, πιθανότατα με τη βοήθεια αυτοματοποιημένων εργαλείων.

Clop συλλογή πληροφοριών θυμάτων τον Απρίλιο του 2022 (Kroll)

“Ο Kroll παρατήρησε δραστηριότητα συνεπή με την εκμετάλλευση του MOVEit Transfer που πραγματοποιήθηκε συλλογικά στις 27 Απριλίου 2022, 15–16 Μαΐου 2023 και 22 Μαΐου 2023, υποδεικνύοντας ότι οι φορείς δοκίμαζαν την πρόσβαση σε οργανισμούς μέσω πιθανών αυτοματοποιημένων μέσων και απέσυραν πληροφορίες από το MOVEit Μεταφέρετε διακομιστές για να προσδιορίσετε τον οργανισμό στον οποίο είχαν πρόσβαση», αποκαλύπτει η έκθεση.

Η αυτοματοποιημένη κακόβουλη δραστηριότητα εμφανίστηκε σε πολύ μεγαλύτερη κλίμακα ξεκινώντας στις 15 Μαΐου 2023, ακριβώς πριν από την έναρξη της μαζικής εκμετάλλευσης σφαλμάτων μηδενικής ημέρας στις 27 Μαΐου.

Αυτό ταίριαζε επίσης με παρόμοιες εντολές που εκδόθηκαν με μη αυτόματο τρόπο σε διακομιστές MOVEit Transfer τον Ιούλιο του 2021, υποδεικνύοντας ότι η συμμορία ransomware περίμενε μέχρι να έχει τα εργαλεία για να ξεκινήσει την τελική επίθεση στα τέλη Μαΐου 2023.

Οι διακομιστές «εκατοντάδων εταιρειών» φέρεται να παραβιάστηκαν

Το Σαββατοκύριακο, η συμμορία ransomware Clop είπε στο Bleepingomputer ότι βρισκόταν πίσω από πρόσφατες επιθέσεις κλοπής δεδομένων που τους επέτρεψαν να παραβιάσουν τους διακομιστές MOVEit Transfer που φέρεται ότι ανήκαν σε «εκατοντάδες εταιρείες».

Ενώ τα λόγια των παραγόντων απειλών δεν μπορούν να ληφθούν υπόψη, η δήλωση του Clop επιβεβαίωσε μια αναφορά της Microsoft που συνδέει τις επιθέσεις με την ομάδα

hacking

που παρακολουθούν ως Lace Tempest (επίσης γνωστή ως TA505 και FIN11).

“Η Microsoft αποδίδει επιθέσεις που εκμεταλλεύονται την ευπάθεια CVE-2023-34362 MOVEit Transfer 0-day στο Lace Tempest, γνωστό για τις λειτουργίες ransomware και τη λειτουργία του ιστότοπου εκβιασμού Clop”, η ομάδα της Microsoft Threat Intelligence

ανέβασε στο Twitter

ΚΥΡΙΑΚΗ βραδυ.

«Ο ηθοποιός της απειλής έχει χρησιμοποιήσει παρόμοια τρωτά σημεία στο παρελθόν για να κλέψει δεδομένα και να εκβιάσει θύματα».

Η ομάδα Clop για το έγκλημα στον κυβερνοχώρο βρισκόταν επίσης πίσω από άλλες εκστρατείες κλοπής δεδομένων υψηλού αντίκτυπου που στοχεύουν άλλες πλατφόρμες διαχειριζόμενης μεταφοράς αρχείων, συμπεριλαμβανομένης της μηδενικής εκμετάλλευσης διακομιστών Accellion FTA τον Δεκέμβριο του 2020, των επιθέσεων 2021 SolarWinds Serv-U Managed File Transfer, της μαζικής εκμετάλλευσης μια GoAnywhere MFT μηδενική ημέρα τον Ιανουάριο του 2023.

Από τότε που εντοπίστηκαν οι επιθέσεις κλοπής δεδομένων MOVEit του Clop, οι πρώτοι οργανισμοί που παραβιάστηκαν ως αποτέλεσμα άρχισαν σιγά σιγά να εμφανίζονται, με τον πάροχο λύσεων μισθοδοσίας και ανθρώπινου δυναμικού στο Ηνωμένο Βασίλειο, Zellis, να αναφέρει ότι υπέστησαν παραβίαση δεδομένων που πιθανότατα θα επηρεάσει και ορισμένους από τους πελάτες του.

Οι πελάτες της Zellis που έχουν ήδη επιβεβαιώσει ότι επηρεάστηκαν περιλαμβάνουν την ιρλανδική εταιρεία σημαίας Aer Lingus και τη βρετανική εταιρεία σημαίας British Airways.

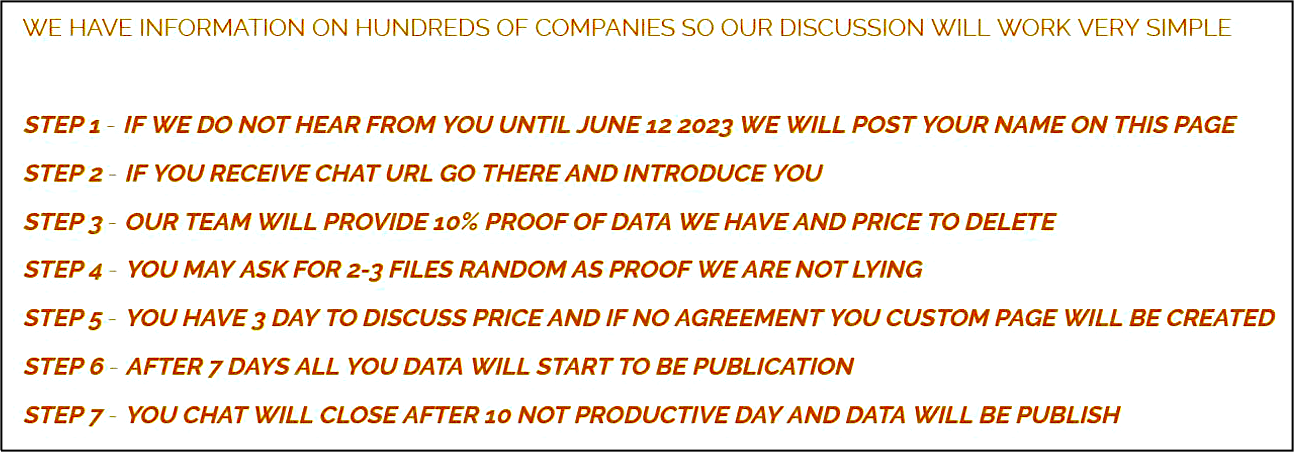

Ο Clop έχει απειλήσει όλους τους επηρεαζόμενους οργανισμούς να επικοινωνήσουν και να διαπραγματευτούν για λύτρα εάν δεν θέλουν τα δεδομένα τους να διαρρεύσουν στο διαδίκτυο σε έξι ημέρες, στις 14 Ιουνίου.

Ο Clop ζητά από τις παραβιασμένες εταιρείες να επικοινωνήσουν και να διαπραγματευτούν λύτρα (BleepingComputer)