Εικόνα: Midjourney

Ένας ηθοποιός απειλών με το όνομα Savvy Seahorse κάνει κατάχρηση του συστήματος ονομάτων τομέα εγγραφών CNAME DNS για να δημιουργήσει ένα σύστημα διανομής επισκεψιμότητας που τροφοδοτεί εκστρατείες οικονομικής απάτης.

Ο παράγοντας απειλών στοχεύει τα θύματα μέσω διαφημίσεων στο Facebook που τα κατευθύνουν σε ψεύτικες επενδυτικές πλατφόρμες όπου εξαπατούν να καταθέσουν κεφάλαια και να εισαγάγουν ευαίσθητα

προσωπικά δεδομένα

.

Μια αξιοσημείωτη πτυχή αυτών των καμπανιών είναι ότι περιλαμβάνουν chatbots που αλληλεπιδρούν άμεσα με τα θύματα για να τα πείσουν για υψηλές αποδόσεις επένδυσης, αυτοματοποιώντας τη διαδικασία απάτης για τους εισβολείς.

Οι ερευνητές του Infoblox που ανακάλυψαν αυτή την επιχείρηση λένε ότι έχει ξεκινήσει τουλάχιστον από τον Αύγουστο του 2021, εκδηλώνοντας σύντομα κύματα επίθεσης που διαρκούν από πέντε έως δέκα ημέρες.

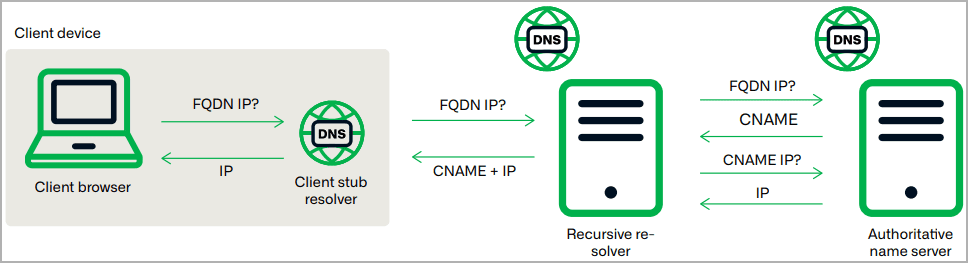

Χρήση εγγραφών DNS CNAME ως TDS

Το Savvy Seahorse χρησιμοποιεί δημιουργικά τις εγγραφές Canonical Name (CNAME) ως Σύστημα Διανομής Κυκλοφορίας (TDS) για τις δραστηριότητές του, επιτρέποντας στους παράγοντες απειλής να διαχειρίζονται εύκολα αλλαγές, όπως η εκτέλεση εναλλαγής IP που ενισχύει την αποφυγή εντοπισμού.

Μια εγγραφή CNAME είναι μια εγγραφή DNS που αντιστοιχίζει έναν τομέα ή έναν υποτομέα σε άλλο όνομα τομέα αντί απευθείας σε μια διεύθυνση IP.

Αυτό αναγκάζει το CNAME να λειτουργεί ως ψευδώνυμο για τον τομέα προορισμού, διευκολύνοντας τη διαχείριση των ανακατευθύνσεων και διασφαλίζοντας ότι τυχόν αλλαγές στη διεύθυνση IP του τομέα προορισμού εφαρμόζονται αυτόματα και στο CNAME.

Διάγραμμα ανάλυσης IP

(Infoblox)

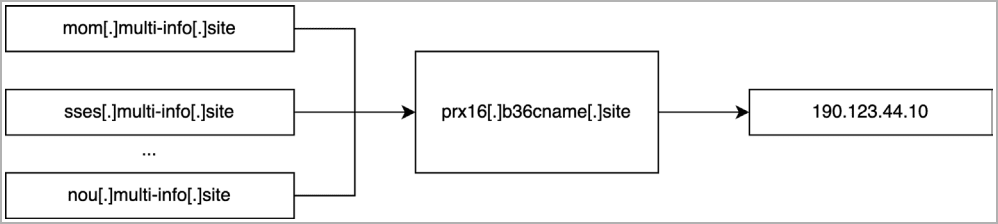

Το Savvy Seahorse καταχωρεί πολλούς υποτομείς για τα κύματα επίθεσης που μοιράζονται μια κοινή εγγραφή CNAME που τη συνδέει με τον κύριο/βασικό τομέα καμπάνιας, για παράδειγμα, “b36cname[.]ιστοσελίδα.”

Αυτό επιτρέπει σε όλες αυτές τις εγγραφές CNAME να έχουν την ίδια διεύθυνση IP που κληρονομείται από τον υποτομέα στο b36cname[.]τοποθεσία, όπως φαίνεται παρακάτω.

Αυτή η τεχνική καθιστά δυνατή την εναλλαγή σε νέους προορισμούς όταν το λογισμικό ασφαλείας αποκλείει μια συγκεκριμένη διεύθυνση IP ή την αποτροπή του εντοπισμού χωρίς να τροποποιούνται οι ρυθμίσεις DNS του τομέα επίθεσης.

Το Infoblox λέει ότι αυτή είναι η πρώτη δημόσια αναφερόμενη περίπτωση κατάχρησης των DNS CNAME για TDS, αν και πιθανότατα δεν συνέβη για πρώτη φορά, έτσι αποφάσισαν να ονομάσουν τη μέθοδο “CNAME TDS”.

“Το Savvy Seahorse είναι ο πρώτος γνωστός παράγοντας απειλής που κάνει κατάχρηση DNS CNAME ως μέρος ενός κακόβουλου TDS”, εξηγεί το Infoblox.

“Αν και απαιτεί περισσότερη πολυπλοκότητα στο DNS από την πλευρά του παράγοντα απειλής, δεν είναι ασυνήθιστο – απλώς δεν έχει αναγνωριστεί μέχρι αυτό το σημείο στη βιβλιογραφία ασφαλείας.”

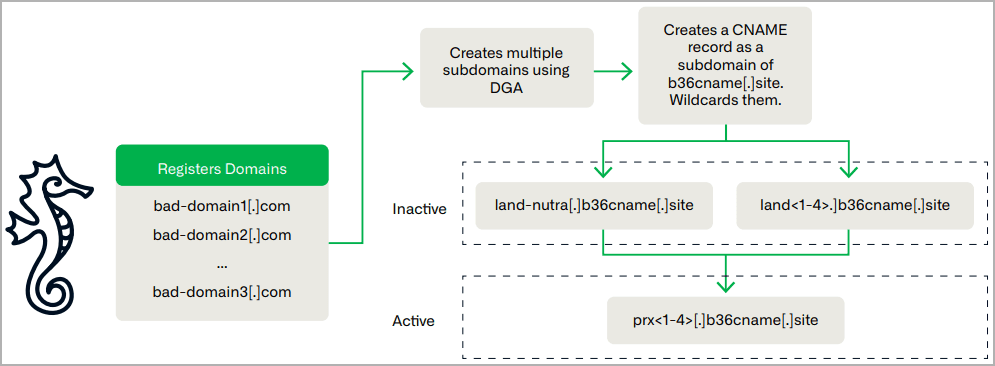

Χρησιμοποιώντας αλγόριθμους δημιουργίας τομέα (DGA), το Savvy Seahorse δημιουργεί και διαχειρίζεται χιλιάδες τομείς που χρησιμοποιούνται στο σύστημα CNAME TDS.

Ο παράγοντας απειλών χρησιμοποιεί αποκρίσεις DNS με χαρακτήρες μπαλαντέρ για να αλλάξει την κατάσταση αυτών των τομέων από “σταθμευμένο”, “σε δοκιμή” και σε “ενεργή καμπάνια”, κάνοντας την παρακολούθηση και τη χαρτογράφηση της υποδομής του πιο δύσκολη.

Επισκόπηση της τακτικής της Seahorse

(Infoblox)

Επίσης, σε αντίθεση με τους περισσότερους παράγοντες απειλών, το Savvy Seahorse απλώνει την υποδομή του σε πολλούς καταχωρητές και παρόχους φιλοξενίας, γεγονός που βοηθά τόσο στην αποφυγή της απόδοσης όσο και στην επίτευξη λειτουργικής ανθεκτικότητας.

Λεπτομέρειες καμπάνιας

Το Savvy Seahorse προωθεί επενδυτικές απάτες με δέλεαρ γραμμένα στα αγγλικά, ρωσικά, πολωνικά, ιταλικά, γερμανικά, γαλλικά, ισπανικά, τσέχικα και τουρκικά, υποδεικνύοντας το παγκόσμιο

εύρος

στόχευσης του παράγοντα απειλής.

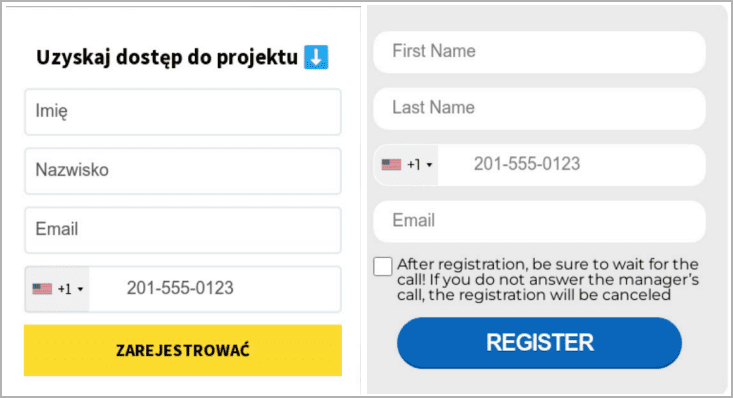

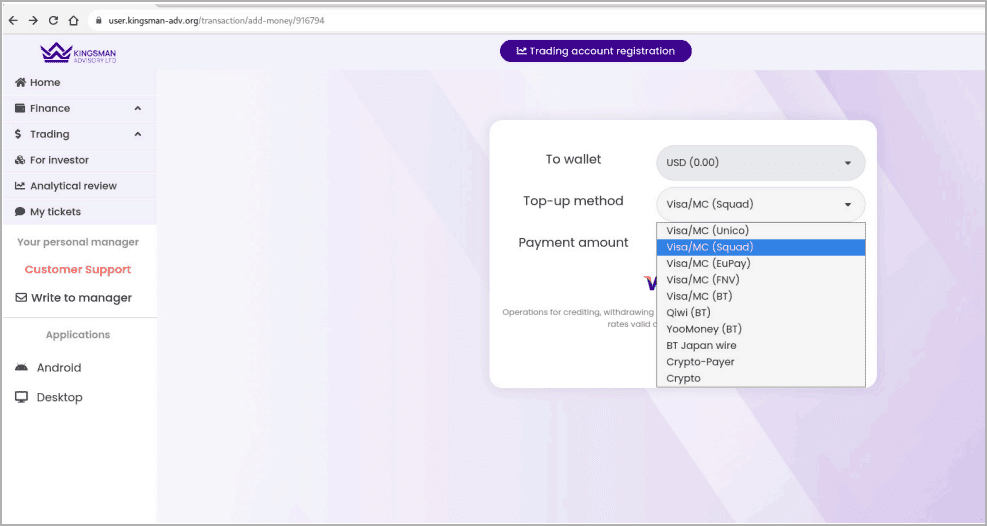

Οι κακόβουλοι υποτομείς που χρησιμοποιούνται στις επιθέσεις φιλοξενούν φόρμες εγγραφής που έχουν σχεδιαστεί για να κλέβουν τις προσωπικές πληροφορίες των εξαπατημένων θυμάτων.

Δείγματα των πλαστών εντύπων εγγραφής

(Infoblox)

Μόλις υποβληθούν αυτά τα δεδομένα, ένας δευτερεύων τομέας επικυρώνει την τοποθεσία του θύματος με βάση τη διεύθυνση IP του και τη νομιμότητα των παρεχόμενων πληροφοριών και ανακατευθύνει τους εγκεκριμένους χρήστες σε μια πλαστή πλατφόρμα συναλλαγών.

Εκεί, τα θύματα μπορούν να επιλέξουν να συμπληρώσουν τα επενδυτικά τους υπόλοιπα χρησιμοποιώντας πιστωτικές κάρτες, κρυπτονομίσματα και άλλους τρόπους πληρωμής.

Μία από τις ψεύτικες πλατφόρμες που χρησιμοποιήθηκαν στην καμπάνια

(Infoblox)

Το παρακάτω

βίντεο

δείχνει μια από αυτές τις δόλιες πλατφόρμες λεπτομερώς:

Τα chatbot που υποδύονται τα ChatGPT, WhatsApp και Tesla, μεταξύ άλλων γνωστών οντοτήτων, αυξάνουν τη φαινομενική νομιμότητα και διαδραματίζουν ζωτικό ρόλο στην πτυχή της κοινωνικής μηχανικής της επίθεσης.

Το Infoblox λέει ότι οι κακόβουλες σελίδες χρησιμοποιούν επίσης ιχνηλάτες

Meta

Pixel για παρακολούθηση απόδοσης, το οποίο πιθανότατα χρησιμοποιείται για τη βελτίωση των τακτικών.

Για μια πλήρη λίστα δεικτών συμβιβασμού και τομέων που χρησιμοποιούνται στις καμπάνιες Savvy Seahorse, ρίξτε μια ματιά

αυτή τη σελίδα GitHub

.

VIA:

bleepingcomputer.com