Μια νέα παραλλαγή Linux του trojan απομακρυσμένης πρόσβασης Bifrost (RAT) χρησιμοποιεί αρκετές νέες τεχνικές αποφυγής, συμπεριλαμβανομένης της χρήσης ενός παραπλανητικού τομέα που δη

μι

ουργήθηκε για να εμφανίζεται ως μέρος του VMware.

Εντοπίστηκε για πρώτη φορά πριν από είκοσι χρόνια, το Bifrost είναι μια από τις μακροβιότερες απειλές RAT που κυκλοφορούν. Μολύνει τους χρήστες μέσω κακόβουλων συνημμένων ηλεκτρονικού ταχυδρομείου ή ιστοτόπων με απόθεση ωφέλιμου φορτίου και στη συνέχεια συλλέγει ευαίσθητες πληροφορίες από τον κεντρικό υπολογιστή.

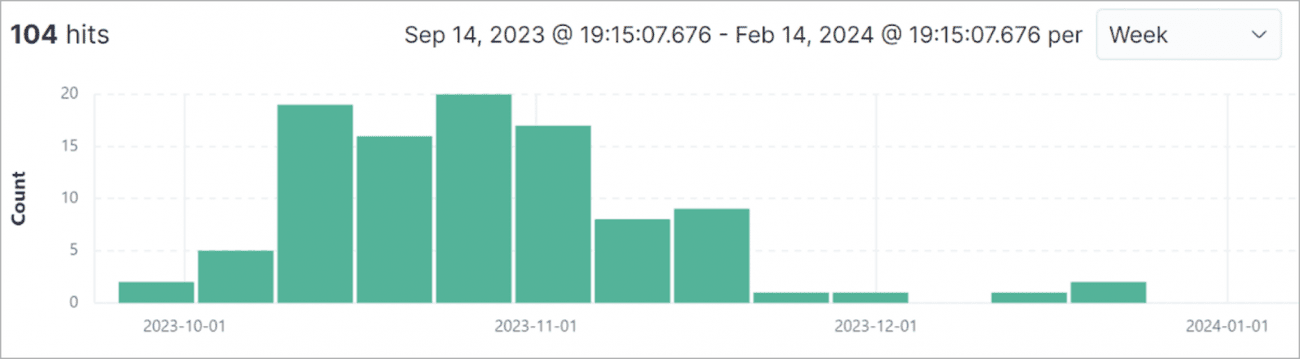

Palo Alto Networks’

Ενότητα 42 αναφέρουν οι ερευνητές

παρατηρώντας μια ακμή στη δραστηριότητα του Bitfrost πρόσφατα, η οποία τους οδήγησε να πραγματοποιήσουν μια έρευνα που αποκάλυψε μια νέα, πιο κρυφή παραλλαγή.

104 νέα δείγματα Bitfrost καταγράφηκαν από τον Οκτώβριο

(Μονάδα 42)

Νέες τακτικές Bitfrost

Η ανάλυση των τελευταίων δειγμάτων Bitfrost από ερευνητές της Μονάδας 42 αποκάλυψε πολλές ενδιαφέρουσες ενημερώσεις που ενισχύουν τις λειτουργικές δυνατότητες και τις δυνατότητες διαφυγής του κακόβουλου λογισμικού.

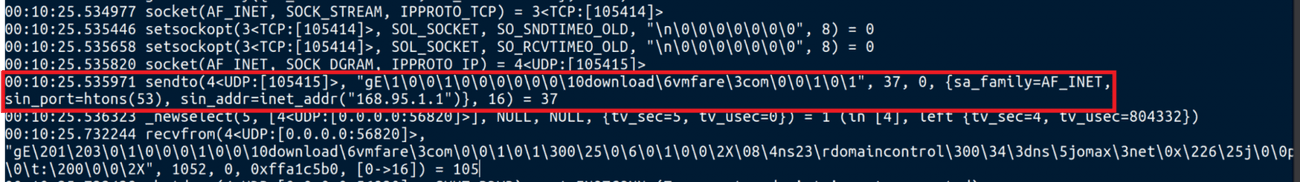

Πρώτον, ο διακομιστής εντολών και ελέγχου (C2) στον οποίο συνδέεται το

κακόβουλο λογισμικό

χρησιμοποιεί το “download.vmfare[.]com”, ο οποίος φαίνεται παρόμοιος με έναν νόμιμο τομέα VMware, επιτρέποντάς του να χάνεται εύκολα κατά την επιθεώρηση.

Ο παραπλανητικός τομέας επιλύεται επικοινωνώντας με ένα δημόσιο πρόγραμμα επίλυσης DNS που εδρεύει στην Ταϊβάν, κάτι που δυσκολεύει τον εντοπισμό και τον αποκλεισμό.

Ερώτημα DNS για την επίλυση της διεύθυνσης C2

(Μονάδα 42)

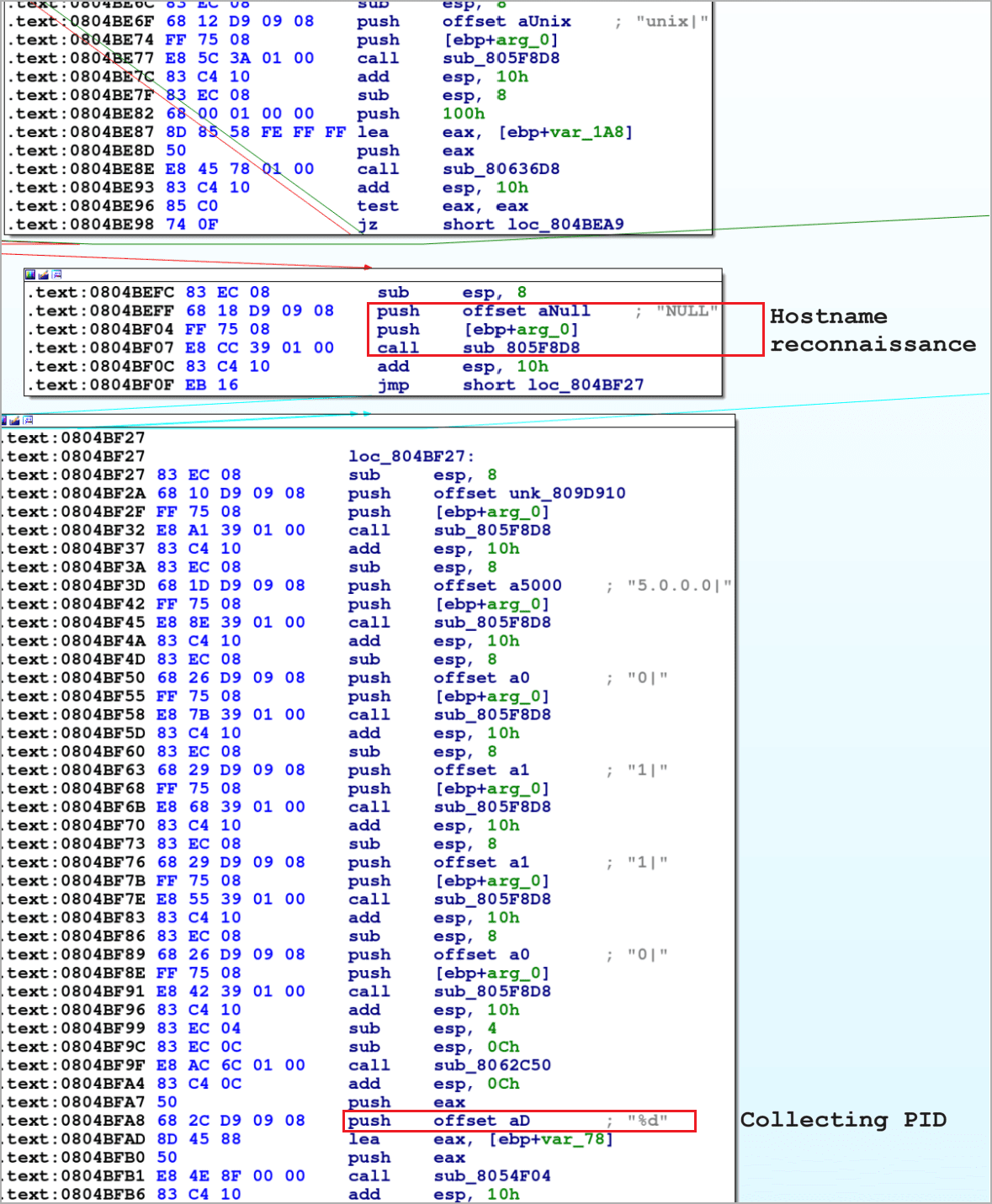

Από την τεχνική πλευρά του κακόβουλου λογισμικού, το δυαδικό αρχείο μεταγλωττίζεται σε απογυμνωμένη μορφή χωρίς πληροφορίες εντοπισμού σφαλμάτων ή πίνακες συμβόλων, καθιστώντας την ανάλυσή του πιο δύσκολη.

Το Bitfrost συλλέγει το όνομα κεντρικού υπολογιστή, τη διεύθυνση IP και τα αναγνωριστικά διεργασίας του θύματος, στη συνέχεια χρησιμοποιεί

κρυπτο

γράφηση RC4 για να το ασφαλίσει πριν από τη μετάδοση και, στη συνέχεια, το εξάγει στο C2 μέσω μιας νέας υποδοχής TCP.

Συλλογή δεδομένων θυμάτων

(Μονάδα 42)

Ένα άλλο νέο εύρημα που επισημαίνεται στην αναφορά της Ενότητας 42 είναι μια έκδοση ARM του Bitfrost, η οποία έχει την ίδια λειτουργικότητα με τα δείγματα x86 που αναλύθηκαν στην εγγραφή.

Η εμφάνιση αυτών των κατασκευών δείχνει ότι οι εισβολείς σκοπεύουν να διευρύνουν το εύρος στόχευσης σε αρχιτεκτονικές που βασίζονται σε ARM, οι οποίες πλέον γίνονται όλο και πιο κοινές σε διάφορα περιβάλλοντα.

Αν και το Bitfrost μπορεί να μην κατατάσσεται ως μια εξαιρετικά εξελιγμένη απειλή ή ως ένα από τα πιο ευρέως διαδεδομένα κομ

μάτια

κακόβουλου λογισμικού, οι ανακαλύψεις που έγιναν από την ομάδα της Μονάδας 42 απαιτούν αυξημένη επαγρύπνηση.

Οι

προγραμματιστές

πίσω από το RAT στοχεύουν ξεκάθαρα να το τελειοποιήσουν σε μια πιο κρυφή απειλή ικανή να στοχεύει ένα ευρύτερο φάσμα αρχιτεκτονικών συστημάτων.

VIA:

bleepingcomputer.com