Ένα

νέο

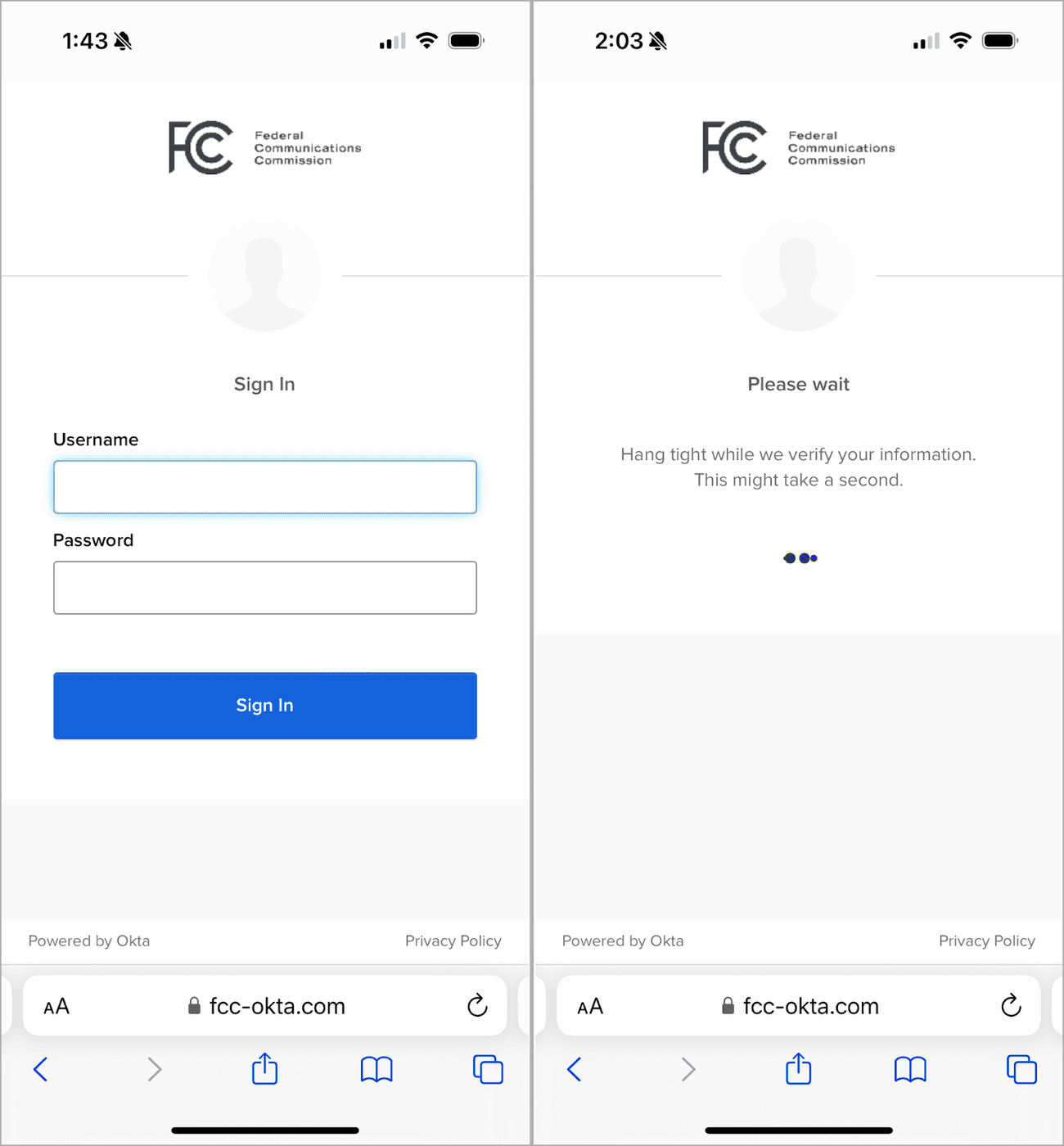

κιτ phishing με το όνομα CryptoChameleon χρησιμοποιείται για τη στόχευση υπαλλήλων της Ομοσπονδιακής Επιτροπής Επικοινωνιών (FCC), χρησιμοποιώντας ειδικά διαμορφωμένες σελίδες single sign-on (SSO) για την Okta που φαίνονται εντυπωσιακά παρόμοιες με τις πρωτότυπες.

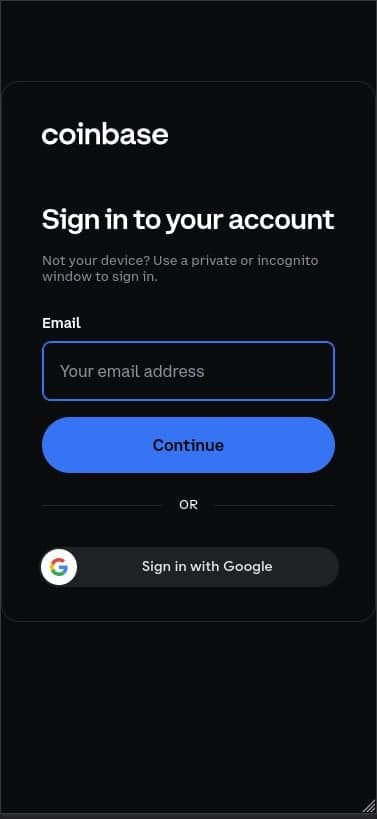

Η ίδια καμπάνια στοχεύει επίσης χρήστες και υπαλλήλους πλατφορμών κρυπτονομισμάτων, όπως το Binance, το Coinbase, το

Kraken

και το Gemini, χρησιμοποιώντας σελίδες phishing που υποδύονται τα Okta, Gmail, iCloud, Outlook, Twitter, Yahoo και AOL.

Coinbase και λογαριασμός Google phish

Πηγή: Lookout

Οι εισβολείς ενορχηστρώνουν μια περίπλοκη επίθεση phishing και κοινωνικής μηχανικής που αποτελείται από email, SMS και φωνητικό ψάρεμα για να εξαπατήσουν τα θύματα να εισάγουν ευαίσθητες πληροφορίες στις σελίδες phishing, όπως ονόματα χρήστη, κωδικούς πρόσβασης και, σε ορισμένες περιπτώσεις, ακόμη και αναγνωριστικά φωτογραφιών.

Η επιχείρηση phishing που ανακαλύφθηκε από ερευνητές στο

Επιφυλακή

μοιάζει με την καμπάνια Oktapus

του

2022 που διεξήχθη από την ομάδα χάκερ Scattered Spider, αλλά δεν υπάρχουν αρκετά στοιχεία για μια σίγουρη απόδοση.

Πολύπλευρη επίθεση κοινωνικής μηχανικής

Οι φορείς

απε

ιλών προετοιμάζουν την επίθεση καταχωρώντας πρώτα τομείς που μοιάζουν πολύ με αυτούς των νόμιμων οντοτήτων. Στην περίπτωση της FCC δημιούργησαν το «fcc-okta[.]com”, η οποία διαφέρει μόνο κατά έναν χαρακτήρα από τη νόμιμη σελίδα Okta με μία μόνο σύνδεση της FCC.

Οι εισβολείς μπορούν να καλέσουν, να στείλουν email ή να στείλουν SMS στον στόχο, προσποιούμενοι την υποστήριξη πελατών, κατευθύνοντάς τους στον ιστότοπο phishing για να «ανακτήσουν» τους λογαριασμούς τους.

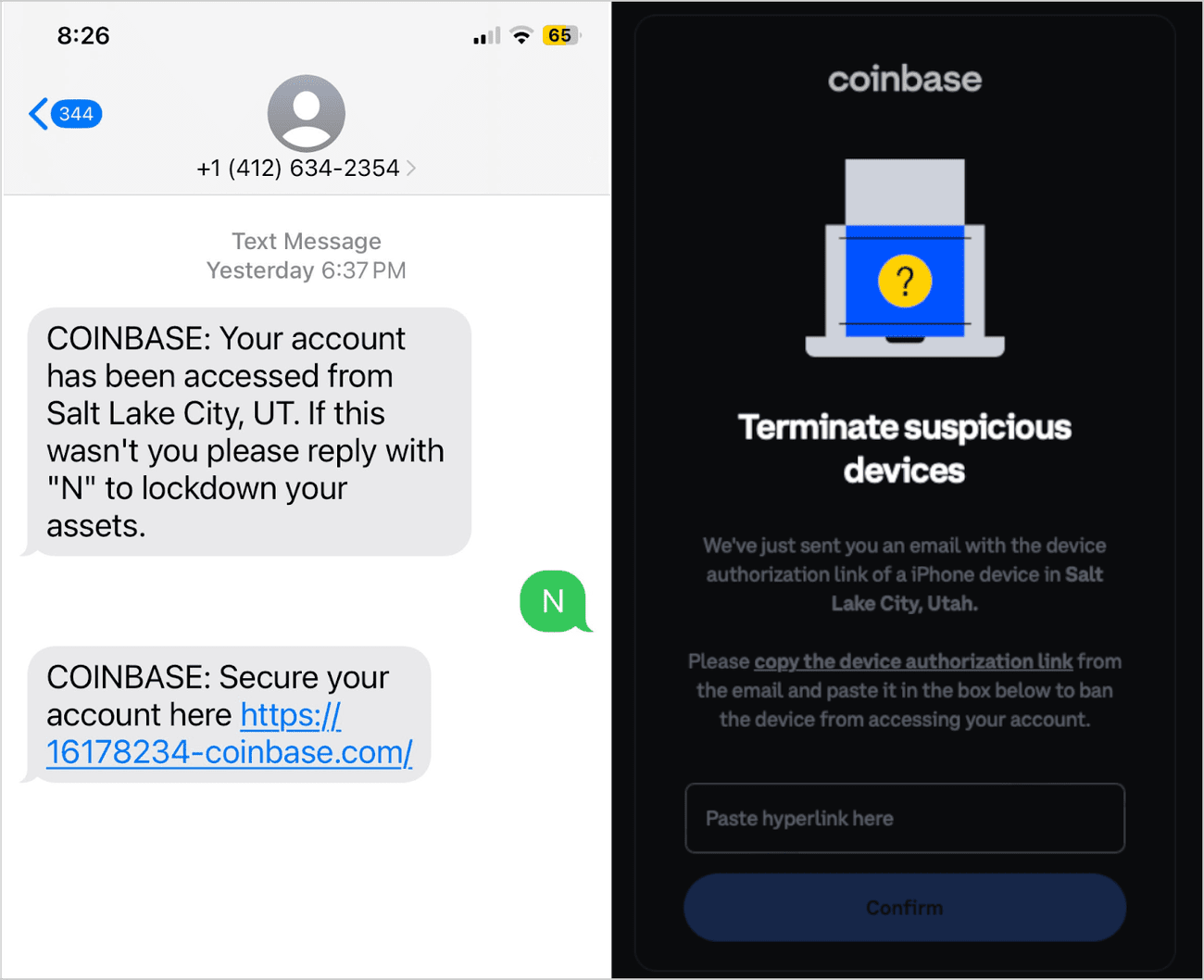

Για το Coinbase, τα κείμενα προσποιήθηκαν ότι ήταν προειδοποιήσεις για ύποπτες ειδοποιήσεις σύνδεσης, κατευθύνοντας τους χρήστες σε σελίδες phishing, όπως φαίνεται παρακάτω.

SMS phish (αριστερά) και μια αντίστοιχη σελίδα phishing (δεξιά)

Πηγή: Lookout

Τα θύματα που φτάνουν στον ιστότοπο phishing καλούνται να λύσουν μια πρόκληση CAPTCHA, η οποία σύμφωνα με το Lookout χρησιμεύει τόσο για το φιλτράρισμα των bots όσο και για την προσθήκη νομιμότητας στη διαδικασία phishing.

Όσοι περάσουν από αυτό το βήμα συναντώνται με μια καλά σχεδιασμένη σελίδα phishing που εμφανίζεται ως ακριβές αντίγραφο του γνήσιου ιστότοπου σύνδεσης της Okta.

Σελίδα phishing FCC (αριστερά) και ψεύτικη σελίδα αναμονής (δεξιά)

Πηγή: Lookout

Το κιτ phishing που αναπτύσσεται από τους εγκληματίες του

κυβερνοχώρο

υ τους επιτρέπει να αλληλεπιδρούν με τα θύματα σε πραγματικό χρόνο για να διευκολύνουν σενάρια όπως το αίτημα για πρόσθετο έλεγχο ταυτότητας σε περίπτωση που απαιτούνται κωδικοί ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA) για την ανάληψη του λογαριασμού του στόχου.

Ο κεντρικός πίνακας που ελέγχει τη διαδικασία phishing επιτρέπει στους εισβολείς να προσαρμόσουν τη σελίδα phishing ώστε να περιλαμβάνει τα ψηφία του αριθμού τηλεφώνου του θύματος, κάνοντας τα αιτήματα διακριτικού SMS να φαίνονται νόμιμα.

Αφού ολοκληρωθεί η διαδικασία phishing, το θύμα μπορεί να ανακατευθυνθεί στη σελίδα σύνδεσης της πραγματικής πλατφόρμας ή σε μια ψεύτικη πύλη που αναφέρει ότι ο λογαριασμός του είναι υπό έλεγχο.

Και οι δύο προορισμοί χρησιμοποιούνται για να μειωθεί η υποψία από την πλευρά του θύματος και να δοθεί στους επιτιθέμενους περισσότερος χρόνος για να εκμεταλλευτούν τις κλεμμένες πληροφορίες.

Σκάβοντας βαθύτερα

Το Lookout απέκτησε πληροφορίες για τους πρόσθετους στόχους στον χώρο των κρυπτονομισμάτων αναλύοντας το κιτ phishing και βρίσκοντας τα σχετικά θέλγητρα.

Οι ερευνητές απέκτησαν επίσης βραχυπρόθεσμη πρόσβαση στα αρχεία καταγραφής backend του εισβολέα, επιβεβαιώνοντας ότι η καμπάνια δημιούργησε συμβιβασμούς υψηλής αξίας.

«Οι ιστότοποι φαίνεται να έχουν επιτυχώς ψάρεμα πάνω από 100 θύματα, με βάση τα αρχεία καταγραφής που παρατηρήθηκαν», εξηγεί η Lookout.

“Πολλοί από τους ιστότοπους εξακολουθούν να είναι ενεργοί και συνεχίζουν να ψαρεύουν για περισσότερα διαπιστευτήρια κάθε ώρα.”

Οι φορείς απειλών χρησιμοποίησαν κυρίως το Hostwinds και το Hostinger για να φιλοξενήσουν τις σελίδες phishing στα τέλη του 2023, αλλά αργότερα άλλαξαν στο RetnNet με έδρα τη Ρωσία, το οποίο μπορεί να προσφέρει μια πιο εκτεταμένη περίοδο λειτουργίας για σκιερούς ιστότοπους.

Το Lookout δεν μπόρεσε να προσδιορίσει εάν το κιτ phishing CryptoChameleon χρησιμοποιείται αποκλειστικά από έναν μεμονωμένο παράγοντα απειλής ή ενοικιάζεται σε πολλές ομάδες.

Ανεξάρτητα από το ποιος βρίσκεται πίσω από το κιτ, η προηγμένη φύση του, η στρατηγική στόχευσης και οι μέθοδοι επικοινωνίας των χειριστών του και η υψηλή ποιότητα των υλικών phishing υπογραμμίζουν τον αντίκτυπο που μπορεί να έχει αυτό σε στοχευμένους οργανισμούς.

Μια λίστα δεικτών συμβιβασμού, συμπεριλαμβανομένων των διακομιστών εντολών και ελέγχου και των τοποθεσιών ηλεκτρονικού ψαρέματος, μπορείτε να βρείτε στο κάτω μέρος του άρθρου του Lookout.

VIA:

bleepingcomputer.com