Η VMware κυκλοφόρησε ενημερώσεις ασφαλείας για να διορθώσει κρίσιμα τρωτά σημεία διαφυγής sandbox στα προϊόντα VMware ESXi, Workstation, Fusion και Cloud Foundation, επιτρέποντας στους εισβολείς να διαφύγουν από εικονικές μηχανές και να αποκτήσουν πρόσβαση στο λειτουργικό σύστημα του κεντρικού υπολογιστή.

Αυτοί οι τύποι ελαττωμάτων είναι κρίσιμοι, καθώς θα μπορούσαν να επιτρέψουν στους εισβολείς να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση στο κεντρικό σύστημα όπου είναι εγκατεστημένος ένας hypervisor ή να αποκτήσουν πρόσβαση σε άλλες εικονικές μηχανές που εκτελούνται στον ίδιο κεντρικό υπολογιστή, παραβιάζοντας την απομόνωσή τους.

Το συμβουλευτικό

περιγράφει τέσσερα τρωτά σημεία

παρακολουθείται ως CVE-2024-22252, CVE-2024-22253, CVE-2024-22254 και CVE-2024-22255, με βαθμολογίες CVSS v3 που κυμαίνονται από 7,1 έως 9,3, αλλά όλες με αξιολόγηση κρίσιμης σοβαρότητας.

Τα τέσσερα ελαττώματα μπορούν να συνοψιστούν ως εξής:

-

CVE-2024-22252

και

CVE-2024-22253

: Χρήση μετά από δωρεάν σφάλματα στους ελεγκτές XHCI και UHCI USB (αντίστοιχα), που επηρεάζουν το Workstation/Fusion και το ESXi. Η εκμετάλλευση απαιτεί τοπικά δικαιώματα διαχείρισης σε μια εικονική μηχανή και θα μπορούσε να επιτρέψει σε έναν εισβολέα να εκτελέσει κώδικα ως διαδικασία VMX του VM στον κεντρικό υπολογιστή. Στο Workstation και το Fusion, αυτό θα μπορούσε να οδηγήσει σε εκτέλεση κώδικα στον κεντρικό υπολογιστή. -

CVE-2024-22254

: Ελάττωμα εγγραφής εκτός ορίων στο ESXi, επιτρέποντας σε έναν εισβολέα με δικαιώματα διεργασίας VMX να γράφει έξω από την προκαθορισμένη περιοχή μνήμης (όρια), οδηγώντας ενδεχομένως σε διαφυγή του sandbox. -

CVE-2024-22255

: Πρόβλημα αποκάλυψης πληροφοριών στον ελεγκτή USB UHCI που επηρεάζει το ESXi, το Workstation και το Fusion. Αυτή η ευπάθεια θα μπορούσε να επιτρέψει σε έναν κακόβουλο παράγοντα με πρόσβαση διαχειριστή σε ένα VM να διαρρεύσει μνήμη από τη διαδικασία VMX.

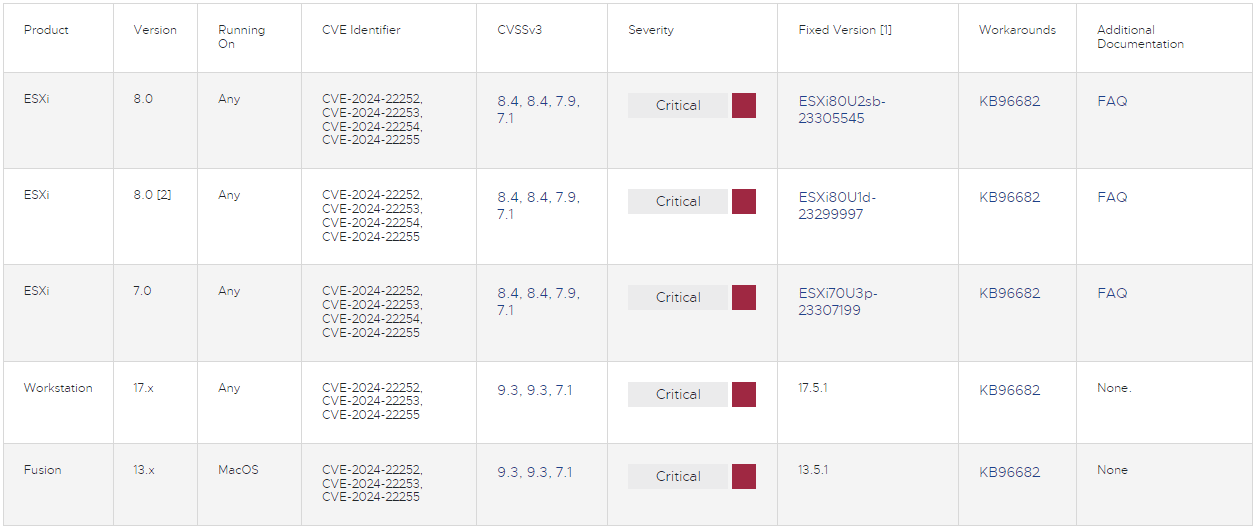

Τα προϊόντα επηρεασμένης έκδοσης και οι σταθερές εκδόσεις παρατίθενται στον παρακάτω πίνακα:

Μια πρακτική λύση για τον μετριασμό των CVE-2024-22252, CVE-2024-22253 και CVE-2024-22255 είναι η κατάργηση ελεγκτών USB από εικονικές μηχανές ακολουθώντας τις οδηγίες

παρέχεται από τον πωλητή

. Λάβετε υπόψη ότι αυτό μπορεί να επηρεάσει τη συνδεσιμότητα του πληκτρολογίου, του ποντικιού και του USB stick σε ορισμένες διαμορφώσεις.

Αξίζει να σημειωθεί ότι η VMware έχει διαθέσει διορθώσεις ασφαλείας για παλαιότερες εκδόσεις ESXi (6.7U3u), 6.5 (6.5U3v) και VCF 3.x λόγω της σοβαρότητας των τρωτών σημείων.

Τέλος, ο πωλητής

δημοσίευσε ένα FAQ

να συνοδεύει το ενημερωτικό δελτίο, τονίζοντας τη σημασία της άμεσης ενημέρωσης κώδικα και την παροχή καθοδήγησης σχετικά με τον σχεδιασμό απόκρισης και την εφαρμογή λύσης/διόρθωσης για συγκεκριμένα προϊόντα και διαμορφώσεις.

Η VMware ούτε έχει παρατηρήσει ούτε έχει λάβει αναφορές που να δείχνουν ενεργή εκμετάλλευση των τεσσάρων ελαττωμάτων. Συνιστάται στους διαχειριστές συστήματος να εγγραφούν στη λίστα αλληλογραφίας VMSA για προληπτικές ειδοποιήσεις σε περίπτωση που αλλάξει η κατάσταση εκμετάλλευσης.

VIA:

bleepingcomputer.com