Μια συμμορία χάκερ που ειδικεύεται σε επιθέσεις συμβιβασμού για επιχειρηματικά email (BEC) και παρακολουθείται ως TA4903, υποδύεται διάφορες κυβερνητικές οντότητες των ΗΠΑ για να δελεάσει στόχους στο άνοιγμα κακόβουλων αρχείων που φέρουν συνδέσμους σε πλαστές διαδικασίες υποβολής προσφορών.

Σύμφωνα με την Proofpoint, της οποίας οι αναλυτές παρακολουθούσαν την καμπάνια, οι παράγοντες της απειλής υποδύονται το Υπουργείο Μεταφορών των ΗΠΑ, το Υπουργείο Γεωργίας των ΗΠΑ (USDA) και τη Διοίκηση Μικρών Επιχειρήσεων των ΗΠΑ (SBA).

Η εταιρεία ασφάλειας email αναφέρει επίσης ότι ο παράγοντας απειλής ήταν ενεργός τουλάχιστον από το 2019, αλλά ενίσχυσε τις δραστηριότητές του από τα μέσα του 2023 και έως το 2024. Η τελευταία τακτική που παρατηρήθηκε είναι η χρήση κωδικών QR σε συνημμένα εγγράφων PDF.

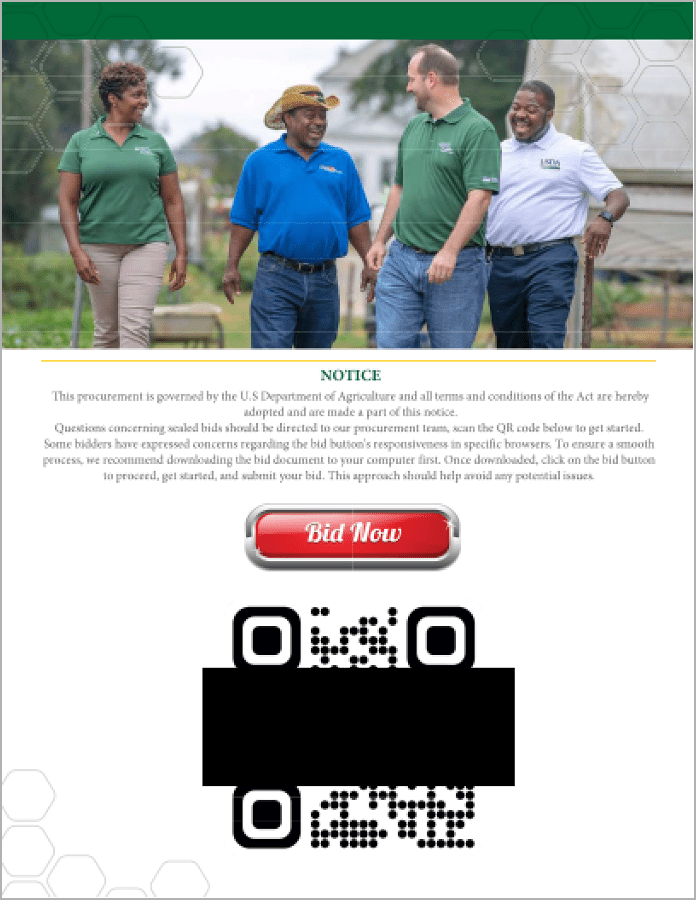

Κλήσεις PDF για ψεύτικες προσφορές

(απόδειξη)

Τα αρχεία PDF έχουν θέμα μετά την πλαστογραφημένη οργάνωση, αλλά ακολουθούν μια συνεπή σχεδίαση. Επίσης, όλα διαθέτουν τα ίδια μεταδεδομένα, συμπεριλαμβανομένου ενός ονόματος συγγραφέα που δείχνει τη νιγηριανή καταγωγή.

Οι παραλήπτες που σαρώνουν τους κωδικούς QR ανακατευθύνονται σε ιστότοπους ηλεκτρονικού ψαρέματος που έχουν δημιουργηθεί για να μοιάζουν με τις επίσημες πύλες από τις πλαστογραφημένες κυβερνητικές υπηρεσίες των ΗΠΑ.

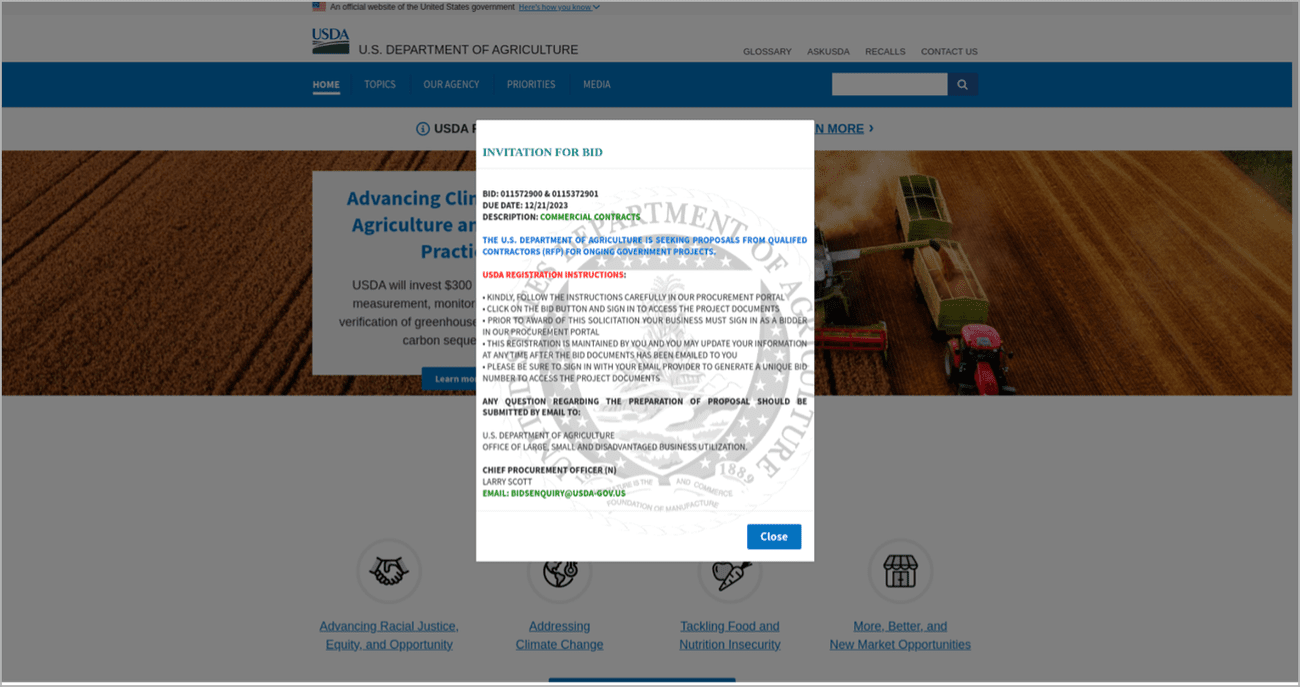

Ιστότοπος ψαρέματος που μιμείται το USDA

(απόδειξη)

Ανάλογα με το δέλεαρ στο μήνυμα ηλεκτρονικού ψαρέματος, οι παραλήπτες ενδέχεται να ανακατευθυνθούν στις σελίδες σύνδεσης του O365 όπου τους ζητείται να εισαγάγουν τα διαπιστευτήριά τους.

Το TA4903 βασιζόταν στο παρελθόν στο “EvilProxy” για να παρακάμψει την προστασία ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA), αλλά η Proofpoint σημειώνει ότι η χρήση του αντίστροφου διακομιστή μεσολάβησης δεν έχει παρατηρηθεί φέτος.

Βασισμένο στο

Παρατηρήσεις της Proofpoint

με την πάροδο του χρόνου και από την παρακολούθηση των διαπιστευτηρίων λογαριασμού που εγκατέστησε η εταιρεία στους ιστότοπους phishing, η δραστηριότητα της TA4903 έχει καθαρά οικονομικά κίνητρα και περιλαμβάνει τις ακόλουθες τακτικές:

- Απόκτηση μη εξουσιοδοτημένης πρόσβασης σε εταιρικά δίκτυα ή λογαριασμούς email.

- Αναζήτηση στους παραβιασμένους λογαριασμούς για λέξεις-κλειδιά που σχετίζονται με τραπεζικές πληροφορίες, πληρωμές ή εμπόρους για να βρείτε ευκαιρίες για οικονομική απάτη.

- Διεξαγωγή επιθέσεων BEC, όπως η αποστολή δόλιων αιτημάτων πληρωμής ή τιμολογίων από τον παραβιασμένο λογαριασμό email σε άλλους υπαλλήλους ή συνεργάτες.

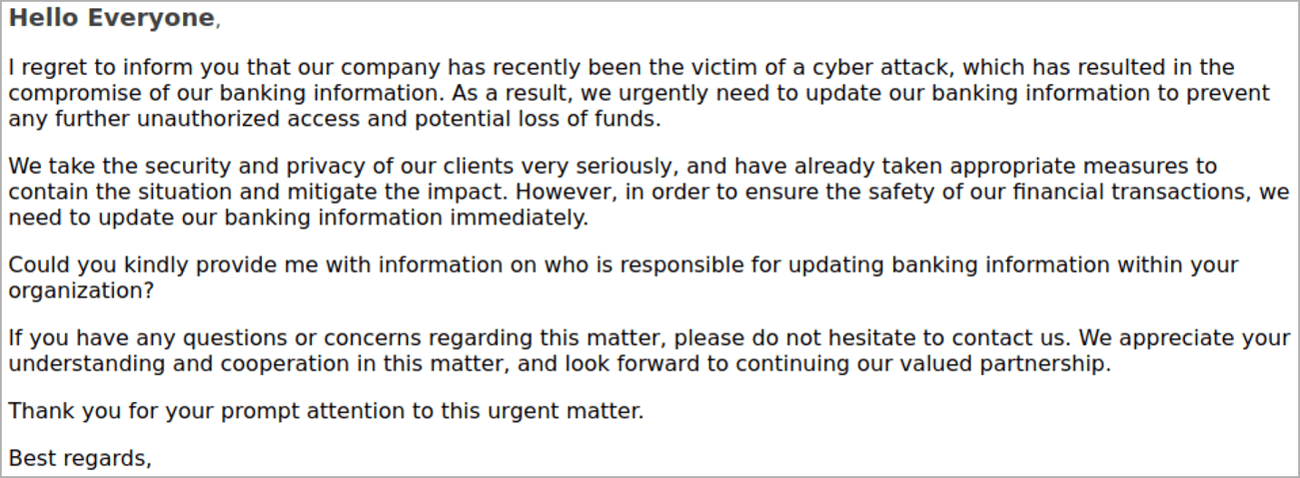

Σε αρκετές περιπτώσεις που παρατηρήθηκαν για πρώτη φορά στα μέσα του 2023, ο παράγοντας απειλών χρησιμοποίησε το θέμα της κυβερνοεπίθεσης σε προσπάθειες να ξεγελάσει το προσωπικό του οικονομικού τμήματος προκειμένου να ενημερώσει τα στοιχεία πληρωμής.

Αυτά τα μηνύματα παραδόθηκαν από παραβιασμένους λογαριασμούς email των συνεργαζόμενων οργανισμών του στόχου ή διευθύνσεις που έμοιαζαν πολύ με αυτούς.

Μήνυμα με θέμα την κυβερνοεπίθεση

(απόδειξη)

Το TA4903 αντιπροσωπεύει μια σημαντική απειλή για οργανισμούς παγκοσμίως, ξεκινώντας συνεχώς εκστρατείες ηλεκτρονικού ταχυδρομείου μεγάλης κλίμακας που απευθύνονται σε ένα ευρύ φάσμα οργανισμών. Συνήθως στοχεύει οργανισμούς στις ΗΠΑ με καμπάνιες ηλεκτρονικού ταχυδρομείου μεγάλου όγκου.

Σύμφωνα με το Proofpoint, το TA4903 είναι γνωστό ότι κατοχυρώνει ονόματα τομέα που μοιάζουν με κυβερνητικές οντότητες και ιδιωτικούς οργανισμούς σε διάφορους τομείς.

Ωστόσο, οι ερευνητές παρατήρησαν ότι το TA4903 μετατοπίστηκε πρόσφατα από την πλαστογράφηση κυβερνητικών οντοτήτων των ΗΠΑ στην πλαστοπροσωπία μικρών επιχειρήσεων, αλλά δεν είναι σαφές εάν η αλλαγή είναι προσωρινή ή μακροπρόθεσμη αλλαγή.

Ο ΗΘΟΠΟΙΟΣ

Η πολυπλοκότητα των επιθέσεων BEC τους, που περιλαμβάνουν πολλαπλά βήματα, παρέχει πολλές ευκαιρίες για ανίχνευση. Επομένως, η υιοθέτηση μιας ολοκληρωμένης στρατηγικής ασφαλείας πολλαπλών επιπέδων είναι η πιο αποτελεσματική μέθοδος για τον μετριασμό αυτών των απειλών.

VIA:

bleepingcomputer.com