Οι χάκερ πραγματοποιούν επιθέσεις ευρείας κλίμακας σε ιστότοπους του WordPress για να εισάγουν σενάρια που αναγκάζουν τα προγράμματα περιήγησης των επισκεπτών να επιβάλλουν ωμούς κωδικούς πρόσβασης για άλλους ιστότοπους.

Η καμπάνια εντοπίστηκε για πρώτη φορά από την εταιρεία κυβερνοασφάλειας ιστοτόπων Sucuri, η οποία παρακολουθούσε έναν παράγοντα απειλών που είναι γνωστός για την παραβίαση ιστότοπων για την εισαγωγή σεναρίων αποστράγγισης πορτοφολιών κρυπτογράφησης.

Τα Crypto wallet drainers είναι κακόβουλα σενάρια που κλέβουν όλα τα κρυπτονομίσματα και τα περιουσιακά στοιχεία όταν κάποιος συνδέει το πορτοφόλι του.

Όταν οι άνθρωποι επισκέπτονται αυτούς τους παραβιασμένους ιστότοπους, τα σενάρια εμφανίζουν παραπλανητικά μηνύματα για να πείσουν τους χρήστες να συνδέσουν τα πορτοφόλια τους στον ιστότοπο. Ωστόσο, μόλις το κάνουν, τα σενάρια κλέβουν όλα τα περιεχόμενα περιουσιακά στοιχεία.

Αυτά τα σενάρια έχουν γίνει πολύ διαδεδομένα τον περασμένο χρόνο, με τους παράγοντες απειλών να δημιουργούν ψεύτικους ιστότοπους Web3 με αποστραγγιστικά πορτοφολιών. Στη συνέχεια, χακάρουν λογαριασμούς X, δημιουργούν βίντεο στο YouTube ή αφαιρούν διαφημίσεις Google και X για να προωθήσουν τους ιστότοπους και να κλέψουν το κρυπτονόμισμα των επισκεπτών.

Οι ερευνητές της Sucuri ανέφεραν ότι οι παράγοντες απειλών παραβίαζαν παραβιασμένους ιστότοπους WordPress

εγχύστε το στραγγιστικό πορτοφολιού AngelDrainer

σε πολλαπλά κύματα από πολλαπλές διευθύνσεις URL, το τελευταίο είναι ‘

δυναμική σύνδεση[.]lol/cachingjs/turboturbo.js.’

Στα τέλη Φεβρουαρίου, ο παράγοντας των απειλών άλλαξε από την εξάντληση πορτοφολιού στην κλοπή των προγραμμάτων περιήγησης επισκεπτών για να εξαναγκάσει άλλους ιστότοπους του WordPress. χρησιμοποιώντας ένα κακόβουλο σενάριο από έναν πρόσφατα καταχωρημένο τομέα “

δυναμική-linx[.]com/chx.js

‘.

Δημιουργία στρατού ωμής δύναμης

Σύμφωνα με α

νέα έκθεση

από τη Sucuri, ο παράγοντας απειλών χρησιμοποιεί παραβιασμένους ιστότοπους WordPress για να φορτώσει σενάρια που αναγκάζουν τα προγράμματα περιήγησης των επισκεπτών να διεξάγουν επιθέσεις ωμής βίας για διαπιστευτήρια λογαριασμού σε άλλους ιστότοπους.

Μια επίθεση bruteforce είναι όταν ένας παράγοντας απειλής επιχειρεί να συνδεθεί σε έναν λογαριασμό χρησιμοποιώντας διαφορετικούς κωδικούς πρόσβασης για να μαντέψει τον σωστό. Με τα διαπιστευτήρια, ο παράγοντας απειλών μπορεί να κλέψει δεδομένα, να εισάγει κακόβουλα σενάρια ή να κρυπτογραφήσει αρχεία στον ιστότοπο.

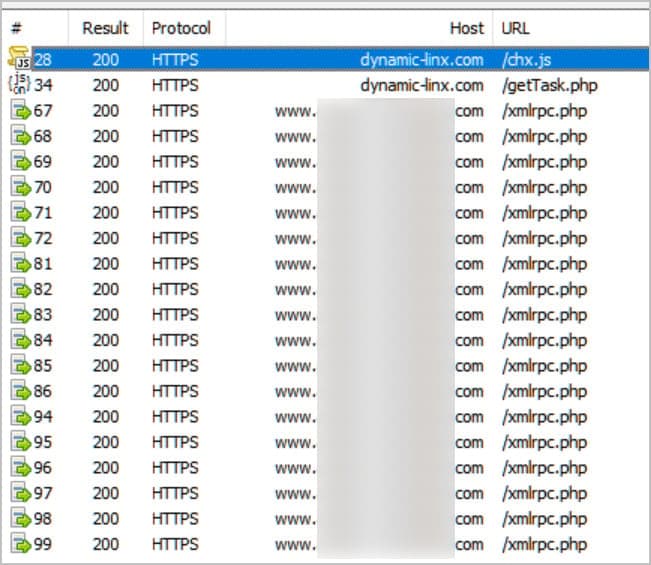

Ως μέρος αυτής της εκστρατείας hacking, οι παράγοντες απειλών παραβιάζουν έναν ιστότοπο WordPress για να εισάγουν κακόβουλο κώδικα στα πρότυπα HTML. Όταν οι επισκέπτες έχουν πρόσβαση στον ιστότοπο, τα σενάρια φορτώνονται στο πρόγραμμα περιήγησής τους από τη διεύθυνση https://dynamic-linx[.]com/chx.js.

Αυτά τα σενάρια θα αναγκάσουν το πρόγραμμα περιήγησης να επικοινωνήσει αθόρυβα με τον διακομιστή των ενεργών απειλών στο ‘

https://dynamic-linx[.]com/getTask.php

‘ για να λάβετε μια εργασία bruteforcing κωδικού πρόσβασης.

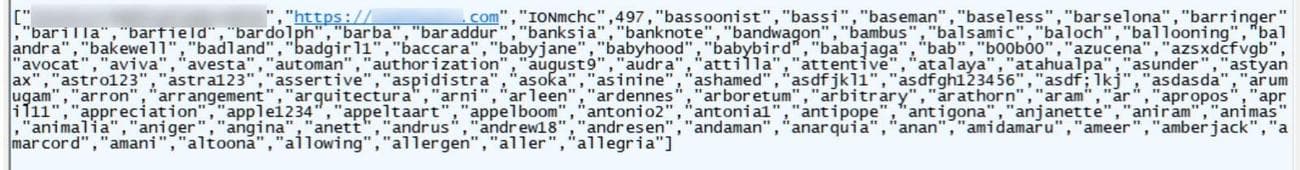

Αυτή η εργασία έρχεται με τη μορφή ενός αρχείου JSON που περιέχει τις παραμέτρους για την επίθεση bruteforce: ένα αναγνωριστικό, τη διεύθυνση URL του ιστότοπου, το όνομα λογαριασμού, έναν αριθμό που υποδηλώνει την τρέχουσα παρτίδα κωδικών πρόσβασης που πρέπει να γίνει και εκατό κωδικούς πρόσβασης για δοκιμή.

Παράδειγμα εργασίας JSON bruteforce

Πηγή: BleepingComputer

Μόλις ληφθεί η εργασία, το σενάριο θα αναγκάσει το πρόγραμμα περιήγησης του επισκέπτη να ανεβάσει αθόρυβα ένα αρχείο χρησιμοποιώντας τη διεπαφή XMLRPC του ιστότοπου WordPress χρησιμοποιώντας το όνομα λογαριασμού και τους κωδικούς πρόσβασης στα δεδομένα JSON.

Εάν ένας κωδικός πρόσβασης είναι ακριβής, το σενάριο θα ειδοποιήσει τον διακομιστή του παράγοντα απειλής ότι βρέθηκε κωδικός πρόσβασης για τον ιστότοπο. Ο χάκερ μπορεί στη συνέχεια να συνδεθεί στον ιστότοπο για να ανακτήσει το μεταφορτωμένο αρχείο που περιέχει το κωδικοποιημένο ζεύγος ονόματος χρήστη και κωδικού πρόσβασης στο base64.

Σενάριο που προκαλεί το πρόγραμμα περιήγησης να επιβάλει βίαια τα διαπιστευτήρια ενός ιστότοπου

Πηγή: BleepingComputer

Όσο η σελίδα παραμένει ανοιχτή, το κακόβουλο σενάριο θα αναγκάσει το πρόγραμμα περιήγησης ιστού να συνδεθεί επανειλημμένα με τον διακομιστή του εισβολέα και να ανακτήσει μια νέα εργασία για εκτέλεση.

Σύμφωνα με τη μηχανή αναζήτησης πηγαίου κώδικα HTML

PublicHTML

αυτή τη στιγμή υπάρχουν πάνω από 1.700 ιστότοποι που έχουν παραβιαστεί με αυτά τα σενάρια ή τους φορτωτές τους, παρέχοντας μια τεράστια δεξαμενή χρηστών που θα στρατολογηθούν άθελά τους σε αυτόν τον κατανεμημένο στρατό ωμής δύναμης.

Ερευνητής CronUp

Ο Germán Fernández βρέθηκε

ότι ο ιστότοπος της Ένωσης Ιδιωτικών Τραπεζών του Ισημερινού παραβιάστηκε σε αυτήν την εκστρατεία, λειτουργώντας ως λάκκο για ανυποψίαστους επισκέπτες.

Δεν είναι σαφές γιατί οι παράγοντες της απειλής μεταπήδησαν από την έγχυση αποστραγγιστικών πορτοφολιών κρυπτογράφησης σε άλλες ιστοσελίδες bruteforcing. Ωστόσο, η Sucuri πιστεύει ότι πρόκειται να δημιουργήσει ένα πιο εκτεταμένο χαρτοφυλάκιο ιστότοπων από τις οποίες θα εξαπολύει περαιτέρω επιθέσεις σε μεγαλύτερη κλίμακα, όπως επιθέσεις αποστράγγισης κρυπτονομισμάτων.

«Πιθανότατα, συνειδητοποίησαν ότι στην κλίμακα μόλυνσης τους (~1000 παραβιασμένες τοποθεσίες) οι αποστραγγιστές κρυπτογράφησης δεν είναι ακόμη πολύ κερδοφόροι», κατέληξε ο ερευνητής της Sucuri, Denis Sinegubko.

“Επιπλέον, τραβούν υπερβολική προσοχή και οι τομείς τους μπλοκάρονται αρκετά γρήγορα. Επομένως, φαίνεται λογικό να αλλάξουν το ωφέλιμο φορτίο με κάτι πιο κρυφό, που ταυτόχρονα μπορεί να βοηθήσει στην αύξηση του χαρτοφυλακίου των παραβιασμένων τοποθεσιών τους για μελλοντικά κύματα μολύνσεων που θα να είναι σε θέση να δημιουργεί έσοδα με τον ένα ή τον άλλο τρόπο.”

VIA:

bleepingcomputer.com