Οι χάκερ άρχισαν να εκμεταλλεύονται την ευπάθεια παράκαμψης ελέγχου ταυτότητας κρίσιμης σοβαρότητας (CVE-2024-27198) στο TeamCity On-Premises, την οποία η JetBrains αντιμετώπισε σε μια ενημέρωση τη Δευτέρα.

Η εκμετάλλευση φαίνεται να είναι τεράστια, με εκατοντάδες νέους χρήστες να δημιουργούνται σε μη επιδιορθωμένα στιγμιότυπα του TeamCity που εκτίθενται στον δημόσιο ιστό.

Κίνδυνος επιθέσεων στην εφοδιαστική αλυσίδα

LeakIX

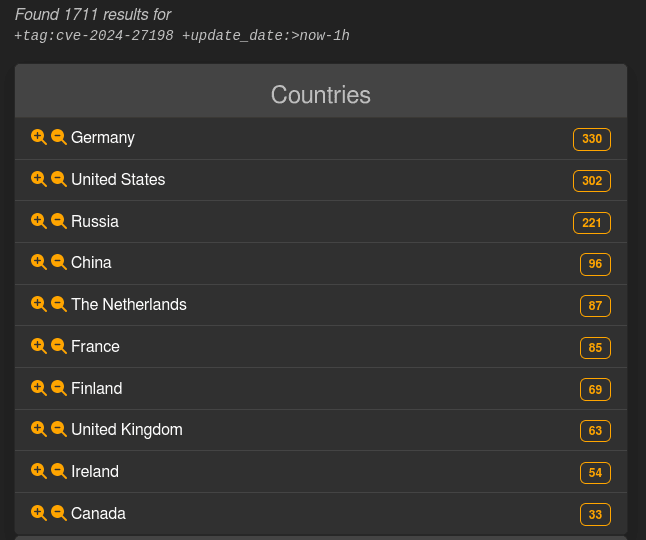

μια μηχανή αναζήτησης για εκτεθειμένες εσφαλμένες ρυθμίσεις παραμέτρων και ευπάθειες συσκευών, είπε στο BleepingComputer ότι λίγο περισσότεροι από 1.700 διακομιστές TeamCity δεν έχουν λάβει ακόμη την επιδιόρθωση.

Οι εγκαταστάσεις TeamCity είναι ευάλωτες στο σφάλμα παράκαμψης ελέγχου ταυτότητας CVE-2024-27198

πηγή: LeakIX

Οι περισσότεροι από τους ευάλωτους κεντρικούς υπολογιστές που ευρετηριάζονται από το LeakIX βρίσκονται στη Γερμανία, τις Ηνωμένες Πολιτείες και τη Ρωσία, ακολουθούμενοι από απόσταση από την Κίνα, την Ολλανδία και τη Γαλλία.

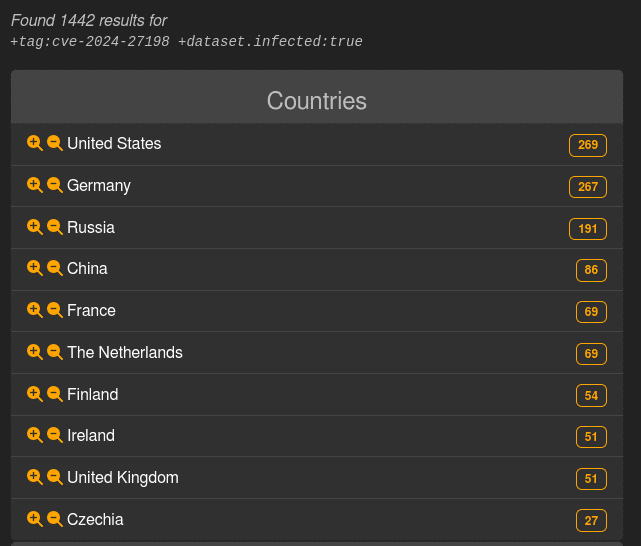

Από αυτά, η πλατφόρμα δείχνει ότι οι χάκερ έχουν ήδη παραβιάσει περισσότερες από 1.440 περιπτώσεις.

“Υπάρχουν μεταξύ 3 και 300 εκατοντάδες χρήστες που δημιουργούνται σε παραβιασμένες περιπτώσεις, συνήθως το μοτίβο είναι

8 αλφαινόμενοι χαρακτήρες

», είπε ο LeakIX στο BleepingComputer.

Οι παρουσίες του TeamCity ήδη συμβιβάζονται μέσω του CVE-2024-27198

πηγή:

LeakIX

Η GreyNoise, μια εταιρεία που αναλύει την κίνηση σάρωσης στο Διαδίκτυο, κατέγραψε επίσης στις 5 Μαρτίου μια απότομη αύξηση των προσπαθειών εκμετάλλευσης του CVE-2024-27198.

Σύμφωνα με

Στατιστικά GreyNoise

οι περισσότερες προσπάθειες προέρχονται από συστήματα στις Ηνωμένες Πολιτείες στην υποδομή φιλοξενίας DigitalOcean.

Ο Gregory Boddin του LeakIX είπε στο BleepingComputer ότι οι διακομιστές TeamCity που παρατηρήθηκαν είναι μηχανές παραγωγής που χρησιμοποιούνται για την κατασκευή και την ανάπτυξη λογισμικού.

Αυτό σημαίνει ότι η παραβίασή τους θα μπορούσε να οδηγήσει σε επιθέσεις εφοδιαστικής αλυσίδας, καθώς μπορεί να περιέχουν ευαίσθητες λεπτομέρειες, όπως διαπιστευτήρια για τα περιβάλλοντα όπου αναπτύσσεται, δημοσιεύεται ή αποθηκεύεται ο κώδικας (π.χ. καταστήματα και αγορές, αποθετήρια, εταιρική υποδομή).

Η εταιρεία κυβερνοασφάλειας Rapid7 εξέφρασε την ίδια ανησυχία σε μια ανάρτηση ιστολογίου που αναλύει την ευπάθεια και τους τρόπους με τους οποίους μπορεί να αξιοποιηθεί σε επιθέσεις

“Ο διακυβεύοντας έναν διακομιστή TeamCity επιτρέπει στον εισβολέα τον πλήρη έλεγχο όλων των έργων, των κατασκευών, των πρακτόρων και των τεχνουργημάτων της TeamCity και ως εκ τούτου είναι ένας κατάλληλος φορέας για να τοποθετήσει έναν εισβολέα για να εκτελέσει μια επίθεση αλυσίδας εφοδιασμού” –

Rapid7

Επείγουσα ενημέρωση TeamCity

Το CVE-2024-27198 έχει βαθμολογία κρίσιμης σοβαρότητας 9,8 στα 10 και επηρεάζει όλες τις εκδόσεις έως

2023.11.4

της εσωτερικής έκδοσης του TeamCity.

Υπάρχει στο στοιχείο web του διακομιστή και μπορεί να επιτρέψει σε έναν απομακρυσμένο εισβολέα χωρίς έλεγχο ταυτότητας να αναλάβει τον έλεγχο ενός ευάλωτου διακομιστή με δικαιώματα διαχειριστή.

Ανακαλύφθηκε από τον Stephen Fewer, κύριο ερευνητή ασφάλειας στο Rapid7, η ευπάθεια αναφέρθηκε στο JetBrains στα μέσα Φεβρουαρίου και επιδιορθώθηκε στις 4 Μαρτίου.

Το Rapid7 δημοσίευσε πλήρεις τεχνικές λεπτομέρειες σχετικά με το τι προκαλεί το πρόβλημα και έδειξε πώς ένας εισβολέας θα μπορούσε να το εκμεταλλευτεί για να επιτύχει απομακρυσμένη εκτέλεση κώδικα.

Η JetBrains ανακοίνωσε τη Δευτέρα το

κυκλοφορία του TeamCity 2023.11.4

με μια επιδιόρθωση για το CVE-2024-27198, ενθαρρύνοντας όλους τους χρήστες να ενημερώσουν τις παρουσίες στην πιο πρόσφατη έκδοση.

Με τη μαζική εκμετάλλευση που έχει ήδη παρατηρηθεί, οι διαχειριστές των παρουσιών του TeamCity εντός εγκατάστασης θα πρέπει να λάβουν επείγοντα βήματα για την εγκατάσταση της πιο πρόσφατης έκδοσης.

VIA:

bleepingcomputer.com