Ένα νέο malware tool με το όνομα

Squirrelwaffle

έχει κάνει την εμφάνισή του και επιτρέπει στους

εγκληματίες

του κυβερνοχώρου να

αποκτήσουν πρόσβαση σε

συστήματα

και να τα μολύνουν με πρόσθετο malware.

Το Squirrelwaffle εξαπλώνεται μέσω

spam εκστρατειών

, που στοχεύουν στη μόλυνση των συστημάτων με το

Qakbot

malware και το penetration-testing tool

Cobalt Strike

.

Δείτε επίσης:

Squid Game app με χιλιάδες λήψεις μόλυνε συσκευές με το Joker malware

Ανακαλύφθηκε

από ερευνητές της

Cisco Talos.

Το Squirrelwaffle είναι ένα από τα εργαλεία που εμφανίστηκαν ως αντικαταστάτες του

Emotet

, λίγο μετά την “

καταστροφή

” του από τις αρχές επιβολής του νόμου.

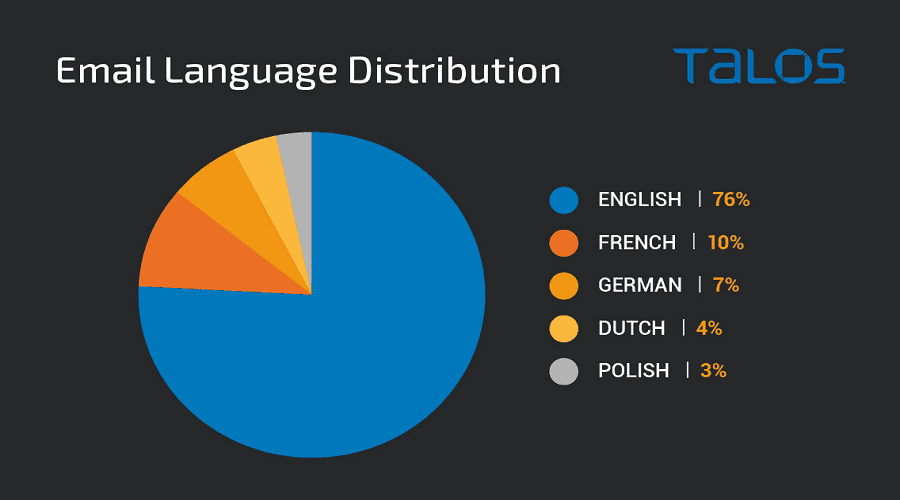

Αυτή η νέα απειλή εμφανίστηκε για πρώτη φορά τον Σεπτέμβριο του 2021 και έγινε πιο έντονη στο τέλος αυτού του μήνα. Όπως είπαμε και προηγουμένως, διανέμεται κυρίως με spam

εκστρατείες

. Έχουν βρεθεί

κακόβουλα emails στα αγγλικά, τα γαλλικά, τα γερμανικά, τα ολλανδικά και τα πολωνικά.

Τα spam emails περιέχουν

συνδέσμους

που οδηγούν σε

κακόβουλα αρχεία ZIP

, τα οποία φιλοξενούνται σε web servers που ελέγχονται από τους εισβολείς και συνήθως περιλαμβάνουν ένα

κακόβουλο συνημμένο .doc ή .xls

που εκτελεί malware-retrieving code, εάν ανοιχτεί.

Σε πολλά έγγραφα που είδαν οι ερευνητές της Talos, οι

εγκληματίες

χρησιμοποιούν την

πλατφόρμα

DocuSign

, ως δόλωμα για να ξεγελάσουν τους παραλήπτες ώστε να ενεργοποιήσουν τις μακροεντολές στο MS Office suite.

Ο κώδικας αξιοποιεί το string reversal για obfuscation, γράφει ένα VBS script στο %PROGRAMDATA% και το εκτελεί.

Δείτε επίσης:

Google: Hackers στοχεύουν YouTubers με cookie theft malware

Αυτή η ενέργεια ανακτά το Squirrelwaffle και το παραδίδει με τη μορφή DLL file στο παραβιασμένο σύστημα.

Στη συνέχεια,

το Squirrelwaffle loader αναπτύσσει κακόβουλο λογισμικό όπως το Qakbot ή το penetration testing tool Cobalt Strike.

Το Cobalt Strike είναι ένα νόμιμο penetration testing εργαλείο, που έχει σχεδιαστεί ως attack framework για τη δοκιμή της υποδομής ενός οργανισμού, προκειμένου να ανακαλυφθούν κενά

ασφαλείας

και

ευπάθειες

.

Ωστόσο, cracked versions του Cobalt Strike χρησιμοποιούνται και από

εγκληματίες

του κυβερνοχώρου.

Το Squirrelwaffle διαθέτει επίσης IP blocklist για να αποφύγει τον εντοπισμό και την ανάλυση.

Δείτε επίσης:

Κρατικοί hackers στοχεύουν παρόχους τηλεπικοινωνιών και IT

εταιρείες

Όλες οι

επικοινωνίες

μεταξύ του Squirrelwaffle και της υποδομής C2 είναι κρυπτογραφημένες (XOR+Base64) και αποστέλλονται μέσω HTTP POST requests.

Οι ερευνητές της Cisco Talos συνιστούν σε όλους τους χρήστες και τους οργανισμούς να είναι ιδιαίτερα προσεκτικοί με τα emails που λαμβάνουν και να ενημερώνουν τακτικά τα συστήματά τους.

Πηγή: Bleeping Computer

Πατήστ

ε

εδώ

και ακολουθήστε το

TechWar.gr στο Google News

για να μάθετε πρώτοι όλες τις

ειδήσεις τεχνολογίας.