Σφάλμα της προσθήκης πληρωμής WordPress Stripe διαρρέει λεπτομέρειες παραγγελίας πελατών

Η προσθήκη WooCommerce Stripe Gateway για WordPress βρέθηκε να είναι ευάλωτη σε ένα σφάλμα που επιτρέπει σε οποιονδήποτε μη πιστοποιημένο χρήστη να βλέπει τις λεπτομέρειες της παραγγελίας που υποβάλλονται μέσω της προσθήκης.

Το WooCommerce Stripe Payment είναι μια πύλη πληρωμής για ιστότοπους ηλεκτρονικού εμπορίου WordPress, η οποία επί του παρόντος έχει

900.000 ενεργές εγκαταστάσεις

. Επιτρέπει στους ιστότοπους να δέχονται μεθόδους πληρωμής όπως

Visa

, MasterCard, American Express,

Apple

Pay και

Google

Pay μέσω του API επεξεργασίας πληρωμών της Stripe.

Αναλυτές ασφαλείας στο

Patchstack

ανακάλυψαν ότι το δημοφιλές πρόσθετο είναι ευάλωτο στο CVE-2023-34000, ένα ελάττωμα μη επαληθευμένης ανασφάλειας άμεσης αναφοράς αντικειμένου (IDOR) που θα μπορούσε να εκθέσει ευαίσθητες λεπτομέρειες στους εισβολείς.

Η ευπάθεια θα μπορούσε να επιτρέψει σε μη πιστοποιημένους χρήστες να προβάλλουν δεδομένα σελίδας ολοκλήρωσης αγοράς, συμπεριλαμβανομένων των PII (προσωπικά στοιχεία ταυτοποίησης), διευθύνσεις ηλεκτρονικού ταχυδρομείου, διευθύνσεις αποστολής και το πλήρες όνομα του χρήστη.

Η έκθεση των παραπάνω δεδομένων θεωρείται σοβαρή και μπορεί να οδηγήσει σε πρόσθετες επιθέσεις, όπως απόπειρες παραβίασης λογαριασμού και κλοπή διαπιστευτηρίων μέσω στοχευμένων μηνυμάτων ηλεκτρονικού ψαρέματος.

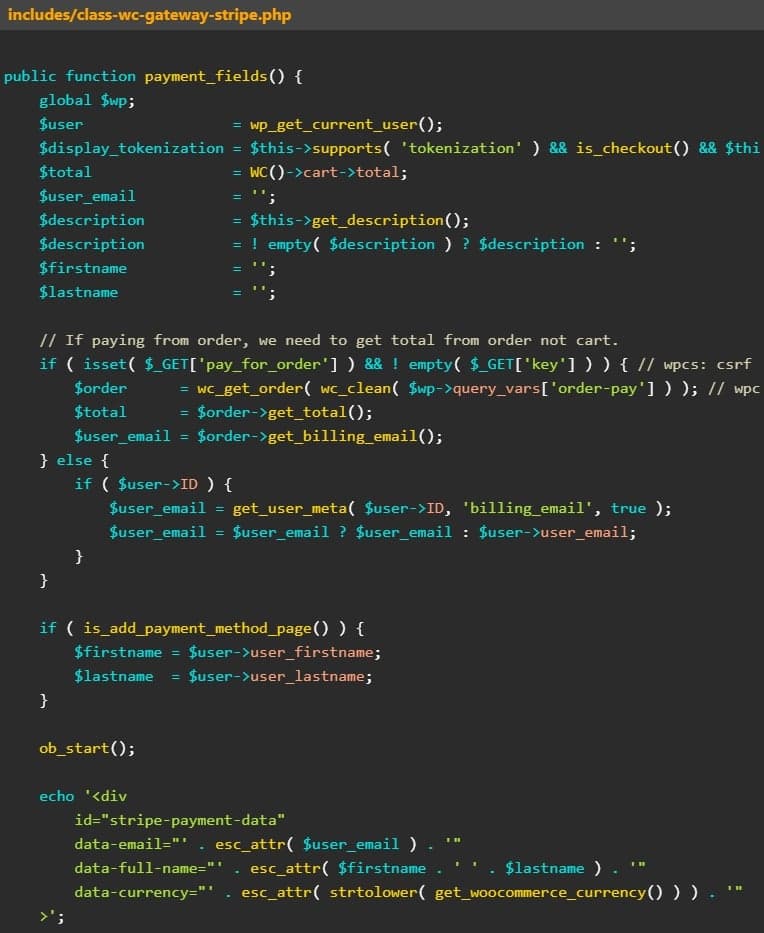

Το ελάττωμα προέρχεται από τον μη ασφαλή χειρισμό αντικειμένων παραγγελίας και την έλλειψη κατάλληλων μέτρων ελέγχου πρόσβασης στις λειτουργίες ‘javascript_params’ και ‘payment_fields’ της προσθήκης.

Αυτά τα σφάλματα κώδικα καθιστούν δυνατή την κατάχρηση των λειτουργιών για την εμφάνιση λεπτομερειών παραγγελίας οποιουδήποτε WooCommerce χωρίς έλεγχο των αδειών του αιτήματος ή της ιδιοκτησίας της παραγγελίας (αντιστοιχία χρήστη).

Τα πεδία πληρωμής λειτουργούν

(Patchstack)

Το ελάττωμα επηρεάζει όλες τις εκδόσεις του WooCommerce Stripe Gateway κάτω από την 7.4.1, την έκδοση στην οποία συνιστάται να αναβαθμίσουν οι χρήστες.

Το Patchstack ανακάλυψε και ανέφερε το CVE-2023-34000 στον προμηθευτή των προσθηκών στις 17 Απριλίου 2023 και μια ενημέρωση κώδικα με την έκδοση 7.4.1 κυκλοφόρησε στις 30 Μαΐου 2023.

Σύμφωνα με

Στατιστικά WordPress.org

περισσότερες από τις μισές από τις ενεργές εγκαταστάσεις της προσθήκης χρησιμοποιούν αυτήν τη στιγμή μια ευάλωτη έκδοση, η οποία μεταφράζεται σε μια μεγάλη επιφάνεια επίθεσης, που είναι βέβαιο ότι θα τραβήξει την προσοχή των εγκληματιών του κυβερνοχώρου.

Υπήρξαν πολλές περιπτώσεις χάκερ που επιτέθηκαν σε ευάλωτα πρόσθετα WordPress τους τελευταίους μήνες, όπως το Elementor Pro, τα Advanced Custom Fields, τα Essential Addons για το Elementor και το Beautiful Cookie Consent Banner, για να αναφέρουμε μόνο μερικά.

Οι διαχειριστές ιστότοπων WordPress θα πρέπει να διατηρούν όλες τις προσθήκες τους ενημερωμένες, να απενεργοποιούν αυτές που δεν χρειάζονται/χρησιμοποιούνται και να παρακολουθούν τους ιστότοπούς τους για ύποπτη δραστηριότητα όπως τροποποίηση αρχείων, αλλαγή ρυθμίσεων ή δημιουργία νέων λογαριασμών διαχειριστή.