Κινέζοι χάκερ χρησιμοποιούν DNS-over-HTTPS για επικοινωνία κακόβουλου λογισμικού Linux

Η κινεζική ομάδα απειλών «ChamelGang» μολύνει συσκευές Linux με ένα προηγουμένως άγνωστο εμφύτευμα που ονομάζεται «ChamelDoH», επιτρέποντας την επικοινωνία DNS-over-HTTPS με διακομιστές εισβολέων.

Ο συγκεκριμένος παράγοντας απειλής τεκμηριώθηκε για πρώτη φορά τον Σεπτέμβριο του 2021 από

Θετικές Τεχνολογίες

; Ωστόσο, οι ερευνητές εστίασαν μόνο στην εργαλειοθήκη των

Windows

.

Έκθεση που δημοσιεύτηκε χθες από

Κλιμακοστάσιο

και κοινοποιήθηκε με το BleepingComputer περιγράφει ένα νέο εμφύτευμα Linux γραμμένο σε C++ που επεκτείνει το οπλοστάσιο εισβολής του παράγοντα απειλής και, κατ’ επέκταση, τους δείκτες συμβιβασμού των εισβολέων.

Η σύνδεση μεταξύ του ChamelGang και του νέου κακόβουλου λογισμικού Linux βασίζεται σε έναν τομέα που είχε συσχετιστεί προηγουμένως με τον παράγοντα απειλής και ένα προσαρμοσμένο εργαλείο ανύψωσης προνομίων που παρατηρήθηκε από την Positive Technologies σε προηγούμενες καμπάνιες της ChamelGang.

DNS-over-HTTPS για επικοινωνία κακόβουλου λογισμικού

Το πρωτόκολλο DNS (σύστημα ονόματος τομέα) χρησιμοποιείται από λογισμικό και λειτουργικά συστήματα για την ανάλυση ονομάτων κεντρικών υπολογιστών που είναι αναγνώσιμα από τον άνθρωπο σε διευθύνσεις IP, οι οποίες στη συνέχεια χρησιμοποιούνται για τη δημιουργία συνδέσεων δικτύου.

Ωστόσο, τα ερωτήματα DNS αποστέλλονται ως μη κρυπτογραφημένα, απλό κείμενο, επιτρέποντας σε οργανισμούς, ISP και άλλους να παρακολουθούν τα αιτήματα DNS.

Καθώς αυτό θεωρείται κίνδυνος απορρήτου και επιτρέπει στις κυβερνήσεις να λογοκρίνουν το Διαδίκτυο, δημιουργήθηκε ένα νέο πρωτόκολλο DNS με το όνομα DNS-over-HTTPS για την κρυπτογράφηση των ερωτημάτων DNS, ώστε να μην είναι δυνατή η κατασκοπεία τους.

Ωστόσο, αυτό είναι ένα δίκοπο μαχαίρι, καθώς το κακόβουλο λογισμικό μπορεί να το χρησιμοποιήσει ως αποτελεσματικό κρυπτογραφημένο κανάλι επικοινωνίας, καθιστώντας δυσκολότερο για το λογισμικό ασφαλείας να παρακολουθεί για κακόβουλη επικοινωνία δικτύου.

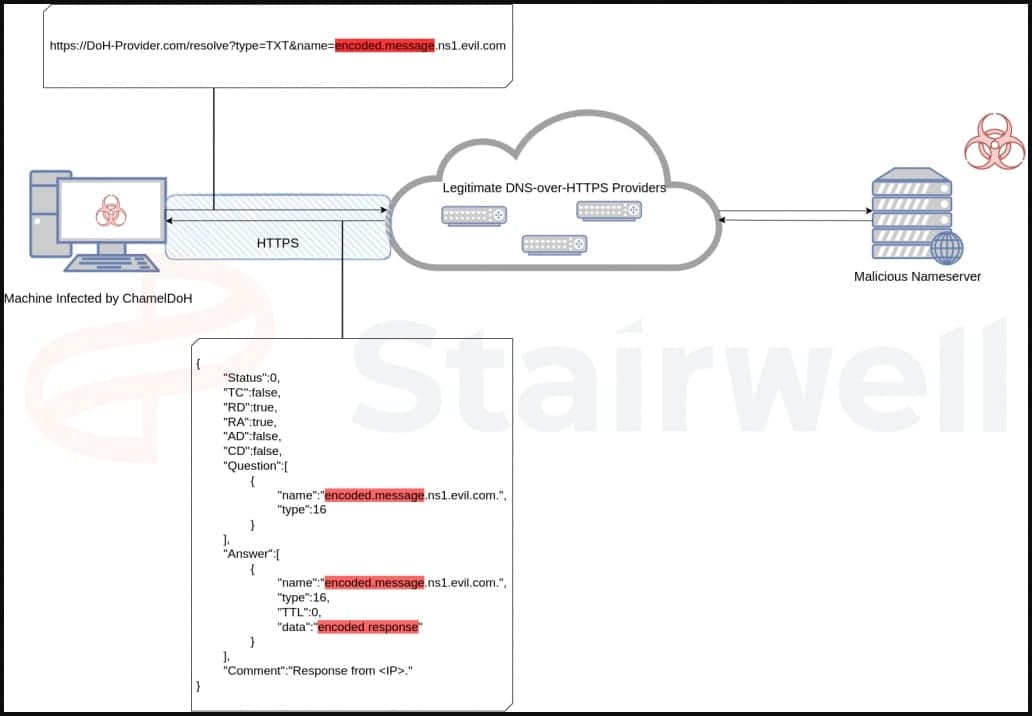

Στην περίπτωση του ChamelDoH, το DNS-over-HTTPS παρέχει κρυπτογραφημένη επικοινωνία μεταξύ μιας μολυσμένης συσκευής και του διακομιστή εντολών και ελέγχου, κάνοντας τα κακόβουλα ερωτήματα να μην διακρίνονται από την κανονική κίνηση HTTPS.

Επιπλέον, το DoH μπορεί να βοηθήσει στην παράκαμψη τοπικών διακομιστών DNS χρησιμοποιώντας διακομιστές συμβατούς με DoH που παρέχονται από αξιόπιστους οργανισμούς, κάτι που δεν παρατηρήθηκε σε αυτήν την περίπτωση.

Τέλος, επειδή τα αιτήματα DNS χρησιμοποιούν νόμιμους διακομιστές DoH από την

Google

και το Cloudflare, ο αποκλεισμός τους είναι πρακτικά αδύνατος χωρίς να επηρεαστεί η νόμιμη κυκλοφορία.

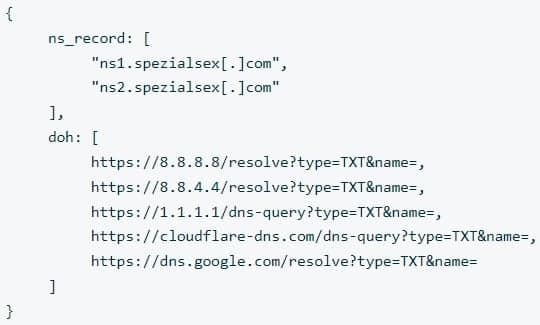

Το ChamelDoH χρησιμοποιεί δύο κλειδιά που είναι αποθηκευμένα στη διαμόρφωση JSON του, τα “ns_record” και “doh”, για να λάβει ονόματα κεντρικών υπολογιστών C2 και μια λίστα νόμιμων παρόχων

cloud

DoH που μπορούν να χρησιμοποιηθούν κατάχρηση για την εκτέλεση ερωτημάτων DoH.

Διαμόρφωση JSON

(Κλιμακοστάσιο)

Όλες οι επικοινωνίες του κακόβουλου λογισμικού είναι κρυπτογραφημένες χρησιμοποιώντας AES128 και μια τροποποιημένη κωδικοποίηση base64 που περιέχει υποκατάστατα μη αλφαριθμητικών χαρακτήρων. Στη συνέχεια, τα μεταδιδόμενα δεδομένα προσαρτώνται ως ονόματα κεντρικού υπολογιστή στους διακομιστές εντολών και ελέγχου κακόβουλου λογισμικού που αναφέρονται.

Αυτή η τροποποίηση επιτρέπει στο κακόβουλο λογισμικό να εκδίδει αιτήματα TXT για τομείς που περιέχουν τις επικοινωνίες του κωδικοποιημένου διακομιστή εντολών και ελέγχου (C2), αποκρύπτοντας τη φύση αυτών των αιτημάτων και μειώνοντας την πιθανότητα ανίχνευσης.

Για παράδειγμα, κατά την υποβολή ερωτήματος στην εγγραφή TXT, ένα ερώτημα DoH από το κακόβουλο λογισμικό θα χρησιμοποιούσε το

.ns2.spezialsec[.].com. Ο κακόβουλος διακομιστής ονομάτων που λαμβάνει το ερώτημα θα εξάγει και θα αποκρυπτογραφεί το κωδικοποιημένο τμήμα για να λάβει τα δεδομένα που έχουν εξαχθεί από τη μολυσμένη συσκευή.

Το C2 θα ανταποκρινόταν με μια κωδικοποιημένη εγγραφή TXT που περιέχει τις εντολές που θα έπρεπε να εκτελέσει το κακόβουλο λογισμικό στη μολυσμένη συσκευή.

Διάγραμμα Comms για το ChamelDoH

(Κλιμακοστάσιο)

Κατά την εκτέλεση, το κακόβουλο λογισμικό θα συγκεντρώσει βασικά δεδομένα σχετικά με τον κεντρικό υπολογιστή του, συμπεριλαμβανομένου του ονόματος, της διεύθυνσης IP, της αρχιτεκτονικής της CPU και της έκδοσης του συστήματος και θα δημιουργήσει ένα μοναδικό αναγνωριστικό.

Οι ερευνητές του Stairwell διαπίστωσαν ότι το ChamelDoH υποστηρίζει τις ακόλουθες εντολές που οι χειριστές του μπορούν να εκδώσουν εξ αποστάσεως μέσω των εγγραφών TXT που λαμβάνονται σε αιτήματα DNS-over-HTTPS:

-

τρέξιμο

– Εκτελέστε μια εντολή αρχείου/φλοιού -

ύπνος

– Ορίστε τον αριθμό των δευτερολέπτων μέχρι το επόμενο check-in -

wget

– Λήψη αρχείου από διεύθυνση URL -

μεταφόρτωση

– Διαβάστε και ανεβάστε ένα αρχείο -

Κατεβάστε

– Λήψη και εγγραφή αρχείου -

rm

– Διαγραφή αρχείου -

cp

– Αντιγράψτε ένα αρχείο σε νέα θέση -

CD

– Αλλάξτε τον κατάλογο εργασίας

Η ανάλυση του Stairwell έδειξε ότι το ChamelDoH ανέβηκε για πρώτη φορά στο VirusTotal τον Δεκέμβριο του 2022.

Μέχρι τη στιγμή της σύνταξης αυτού, δεν έχει επισημανθεί ως κακόβουλο από κανέναν από τους κινητήρες AV της πλατφόρμας.