Νέο κακόβουλο λογισμικό Chromeloader «Shampoo» που προωθείται μέσω ψεύτικων ιστότοπων warez

Μια νέα καμπάνια ChromeLoader βρίσκεται σε εξέλιξη, η οποία μολύνει τους επισκέπτες των τοποθεσιών warez και πειρατικών ταινιών με μια νέα παραλλαγή της επέκτασης προγράμματος περιήγησης για αεροπειρατές αναζήτησης και adware που ονομάζεται Shampoo.

Αυτή η ανακάλυψη της νέας καμπάνιας προέρχεται από την ερευνητική ομάδα απειλών της HP (Wolf Security), η οποία αναφέρει ότι η επιχείρηση βρίσκεται σε εξέλιξη από τον Μάρτιο του 2023.

Ιστορικό ChromeLoader

Το ChromeLoader είναι ένας αεροπειρατής προγράμματος περιήγησης που εγκαθιστά αναγκαστικά επεκτάσεις προγράμματος περιήγησης που ανακατευθύνουν τα αποτελέσματα αναζήτησης για να προωθήσουν ανεπιθύμητο λογισμικό, πλαστά δώρα, έρευνες, παιχνίδια για ενήλικες, ιστότοπους γνωριμιών και άλλα άσχετα αποτελέσματα.

Πριν από περίπου ένα χρόνο, αναλυτές στο Red Canary ανέφεραν μια ξαφνική άνοδο στη διανομή ChromeLoader που ξεκίνησε τον Φεβρουάριο του 2022, συμπεριλαμβανομένου πλέον του macOS στο εύρος στόχευσης μαζί με τα

Windows

.

Τον Σεπτέμβριο, η VMware και η

Microsoft

προειδοποίησαν για μια άλλη τεράστια καμπάνια ChromeLoader που διαθέτει την πειραματική δυνατότητα απόρριψης επιπλέον κακόβουλου λογισμικού, συμπεριλαμβανομένου του ransomware.

Πιο πρόσφατα, τον Φεβρουάριο του 2023, ερευνητές ασφαλείας στο ASEC ανακάλυψαν μια καμπάνια όπου το κακόβουλο λογισμικό ChromeLoader διανεμόταν σε αρχεία VHD που ονομάστηκαν από δημοφιλή βιντεοπαιχνίδια.

Η πιο πρόσφατη καμπάνια

Οι αναλυτές της HP αναφέρουν ότι στην καμπάνια που ξεκίνησε τον Μάρτιο του 2023, το ChromeLoader διανέμεται μέσω ενός δικτύου κακόβουλων ιστότοπων που υπόσχονται δωρεάν λήψεις μουσικής, ταινιών ή βιντεοπαιχνιδιών που προστατεύονται από πνευματικά δικαιώματα.

Κακόβουλος ιστότοπος που διανέμει το ChromeLoader

(ΙΠΠΟΔΥΝΑΜΗ)

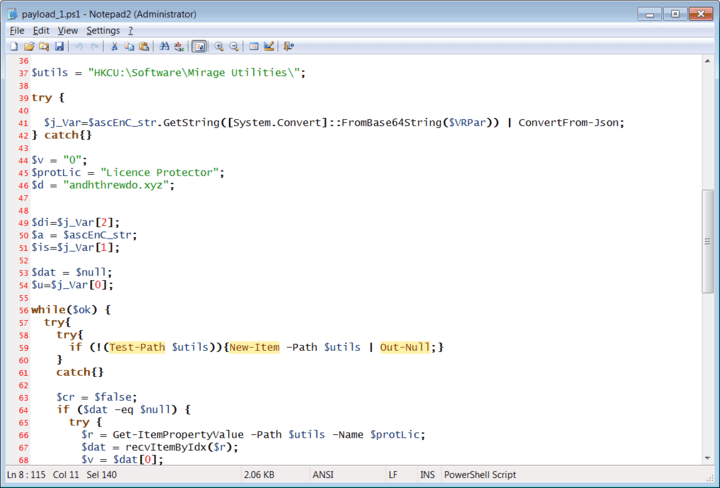

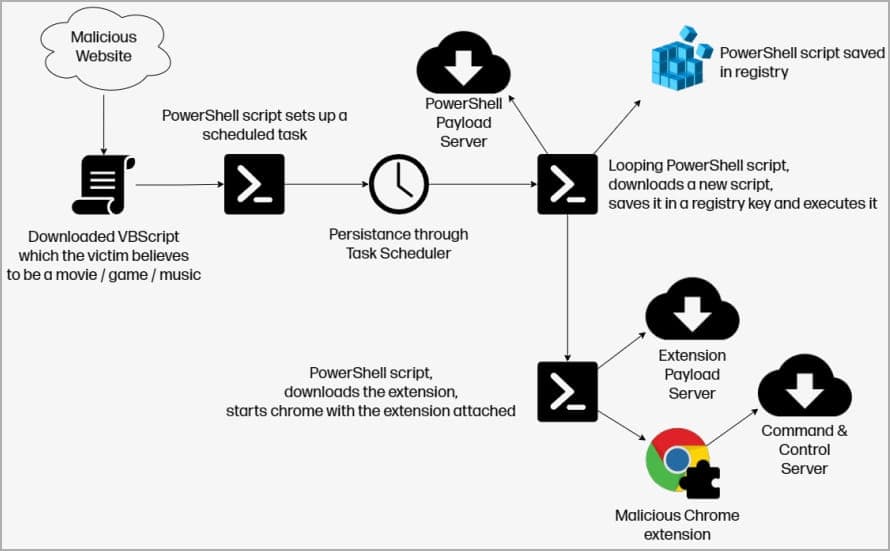

Αντί για νόμιμα αρχεία πολυμέσων ή προγράμματα εγκατάστασης λογισμικού, τα θύματα κατεβάζουν VBScripts που εκτελούν σενάρια PowerShell ρυθμίζοντας μια προγραμματισμένη εργασία με πρόθεμα “chrome_” για επιμονή.

Αυτή η εργασία ενεργοποιεί μια σειρά σεναρίων που πραγματοποιούν λήψη μιας αποθήκευσης ενός νέου σεναρίου PowerShell στο μητρώο του κεντρικού υπολογιστή ως “HKCU:

Software

Mirage Utilities” και ανακτούν επίσης την κακόβουλη επέκταση Chrome, Shampoo.

Σενάριο PowerShell, μέρος της αλυσίδας μόλυνσης του ChromeLoader

(BleepingComputer)

Το Shampoo είναι μια παραλλαγή του ChromeLoader, ικανή να εισάγει διαφημίσεις σε ιστότοπους που επισκέπτεται το θύμα και να εκτελεί ανακατευθύνσεις ερωτημάτων αναζήτησης.

Σε ένα δείγμα που αναλύθηκε από το BleepingComputer, οι αναζητήσεις από τη γραμμή διευθύνσεων του προγράμματος περιήγησης ή το

Google

ανακατευθύνονται πρώτα σε έναν ιστότοπο στο ythingamgladt[.]com και μετά στα αποτελέσματα αναζήτησης Bing.

Μόλις εγκατασταθεί η κακόβουλη επέκταση, εμποδίζει το θύμα να αποκτήσει πρόσβαση στην οθόνη επεκτάσεων Chrome. Οι χρήστες ανακατευθύνονται στην οθόνη ρυθμίσεων του Chrome όταν επιχειρούν να το κάνουν.

Η λειτουργία του adware θεωρείται ότι έχει οικονομικά κίνητρα, με στόχο τη δημιουργία εσόδων από τις ανακατευθύνσεις αναζήτησης και τις διαφημίσεις.

Φυσικά, δεν είναι δύσκολο για τα θύματα να παρατηρήσουν αυτές τις ανακατευθύνσεις, καθώς δεν λαμβάνουν αυτό που αναζητούν στο Google, ωστόσο η αφαίρεση του κακόβουλου λογισμικού είναι περίπλοκη.

“Η κατάργηση του ChromeLoader Shampoo δεν είναι τόσο απλή όσο η απεγκατάσταση μιας νόμιμης επέκτασης.”

προειδοποιεί η HP στην αναφορά

.

“Το κακόβουλο λογισμικό βασίζεται σε σενάρια επαναφοράς και σε μια προγραμματισμένη εργασία των Windows για την επανεγκατάσταση της επέκτασης κάθε φορά που το θύμα την αφαιρεί ή επανεκκινεί τη συσκευή του.”

Η πιο πρόσφατη αλυσίδα μόλυνσης του ChromeLoader

(ΙΠΠΟΔΥΝΑΜΗ)

Επομένως, εάν το θύμα επανεκκινήσει το σύστημα, το κακόβουλο λογισμικό Chrome θα απενεργοποιηθεί προσωρινά, αλλά θα επανεγκατασταθεί γρήγορα.

Για να απαλλαγείτε από το ChromeLoader Shampoo, η HP Wolf Security λέει ότι οι χρήστες μπορούν να εκτελέσουν τα ακόλουθα βήματα:

- Καταργήστε τυχόν προγραμματισμένες εργασίες με πρόθεμα “chrome_”. Οι νόμιμες προγραμματισμένες εργασίες του Chrome συνήθως έχουν το πρόθεμα “Google”.

- Διαγράψτε το κλειδί μητρώου “HKCUSoftwareMirage Utilities”.

- Στη συνέχεια επανεκκινήστε τον υπολογιστή.

Το BleepingComputer βρήκε επίσης τα σενάρια PowerShell που εξάγουν την κακόβουλη επέκταση στο φάκελο ‘C:Users

appdatalocalchrome_test’, η οποία θα πρέπει να διαγραφεί εάν υπάρχει.

Η HP προειδοποιεί ότι αυτά τα βήματα κατάργησης πρέπει να ολοκληρωθούν γρήγορα προτού το σενάριο βρόχου επανεγκαταστήσει το κακόβουλο λογισμικό.

Μια απλή μέθοδος για να προσδιορίσετε εάν μια παραλλαγή ChromeLoader εκτελείται στο πρόγραμμα περιήγησής σας στον ιστό είναι να επαληθεύσετε εάν το Chrome εκτελείται με το όρισμα “-load-extension”. Μπορείτε να χρησιμοποιήσετε εργαλεία όπως

Εξερεύνηση διεργασιών

για να εξετάσετε τις ιδιότητες μιας διεργασίας και να δείτε ορίσματα γραμμής εντολών.

Η HP εξηγεί ότι όσοι εργάζονται σε εταιρικά περιβάλλοντα που έχουν μολυνθεί με το ChromeLoader ενδέχεται να διστάζουν να ζητήσουν βοήθεια από τους συναδέλφους τους στο τμήμα IT, επειδή φοβούνται τις συνέπειες της παραβίασης των πολιτικών του εργοδότη τους με τη λήψη λογισμικού από αμφίβολες πηγές.

Ωστόσο, η απειλή του adware δεν πρέπει να αγνοηθεί ή να υποβαθμιστεί, καθώς εξακολουθεί να είναι ένας trojan που εκτελείται στο σύστημά σας και θα μπορούσε να επιχειρήσει να προκαλέσει μεγαλύτερη ζημιά ανά πάσα στιγμή, εάν οι χειριστές του αποφασίσουν να αναζητήσουν πιο επιθετικές οδούς δημιουργίας εσόδων από τις μολύνσεις τους.